使用MSF用于SNMP扫描

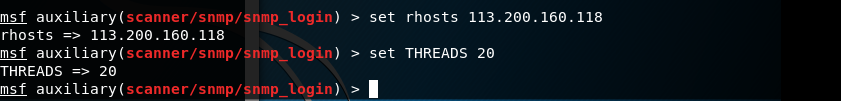

auxiliary/scanner/snmp/snmp_login

介绍

补充知识:

在执行SNMP扫描之前,需要了解几件事情。首先,“只读”和“读写”团体名(community string)对于可以提取或修改哪种类型信息发挥着重要作用。如果您可以“猜到”是“只读”或“读写”的确认字符串,你就可以获得更大的访问权限。此外,如果SNMP管理的是基于Windo

ws的设备,通常会使用RO / RW确认字符串,这就意味着您可以获取各种对攻击者很有价值的信息,如补丁级别,服务运行,上次重新启动次数,系统上的用户名,路由信息。

模块作用 :

其扫描范围的IP地址来确定SNMP设备团体字符串的模块。

参数

BLANK_PASSWORDS :空密码(可选)

RHOSTS :目标

THREADS : 线程

PASS_FILE :字典文件(默认使用自带字典,也可以自己指定密码文件)

使用

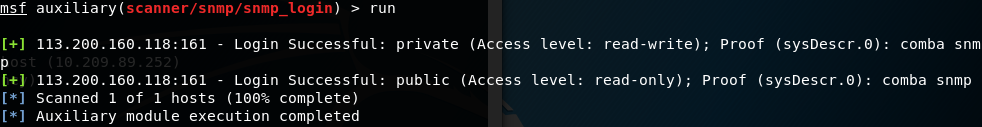

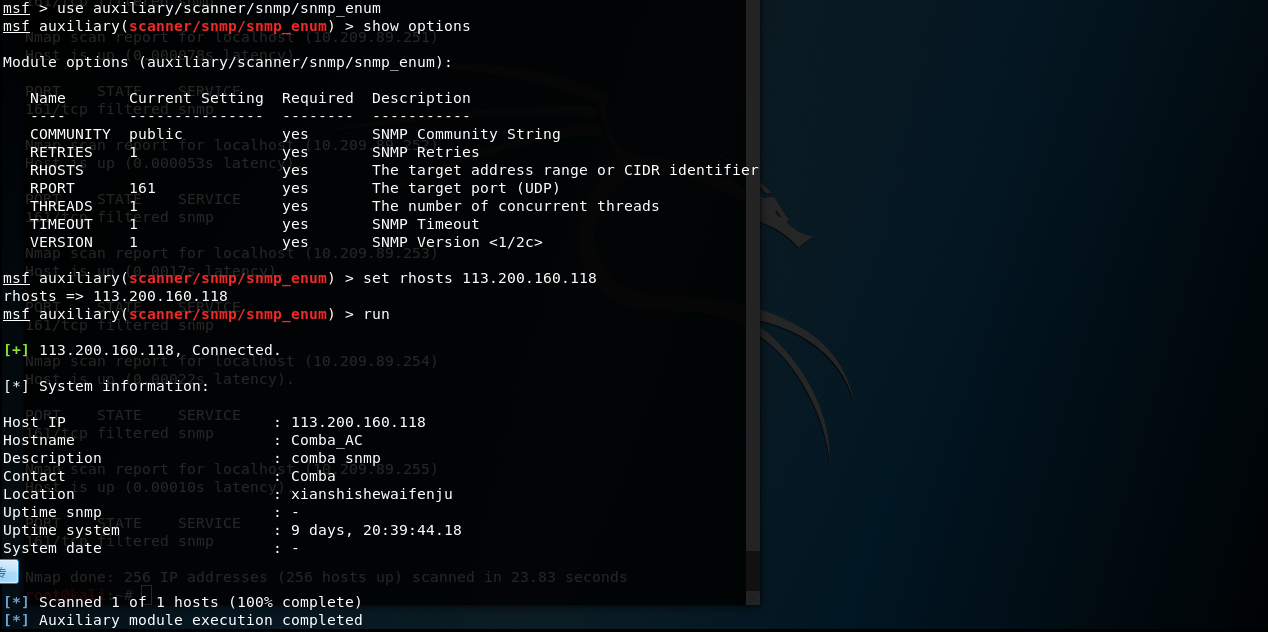

auxiliary/scanner/snmp/snmp_enum

介绍

作用:

获取到community 如果有可读权限,可以使用这个模块读取系统信息

参数

COMMUNITY : 团体字符串

RHOSTS : 目标

使用

读取信息的多少也是不一样的,我在其他测试过程中,可以读取很多信息,本次测试的主机能读取的系统信息很少。

补充:

还有别的方法可以读取系统信息

https://www.cnblogs.com/-wenli/p/9571057.html

auxiliary/scanner/snmp/snmp_enumusers

介绍

作用:

用于windows系统

枚举用户列表

参数

RHOSTS : 目标

COMMUNITY : 团体字符串

使用

使用模块没有扫描出用户,后来使用nmap扫了下,发现是个unix系统,注意这个模块只能用在windows上。

auxiliary/scanner/snmp/snmp_enumshares

介绍

作用:

显示非隐藏的文件共享

只能用于windows系统

参数

RHOSTS : 目标 COMMUNITY : 团体字符串

使用

在这里就不多演示,方法都一样。

auxiliary/scanner/snmp/snmp_set

介绍

作用: 修改系统配置 前提条件是获得目标community,以及有可写权限

参数

OID :每个设置选项都有一个编号

OIDVALUE :设置选项的值

RHOSTS :目标

snmp oid

补充:https://www.cnblogs.com/-wenli/p/9571245.html

使用:

这里不做演示。