20155318 20155328 20155333 《信息安全技术》第三次实验 实验报告

实验环境

操作系统:Windows

软件工具:协议分析器

实验内容

利用数字证书建立安全Web通信

实验过程

此次实验分为3台主机完成:客户端、服务器、CA。在实验开始时先三个虚拟机相互ping

一、无认证

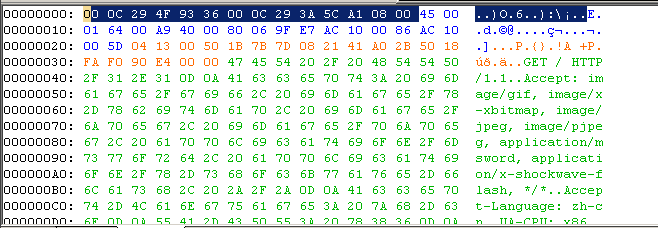

客户端启动服务器,在浏览器中输入http://服务器IP,访问服务器Web服务。进入后刷新协议分析捕获,在端口会话中选择源或目的端口为80的会话,并选择名为“GET”的单次会话,切换至协议解析试图。

二、单向认证(仅服务器)

1.CA安装证书

2.服务器向CA进行证书申请。

3.CA颁发证书后,服务器安装证书。

出现上图是因为服务器没有安装CA根证书,下载并安装后,如下图:

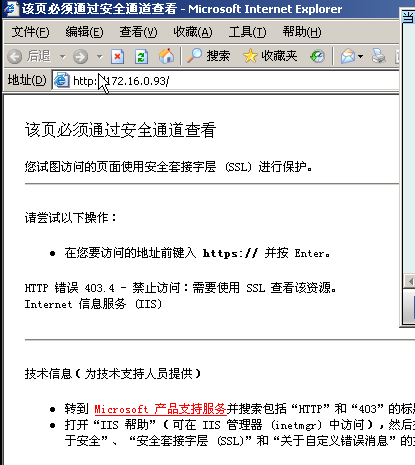

4.在服务器端设置“要求安全通道SSL”,并“忽略客户端证书”,“确定”。客户端重启IE,输入“http://服务器IP”,出现下图:

三、双向认证(服务器和客户端)

1.服务器要求客户端进行身份认证

2.客户端访问服务器

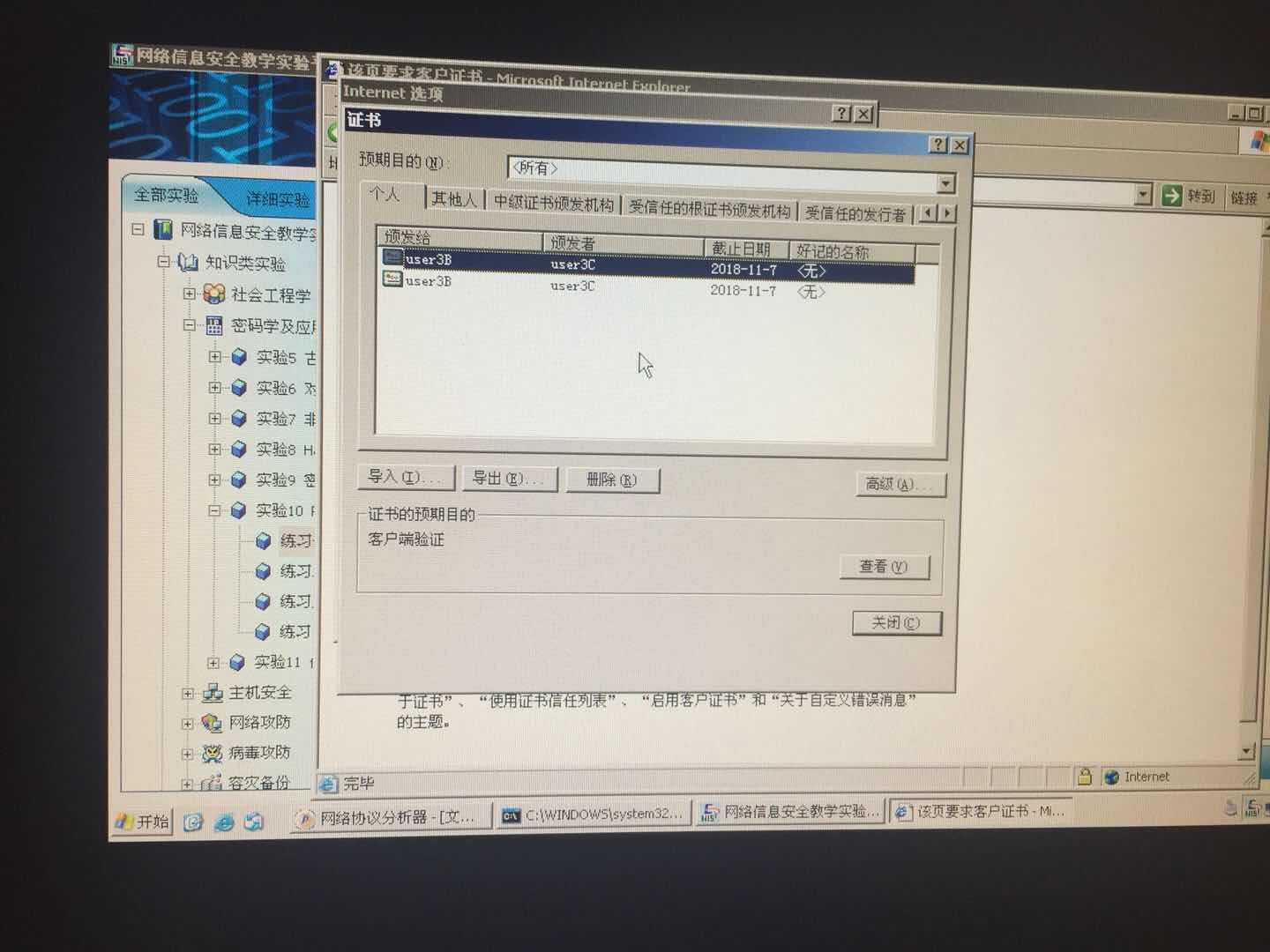

3.客户端进行证书申请,在CA颁发后下载并安装证书,查看颁发证书。

4.客户端查看颁发证书:

5.客户端再次通过https访问服务器,却没有显示证书:

后来去问老师,换了个电脑作服务器,也出现了这样的情况...并不知道是为啥(废狗躺.jpg)

实验总结

这次实验三个人做,所以之间的交流和磨合比较多,实验过程中也出现了不少的问题。尤其是最后那个没有显示证书的问题,换了服务器(我本人,负责服务器)和服务器的名字,也不对。但这个错误就让人更深刻地理解了实验的原理。实践出真知是真的,即使出了很多错,学到的东西也比平时丰富一些。

思考题

- 如果用户将根证书删除,用户证书是否还会被信任?

不会。

- 对比两次协议分析器捕获的会话有什么差异?

无认证状态下捕获的会话是明文,双向认证捕获的是密文。