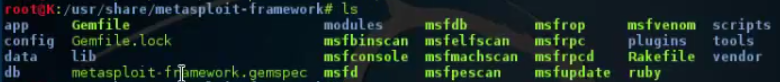

它位于/usr/share/metasploit-framework

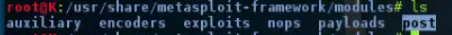

进入到modules目录,有六大模块

exploits:系统漏洞利用的流程,对系统漏洞注入一些特定的代码,使其覆盖程序执行寄存器,使电脑运行我们想让它执行的动作(比如反弹shell),对应每一个漏洞的利用代码。包括针对linux系统和针对Windows系统的漏洞利用代码。

payload:成功exploit之后,真正被执行的代码块(shellcode或者系统命令),有三种类型的payload

single:完整的payload,体积比较大,能直接运行

stagers:体积小,目标计算机内存有限时,先传输一个较小的payload用于建立连接,用来传递一些进一步运行的文件。

stages:利用stager建立的连接传递的后续攻击payload

auxiliary:信息收集、枚举、指纹探测、扫描

encoders:对payload进行加密,躲避AV检查

nops:提高payload稳定性及维持大小

运行msf之前先更新,msfupdate

运行msfconsole,msfconsole

退出,exit

切换图像,banner

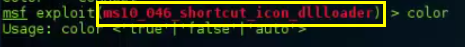

修改模块颜色,color,有三种配置

连接connect

显示模块 show

显示所有模块show all

show auxiliary / exploits / payloads / encoders / nops

尽量选择评级高的

查找模块 search

search name / platform / cve / type

先search 漏洞,找到利用模块的路径,use 使用这个模块

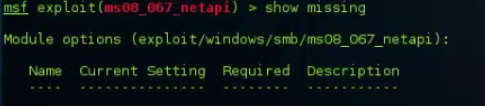

进入一个具体的模块也可以使用show命令

显示没有设置的参数,可以看到RHOST没有设置

设置一下RHOST

就发现没有未设置的选项了

show option 就会显示RHOST已经设置为 1.1.1.1

编辑模块 edit

退回msf命令提示符 back

重新初始化数据库

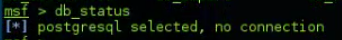

查看数据库状态

发现数据库没有连接上

启动数据库

在进入msf控制台,再看状态就连接上了

断掉连接

nmap扫描,并将扫描结果存储到数据库里

扫描之后查看数据库 hosts

service 查看主机端口

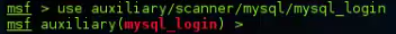

查找mysql_login

使用这个模块,这个模块是专门针对mysql数据的暴力破解

查看状态

设置其中几个选项 set,

设置全局变量 setg,保存save,配置文件保存在/root/.msf4/config

下次再登陆时就会启动保存的状态,不用再重新设置

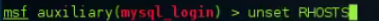

取消设置 unset,取消全局变量 unsetg

设置好之后run(exploit)这个模块

完成之后获取到一个账号密码,查看用creds,发现是一个空密码

loot查看密码哈希值

数据库导出db_export