Bigrsa: 共模攻击

from Crypto.Util.number import *

from flag import *

n1 = 103835296409081751860770535514746586815395898427260334325680313648369132661057840680823295512236948953370895568419721331170834557812541468309298819497267746892814583806423027167382825479157951365823085639078738847647634406841331307035593810712914545347201619004253602692127370265833092082543067153606828049061

n2 = 115383198584677147487556014336448310721853841168758012445634182814180314480501828927160071015197089456042472185850893847370481817325868824076245290735749717384769661698895000176441497242371873981353689607711146852891551491168528799814311992471449640014501858763495472267168224015665906627382490565507927272073

e = 65537

m = bytes_to_long(flag)

c = pow(m, e, n1)

c = pow(c, e, n2)

print("c = %d" % c)

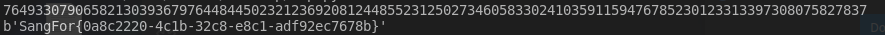

# output

# c = 60406168302768860804211220055708551816238816061772464557956985699400782163597251861675967909246187833328847989530950308053492202064477410641014045601986036822451416365957817685047102703301347664879870026582087365822433436251615243854347490600004857861059245403674349457345319269266645006969222744554974358264

Easy_rsa:

from Crypto.Util.number import *

def f(x, n):

return (pow(x, n - 1, n) + 3) % n

def rho(n):

i = 1

while True:

a = getRandomRange(2, n)

b = f(a, n)

j = 1

while True:

p = GCD(abs(a - b), n)

print('{} in {} circle'.format(j, i))

if p == n:

break

elif p > 1:

return (p, n // p)

else:

a = f(a, n)

b = f(f(b, n), n)

j += 1

i += 1

def main():

n = 84236796025318186855187782611491334781897277899439717384242559751095347166978304126358295609924321812851255222430530001043539925782811895605398187299748256080526691975084042025794113521587064616352833904856626744098904922117855866813505228134381046907659080078950018430266048447119221001098505107823645953039

print(rho(n))

if __name__ == '__main__':

main()

import gmpy2

from Crypto.Util.number import *

e = 58337

p,q = 9983140483800634632426126985832058062766650402234684899412786169759602188949733747138853010482968306554808689182393249326088351886439191015684338347893201, 8437905502983445042677582637893534375137565614989838462475696727313788501904161403475771835934720130340799646782932619714906025013322551788559197469878239

n = p*q

C = 13646200911032594651110040891135783560995665642049282201695300382255436792102048169200570930229947213493204600006876822744757042959653203573780257603577712302687497959686258542388622714078571068849217323703865310256200818493894194213812410547780002879351619924848073893321472704218227047519748394961963394668

d = gmpy2.invert(e, (p-1)*(q-1))

m = pow(C,d,n)

print(long_to_bytes(m))