1 SNMP 取证

1.1 背景知识

SNMP,即简单网管协议,该协议能够支持网络管理系统,用以监测连接到网络上的设备是否有任何引起管理上关注的情况。它由一组网络管理的标准组成,包含一个应用层协议(application layer protocol)、数据库模式(database schema),和一组资料对象。

SNMP 第三版提供三项重要的服务:认证、隐私和访问控制。

SNMP v3 用户配置:

# 新增用户,并配置用户名密码

net-snmp-config --create-snmpv3-user \

-ro -a ttlsapwd \

-x DES -X ttlsades ttlsa

SNMP v3 获取信息:

snmpwalk -v 3 -u ttlsa -a MD5 \

-A ttlsapwd -x DES -X ttlsades \

-l authPriv 173.219.255.122 .1.3.6.1.4.1.2021.4.11.0

1.2 思路分析

题目附件:

-

pcap 包

-

密码字典

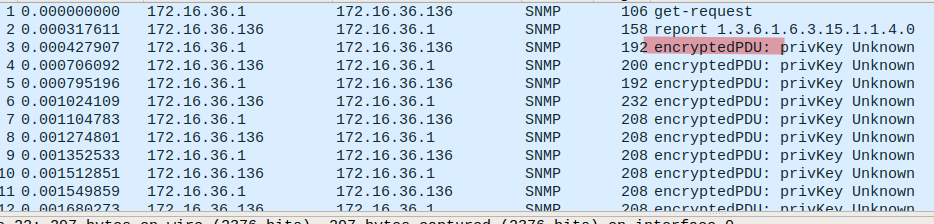

pcap 包分析:

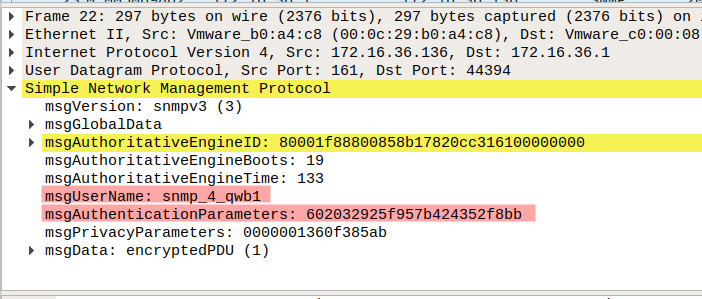

SNMP v3 协议分析:

考虑可能是密码爆破。

1.3 解题过程

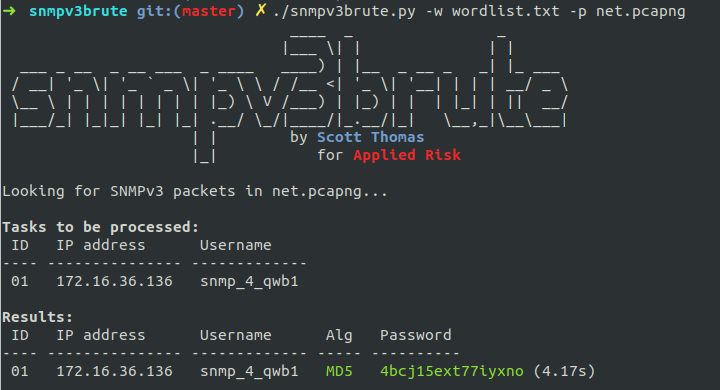

工具:GitHub - applied-risk/snmpv3brute: SNMPv3 Authentication Bruteforcer

./snmpv3brute.py -w wordlist.txt -p net.pcapng

2 内存取证

2.1 背景知识

volatility 是一款内存取证分析工具。

# 查看系统信息

vol -f memory imageinfo

# 查看进程

vol -f memory --profle=Win7SP1x64 pslist

# 查看cmd命令历史

vol -f memory --profile=Win7SP1x64 cmdscan

# 查找文件

vol -f memory --profile=Win7SP1x64 filescan | grep flag

# dump文件

vol -f memory --profile=Win7SP1x64 dumpfiles \

-Q 0x000000001e85f430 --dump-dir=./

# dump进程的内存镜像

vol -f memory --profile=Win7SP1x64 memdump -p<pid> --dump-dir=./

2.2 思路分析

题目名字叫 memory,猜测跟内存相关,给出附件是一个 .raw 文件,可以尝试使用 volatility 进行分析。

2.3 解题过程

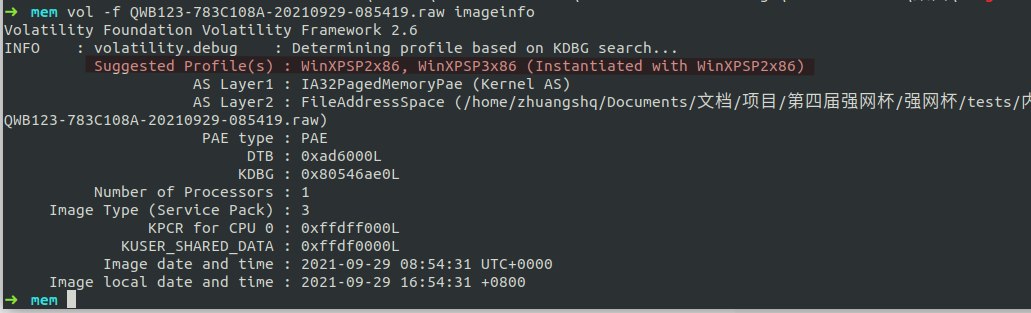

vol -f QWB123-783C108A-20210929-085419.raw imageinfo

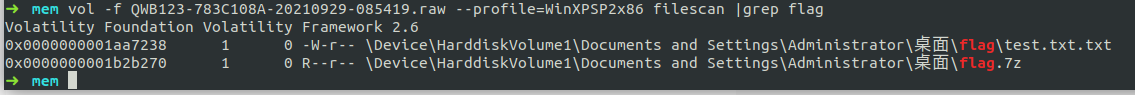

vol -f QWB123-783C108A-20210929-085419.raw \

--profile=WinXPSP2x86 filescan |grep flag

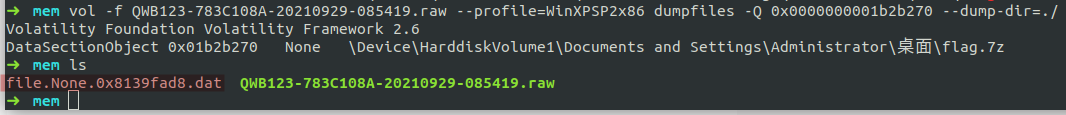

vol -f QWB123-783C108A-20210929-085419.raw \

--profile=WinXPSP2x86 dumpfiles \

-Q 0x0000000001b2b270 --dump-dir=./

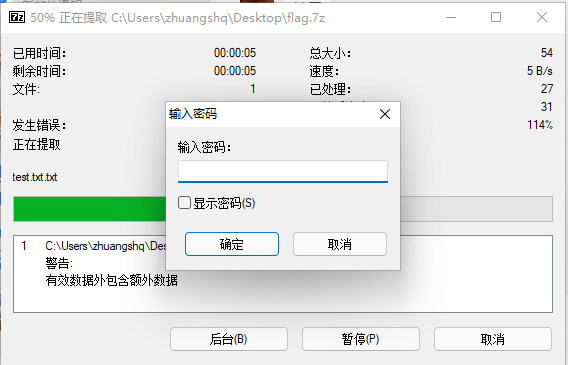

修改后缀为 .7z,尝试解压,发现需要密码。

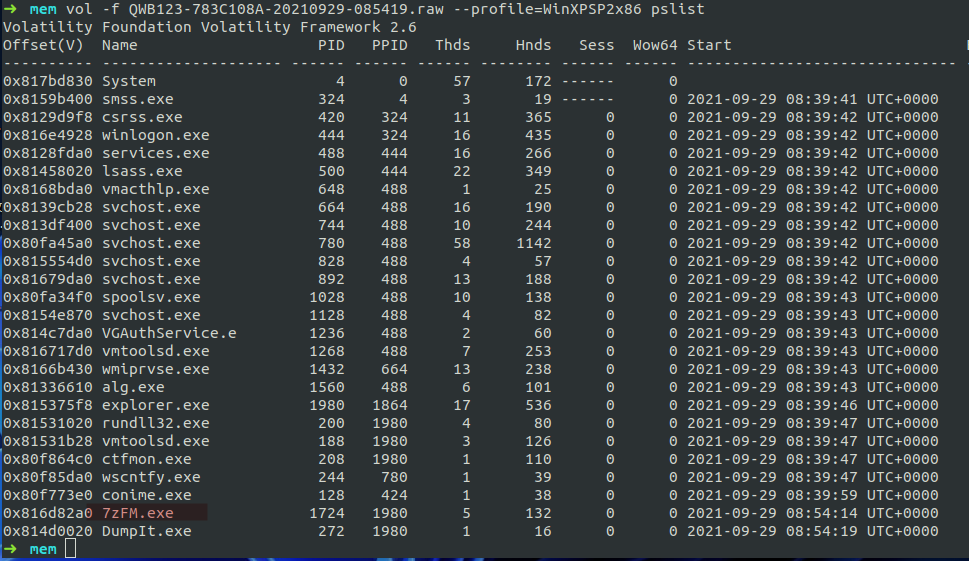

vol -f QWB123-783C108A-20210929-085419.raw --profile=WinXPSP2x86 pslist

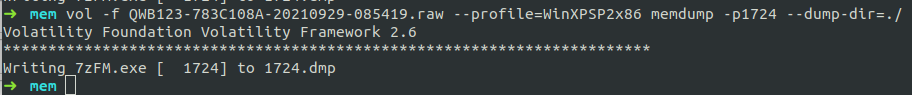

vol -f QWB123-783C108A-20210929-085419.raw \

--profile=WinXPSP2x86 memdump -p1724 --dump-dir=./

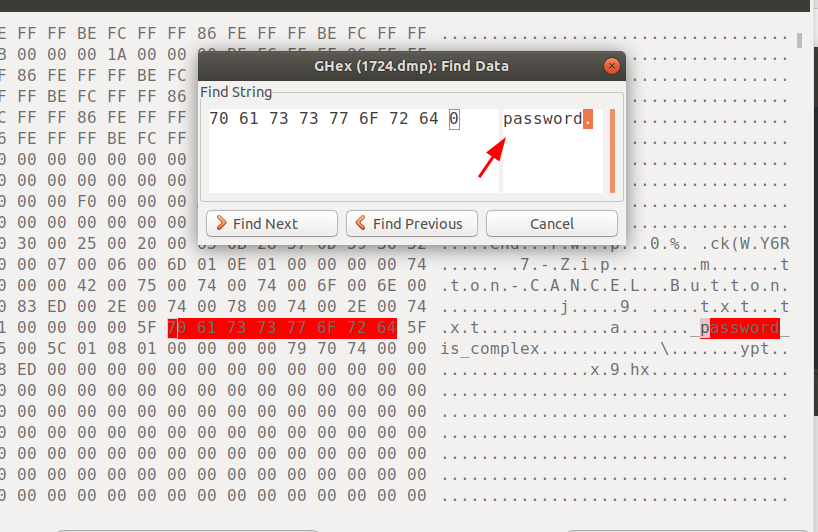

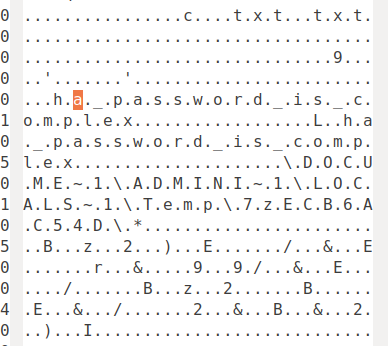

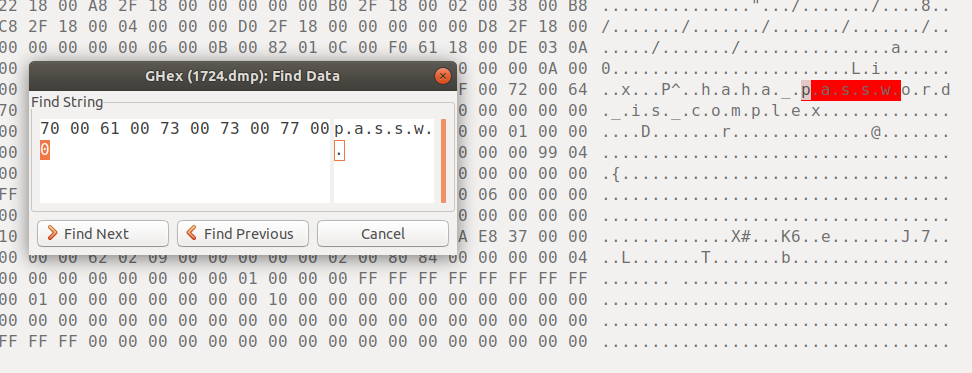

使用 ghex 打开内存镜像,搜索 password,查看到 password_is_complex

宽字节搜索:

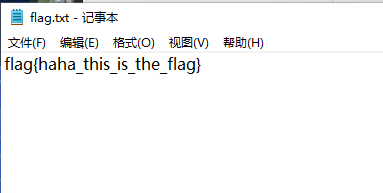

输入密码haha_password_is_complex完成解压。