6月11日,阿里云安全团队发现WebLogic CVE-2019-2725补丁绕过的0day漏洞,并第一时间上报Oracle官方, 6月12日获得Oracle官方确认。由于Oracle尚未发布官方补丁,漏洞细节和真实PoC也未公开,为保障客户的安全性,阿里云Web应用防火墙(WAF)紧急更新规则,已实现对该漏洞的默认防御。

一、漏洞简介

WebLogic Server是美国甲骨文(Oracle)公司开发的一款适用于云环境和传统环境的应用服务中间件,被广泛应用于保险、证券、银行等金融领域。

此次发现的WebLogic CVE-2019-2725补丁绕过的0day漏洞曾经因为使用HTTP协议,而非T3协议,被黑客利用进行大规模的挖矿等行为。WebLogic 10.X和WebLogic 12.1.3两个版本均受到影响。

鉴于该漏洞的高危严重性,阿里云提醒云上客户高度关注自身业务是否使用WebLogic,是否开放了/_async/ 及 /wls-wsat/的访问路径。另外由于公安部护网期间,请护网客户重点关注。

二、WebLogic Server漏洞发现

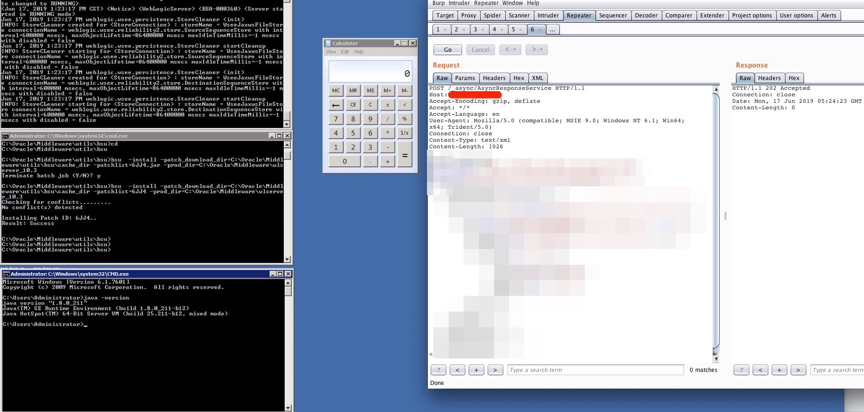

阿里云安全团队使用Oracle官方JDK8u211版本,并打了其在4月份提供的CVE-2019-2725的补丁,进行测试,发现了该漏洞的存在。由于WebLogic Server的广泛应用,可见该漏洞影响之大。

漏洞攻击演示

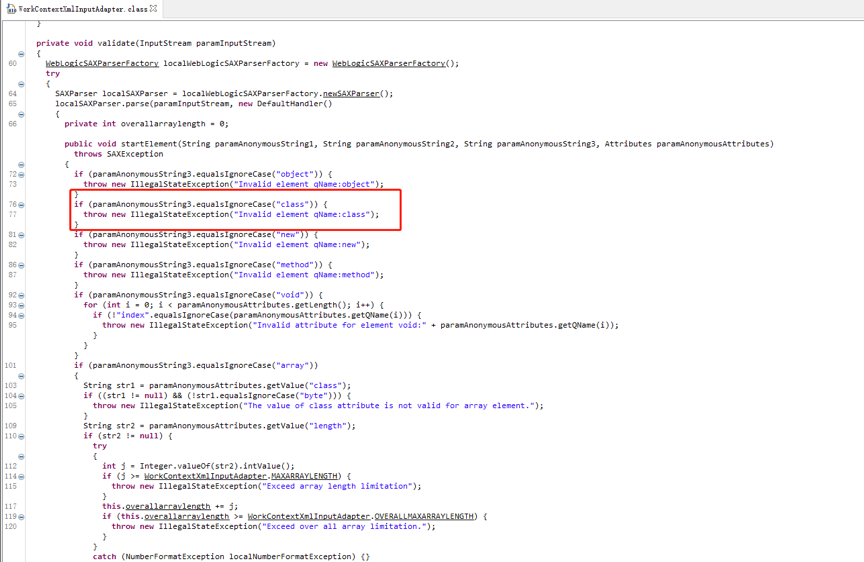

该漏洞利用JDK1.7及以上版本的JDK特性绕过了CVE-2019-2725补丁里对XMLDecoder标签的限制,以下是CVE-2019-2725的补丁针对class标签的过滤

三、安全建议

由于Oracle官方暂未发布补丁,阿里云安全团队给出如下解决方案:

1.请使用WebLogic Server构建网站的信息系统运营者进行自查,发现存在漏洞后,立即删除受影响的两个war包,并重启WebLogic服务;

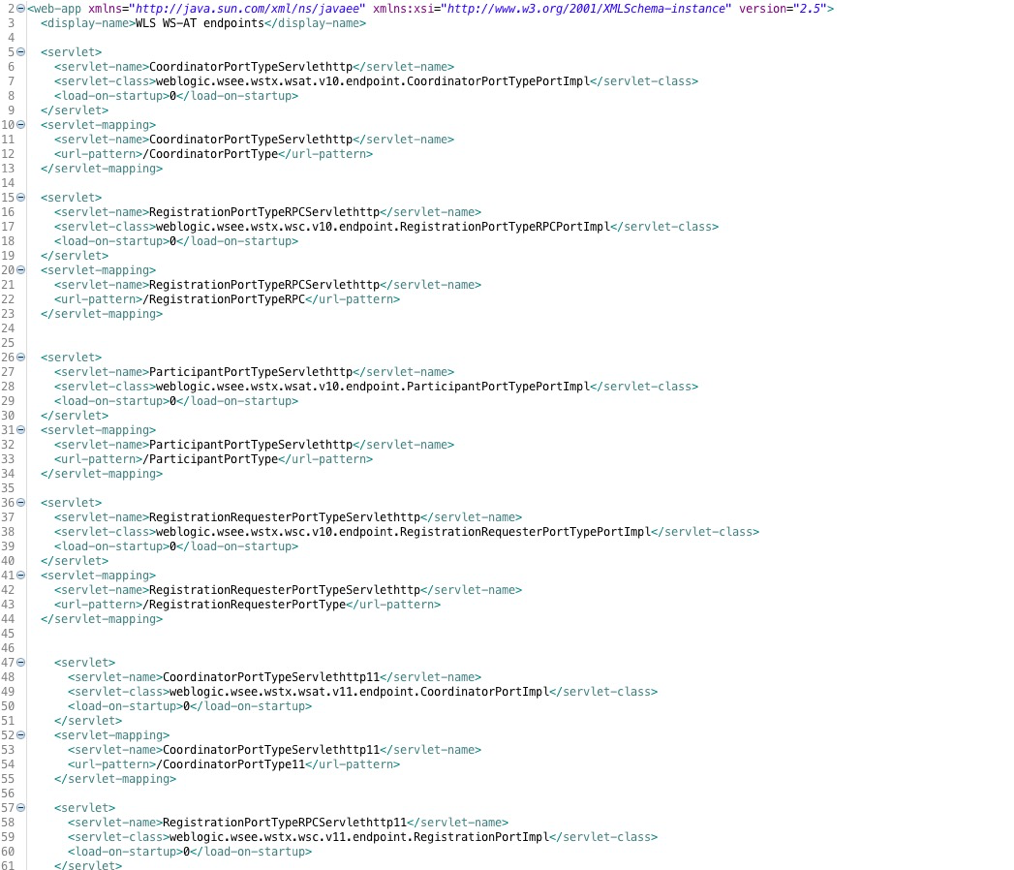

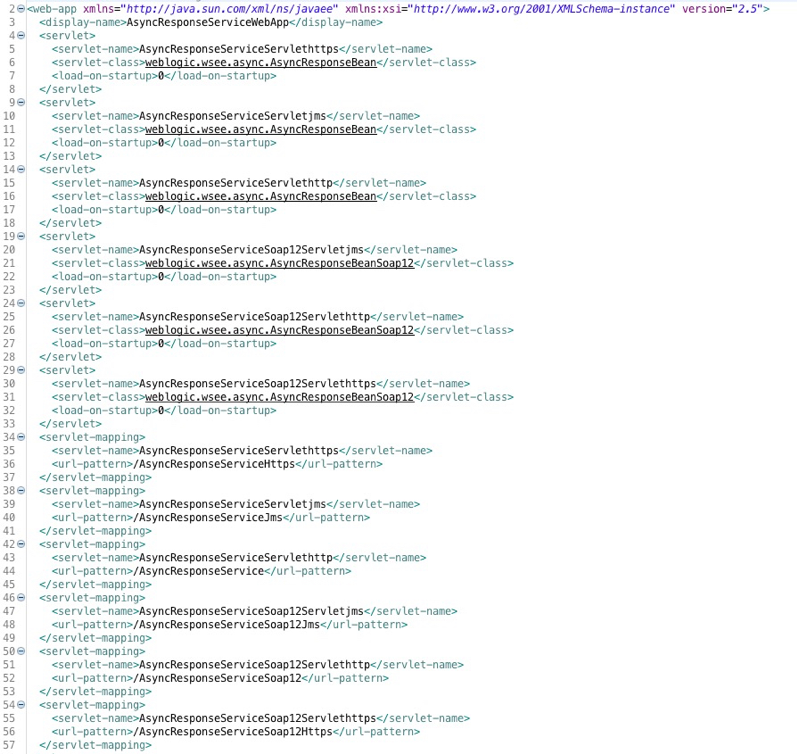

2.因为受影响的两个war包覆盖的路由较多,如下图所示,所以建议通过策略禁止 /_async/ 及 /wls-wsat/ 路径的URL访问;

wls-wsat.war的路由

bea_wls9_async_response.war的路由

3.接入阿里云WAF,对接入网站进行该漏洞的默认防护,避免造成更大的损失。

若您监测到该漏洞,可以扫描下方二维码,加入应急支持群,我们将为您提供24小时免费应急服务,为您进行漏洞处置争取时间。

本文作者:云安全专家

本文为云栖社区原创内容,未经允许不得转载。