a.教材学习总结

教材第三章主要是从网络踩点、网络扫描与探测、网络查点这三个方面进行介绍。

1.网络踩点:Web搜索与挖掘、DNS和IP查询、网络拓扑侦察

(1)确定网络踩点的目标

(2)网络踩点的技术手段:Web搜索与挖掘、DNS和IP查询、网络拓扑侦察

(3)Web搜索与挖掘:基本搜索与挖掘技巧、高级搜索与挖掘技巧、编程实现Google搜索、元搜索引擎、Web信息搜索与挖掘防范措施

(4)DNS和IP查询:DNS与IP基础设施管理、DNS注册信息WHOIS查询、DNS服务:从DNS到IP的映射、IP WHOIS查询、从DNS与IP到真实世界中的地理位置、DNS与IP查询安全防范措施

(5)网络拓扑侦察:攻击者对网络拓扑结构侦察的主要技术手段是路由跟踪。

2.网络扫描:主机扫描、端口扫描、系统类型探查、漏洞扫描

(1)主机扫描:也称ping扫描。传统主机扫描采用ICMP Ping方式进行主机存活性探测、使用TCP协议的主机扫描、使用UDP协议的主机扫描。

(2)端口扫描:是在主机扫描确定活跃主机之后,用于探查活跃主机上开放了哪些TCP/UDP端口的技术方法。TCP端口扫描包括Connect扫描、SYN扫描两种基本类型。端口扫描工具常用nmap。

(3)系统类型探查:目标是探查活跃主机的系统及开放的网络服务类型。系统类型探查的主要技术包括:操作系统主动探测技术、操作系统被动辨识技术、网络服务主动探测技术、网络服务被动辨识技术。

(4)漏洞扫描:目的是探测发现目标网络中特定操作系统、网络服务与应用程序中存在的安全漏洞。

3.网络查点:旗标抓取、网络服务查点

(1)旗标抓取:工具连接远程并观察输出(明文传输协议的网络服务)(工具:telnet、netcat)

(2)通用网络服务查点:SMTP电子邮件发送协议:VRFY、EXPN

(3)类UNIX平台网络服务查点:RPC(工具:rpcinfo、nmap)

(4)Windows平台网络服务查点:netbios、smb、ad、ldap(网络服务协议)

(5)netbios:netview查点域、nltest查点域控制器、nbtstart查netbios名字表

(6)smb:net view查点主机共享资源、regdmp注册表查点、nltest/server查点受信任域、usrstat,local等用户查点。

b.Kali视频学习

Kali信息搜集至主机探测

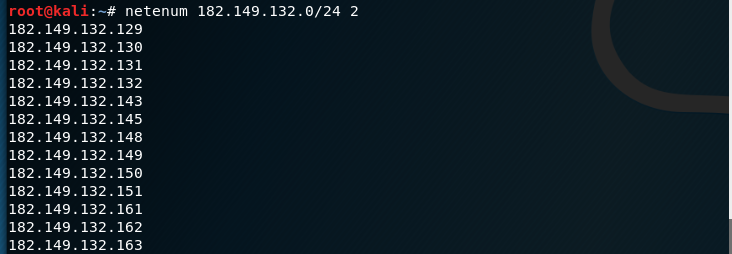

1.netenum对C段扫描,首先获得测试IP地址

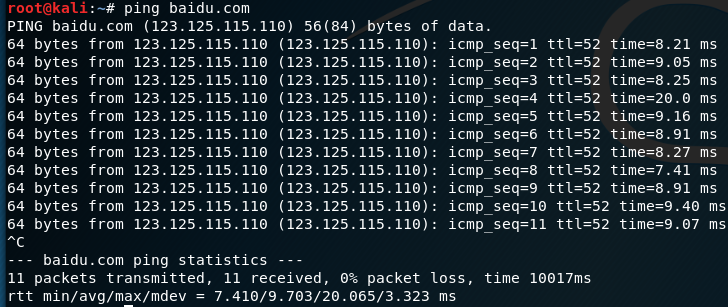

测试目标主机是否在线:

ping baidu.com

netenum 180.149.132.0/24 2/*测试哪些网段在线,数字2是延时两秒,此时显示在线的IP地址*/

2.fping -g 加网段,测试主机是否在线,并把在线与不在线的都显示出来

3.nbtscan扫描内网,借助NetBIOS服务获取一定信息

4.使用ARPing探测MAC地址

5.使用Netdiscover探测内网信息

6.dmitry获取目标详细信息

7.对测试目标进行WAF探测

8.使用LB检测目标是否存在负载均衡

Kali信息搜集之主机扫描

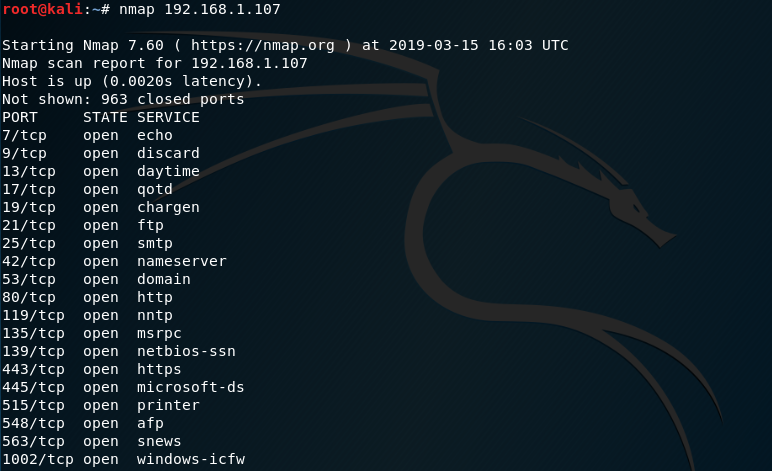

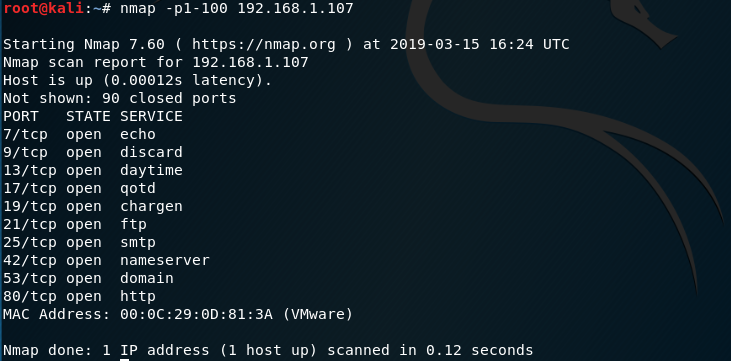

使用nmap完成:主机探测、端口扫描、版本测试、系统检测、支持探测脚本的编写。

1.这里使用已安装的靶机:VM_Win2kServer_SP0_target。使用ipconfig获取IP地址。

2.使用nmap简单扫描。

3.简单扫描,添加详细输出。

4.自定义端口扫描,-p参数来设置要扫描的端口号。

5.对目标进行ping扫描

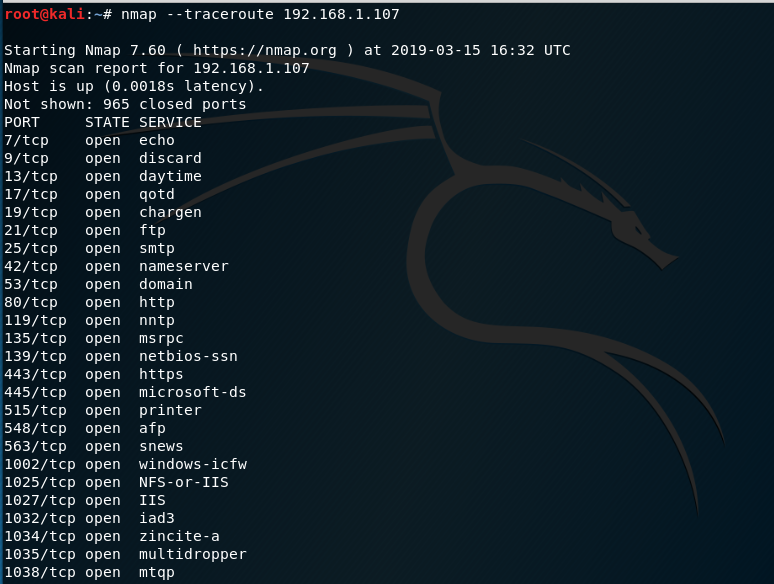

6.使用nmap进行路由跟踪

7.扫描一个C段的主机在线情况

nmap -sP <network address> </CIDR>

8.操作系统检测

nmap -O <target IP>

9.万能开关扫描

nmap -A <target IP>

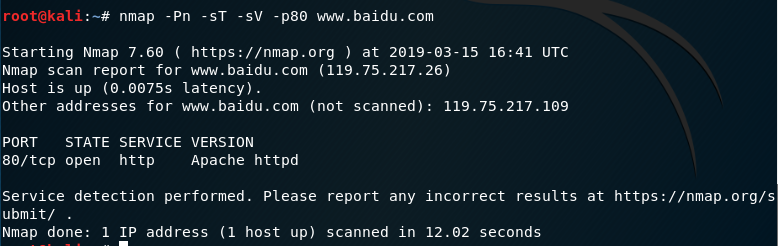

ping不通时,若要对端口进行扫描,需要加-Pn(即nmap -Pn)

Kali信息搜集之指纹识别

1.banner抓取:是最简单的指纹识别。

2.常规主动指纹识别

-sV参数可以主动探测开放端口的服务版本信息。

如下图所示:

3.被动指纹识别

p0f在网络分析方面功能强大,可以用来分析NAT、负载均衡、应用代理等。

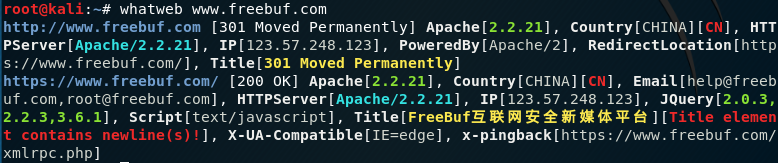

4.CMS识别

web指纹识别工具,常规识别工具如whatweb,可探测常见web服务,可探测应用版本,CMS版本等信息。

Kali信息搜集之协议分析

1.SMB分析工具有:acccheck、nbtscan、nmap、zenmap。

acccheck:可使用用户名密码字典美剧尝试与目标IP/IP列表进行IPC与Admin与Admin的连接尝试。

2.SMPT分析工具有:nmap、smtp-user-enum、swaks、zenmap。

3.SNMP:简单网络管理协议。

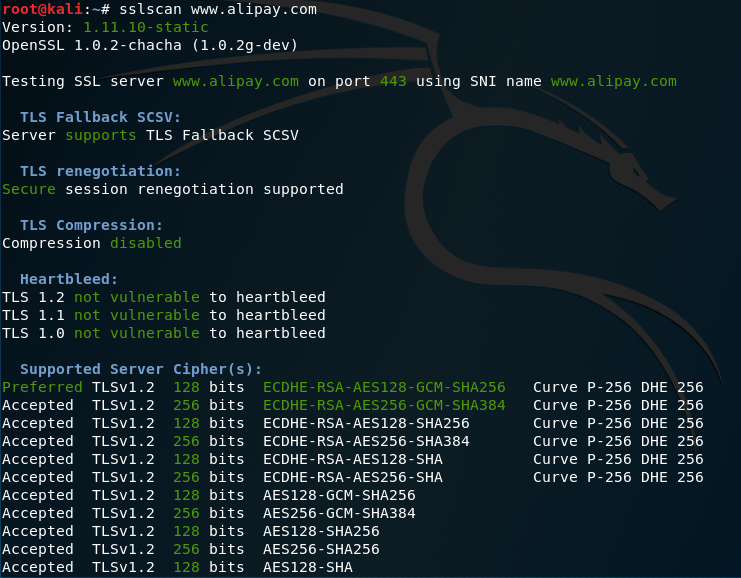

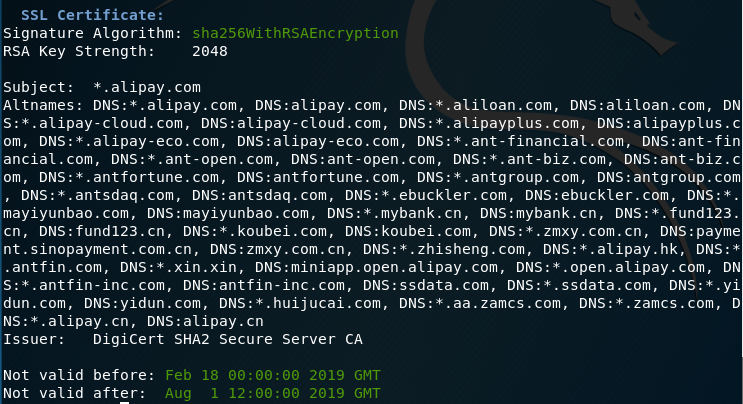

4.SSL协议分析,例如sslscan工具,它可以扫描服务器SSL接受的加密方式,公钥等其他信息。

尝试连接支付宝,查看它的证书:

Kali漏洞分析之OpenVAS

OpenVAS为Kali自带的一款综合漏洞扫描器,一款免费的开放式风险评估工具,可以检测远程系统和应用程序中的安全问题。它包括一个中央服务器和一个图形化的前端。

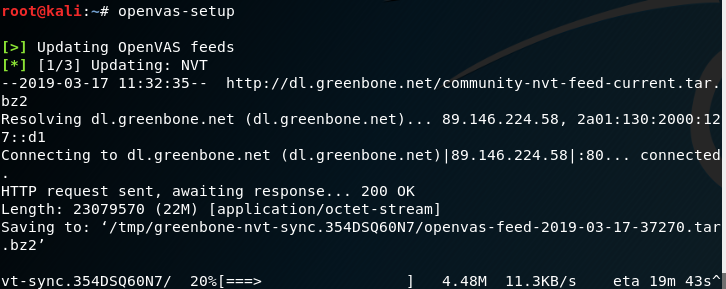

1.安装OpenVAS

该版本的kali下已经没有默认安装OpenVAS了,需要重新下载:

apt-get install openvas/*安装openvas*/

openvas-setup/*开始配置openvas*/

2.配置过程中会生成密码在后续的登陆中使用,需牢记。

3.配置好OpenVAS使用openvas-start开启OpenVAS服务。

4.使用https://127.0.0.1:9392登录OpenVAS的Web界面如下:输入之前运行openvas-setup生成的用户名密码登录。