1.实验内容

(1)从www.besti.edu.cn、baidu.com、sina.com.cn中选择一个DNS域名进行查询,获取如下信息:

DNS注册人及联系方式

该域名对应IP地址

IP地址注册人及联系方式

IP地址所在国家、城市和具体地理位置

PS:使用whois、dig、nslookup、traceroute、以及各类在线和离线工具进行搜集信息

(2)尝试获取BBS、论坛、QQ、MSN中某一好友的IP地址,并查询获取该好友所在的具体地理位置。

(3)使用nmap开源软件对靶机环境进行扫描,回答以下问题并给出操作命令。

靶机IP地址是否活跃

靶机开放了哪些TCP和UDP端口

靶机安装了什么操作系统,版本是多少

靶机上安装了哪些服务

(4)使用Nessus开源软件对靶机环境进行扫描,回答以下问题并给出操作命令。

靶机上开放了哪些端口

靶机各个端口上网络服务存在哪些安全漏洞

你认为如何攻陷靶机环境,以获得系统访问权

(5)①通过搜索引擎搜索自己在网上的足迹,并确认自己是否有隐私和信息泄漏问题。

②并练习使用Google hack搜集技能完成搜索

2.实验过程

任务一:从google.com、g.cn、baidu.com、sina.com.cn中选择一个DNS域名进行查询

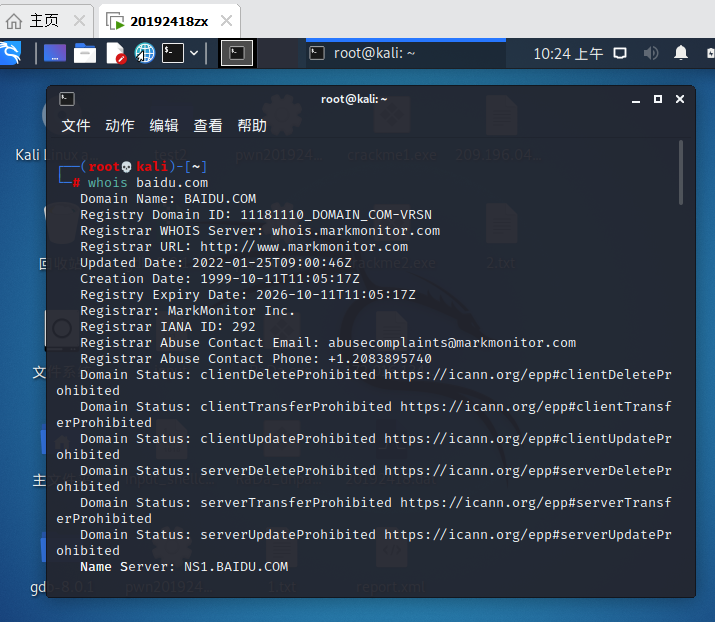

使用whois查询baidu.com

可以看到注册人的联系邮箱和电话。

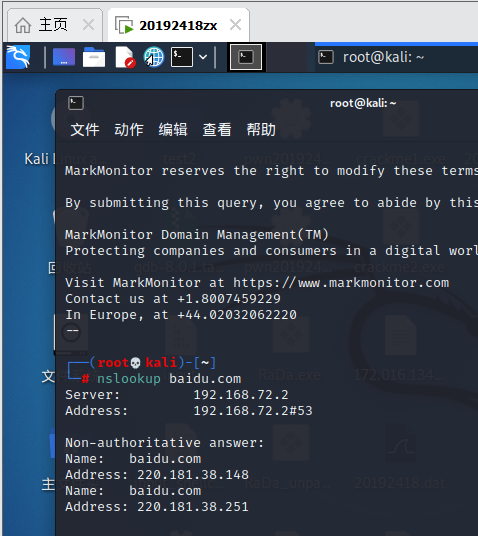

nslookup baidu。com查看其域名对应的ip地址

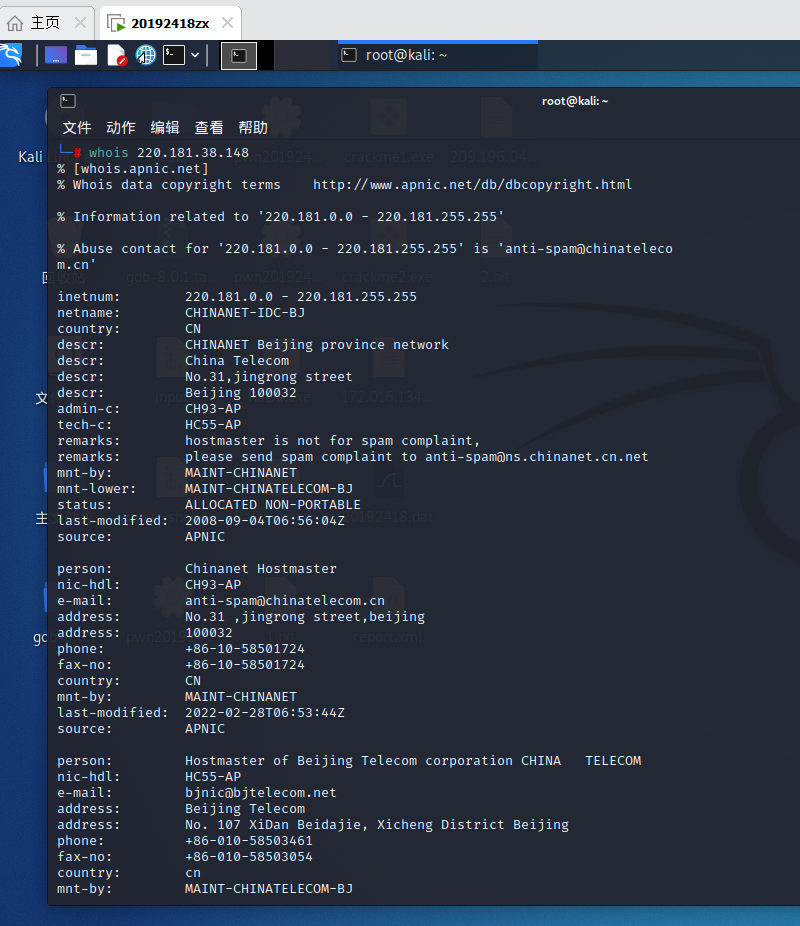

whois查询这个ip地址的信息:

可以看到注册人的信息。

任务二:尝试获取BBS、论坛、QQ、MSN中某一好友的IP地址,把那个查询获取该好友所在的具体地理位置。

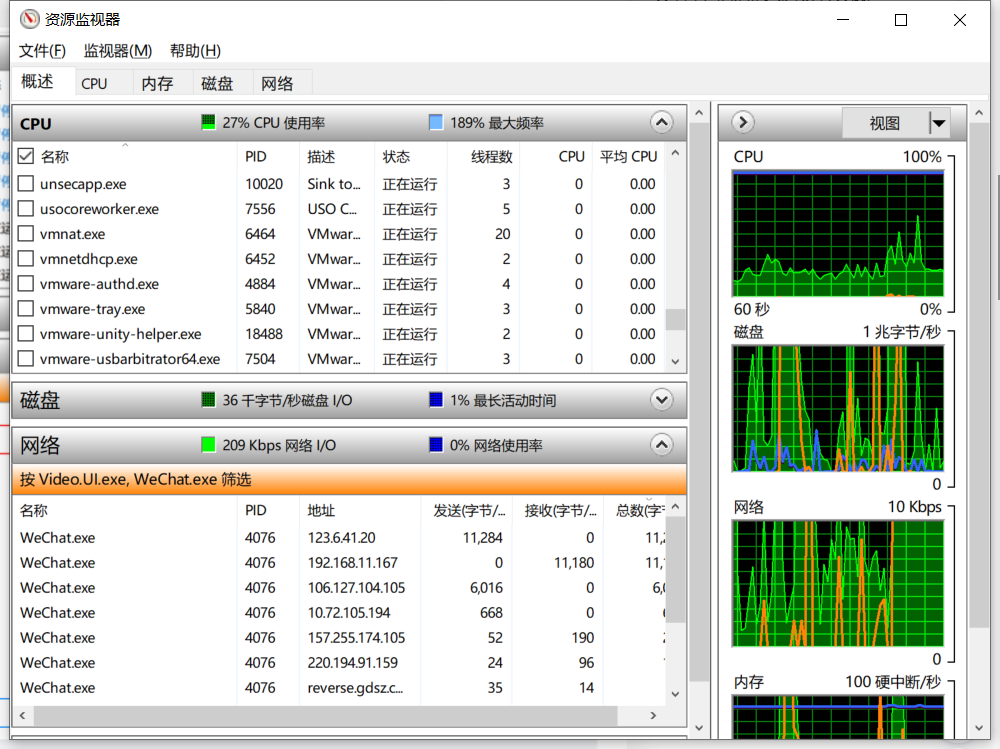

打开资源监视器,筛选微信程序。勾选Wechat.exe,然后给同学打微信电话:

可以在资源监视器中获取通话方的ip地址:

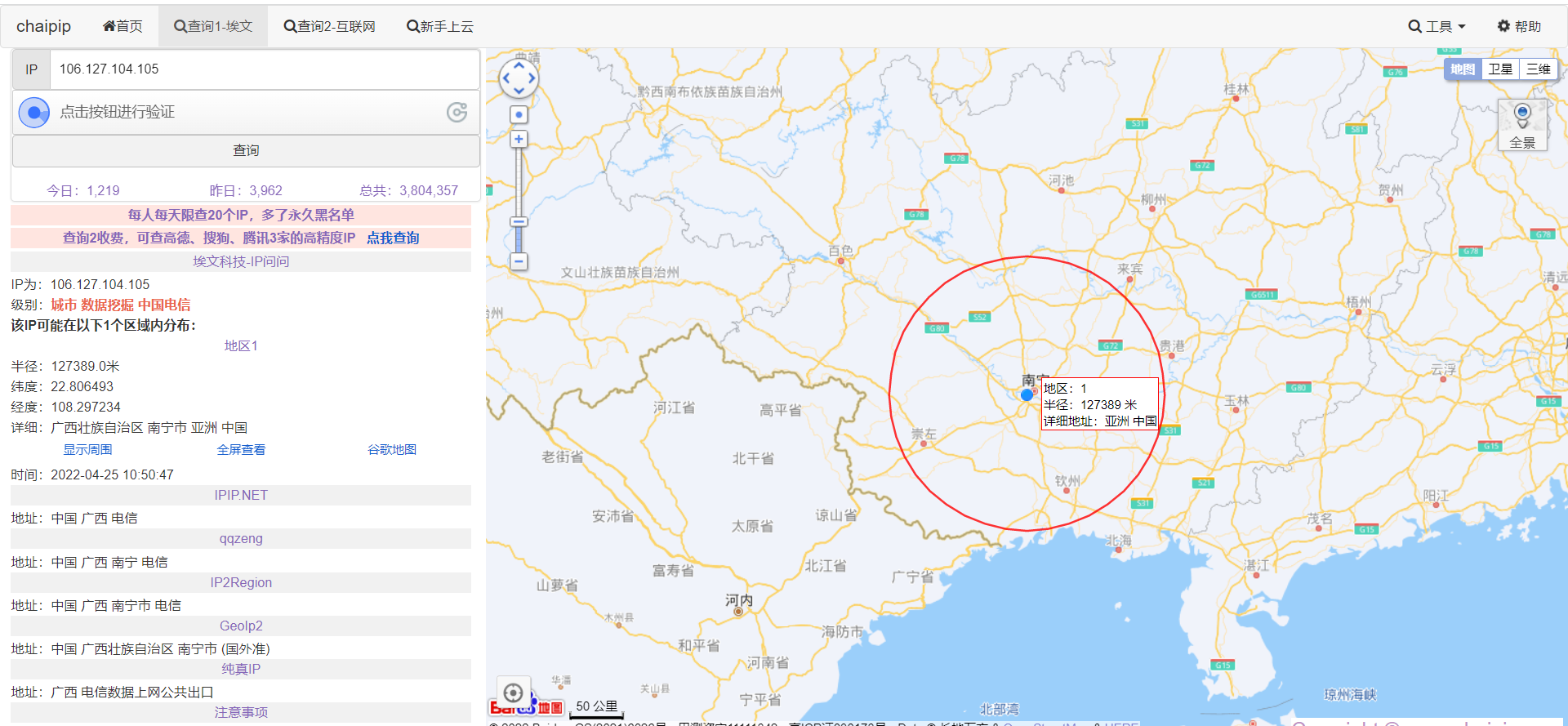

使用在线网站chaipip.com查询ip地址所在位置,可以看到目标地址为广西南宁

任务三:使用nmap开源软件对靶机环境进行扫描,回答以下问题并给出操作命令。

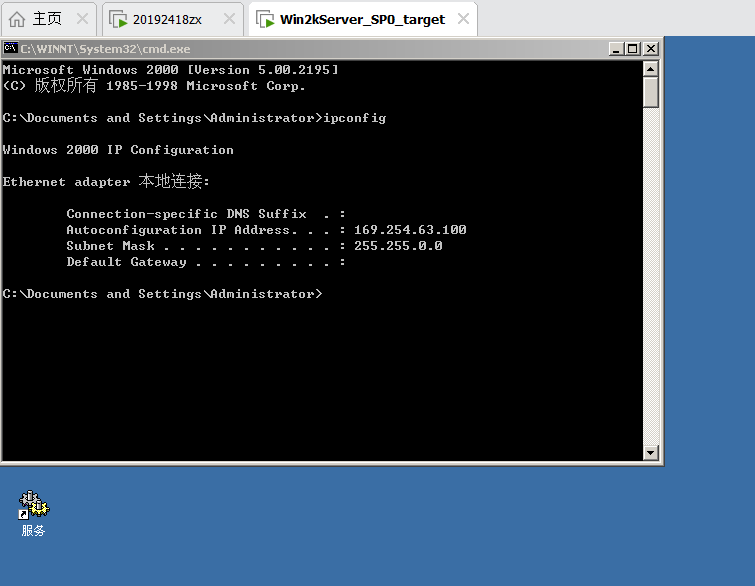

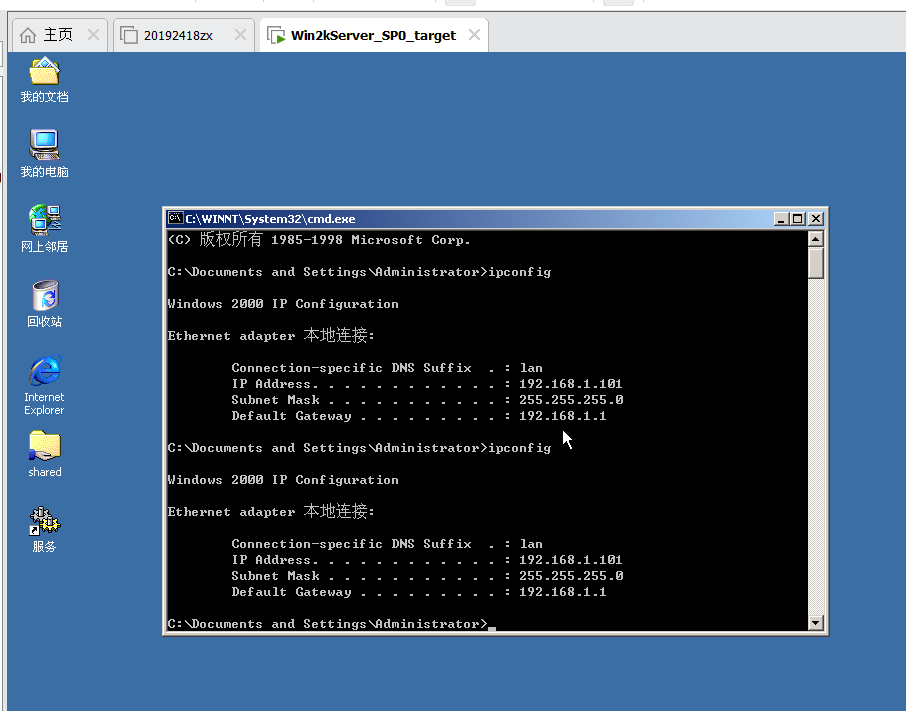

下载win2000靶机到vmware,打开靶机,查看其ip地址

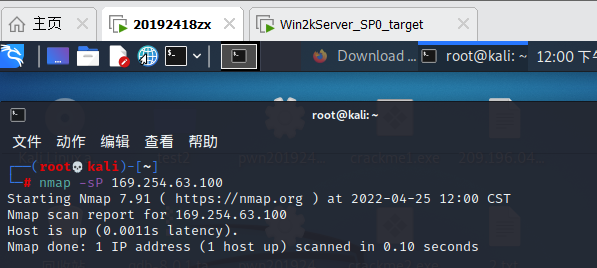

查询靶机的活跃情况:

Host is up,处于活跃状态。

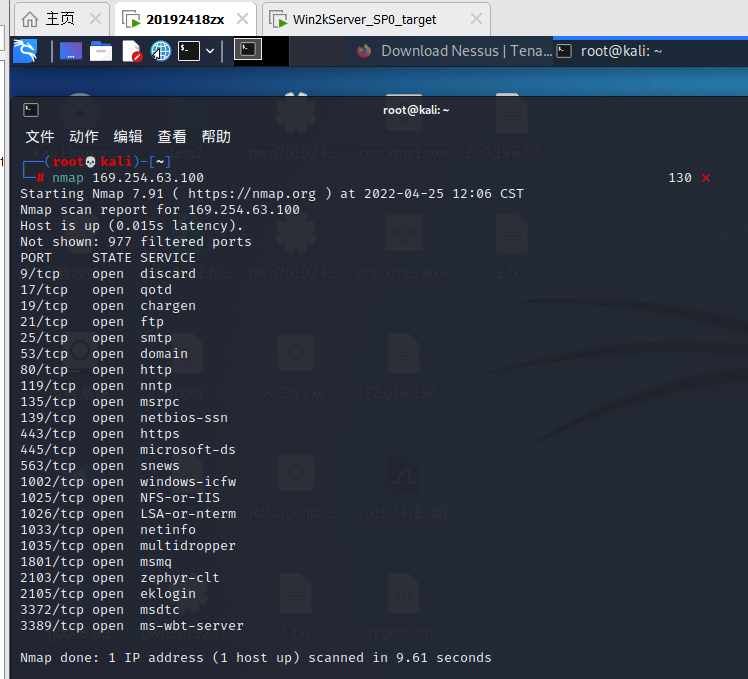

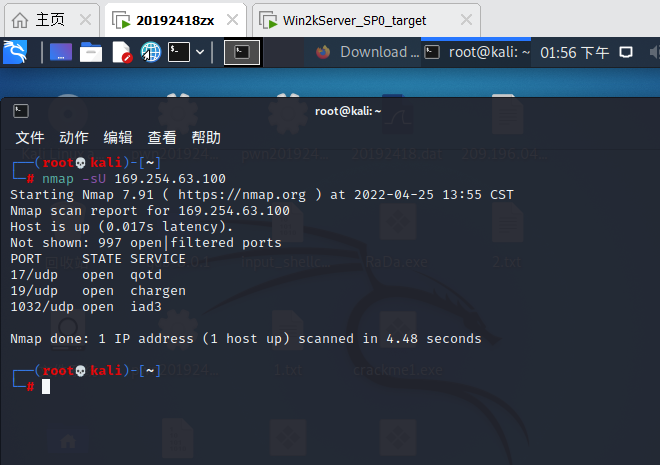

查看靶机的TCP端口

查看靶机的UDP端口

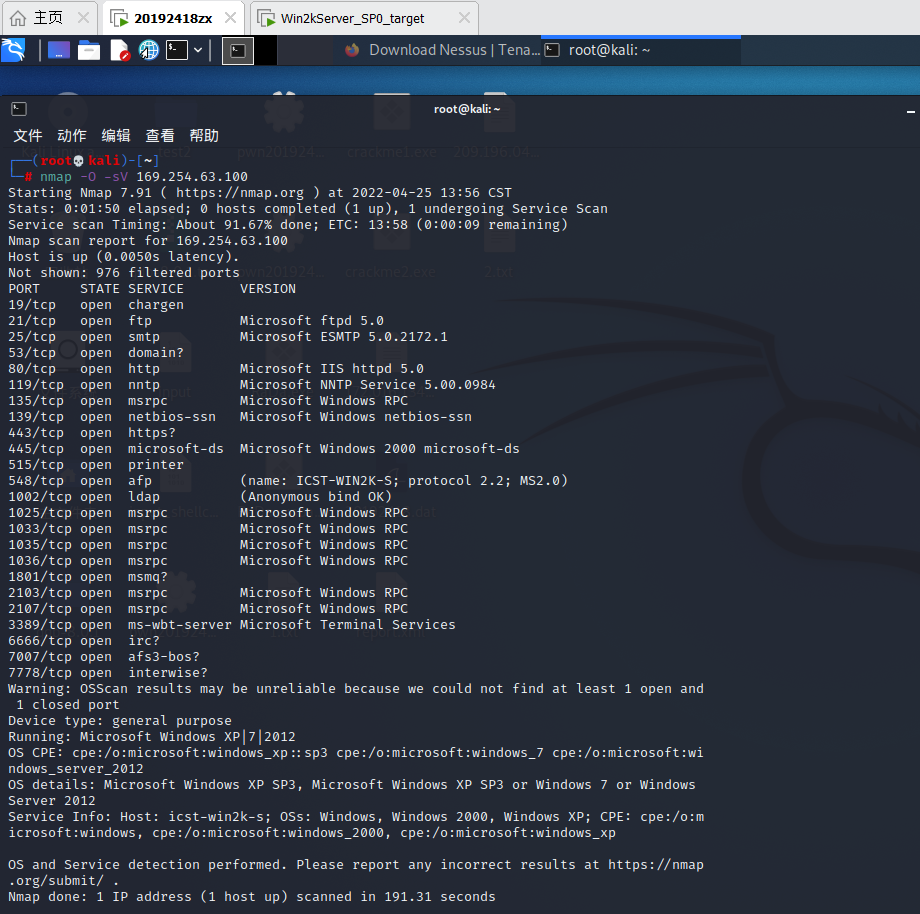

查看主机的操作系统和版本

靶机的操作系统开放了msrpc、http、ftp等网络服务

任务四:使用Nessus开源软件对靶机环境进行扫描,回答以下问题并给出操作命令

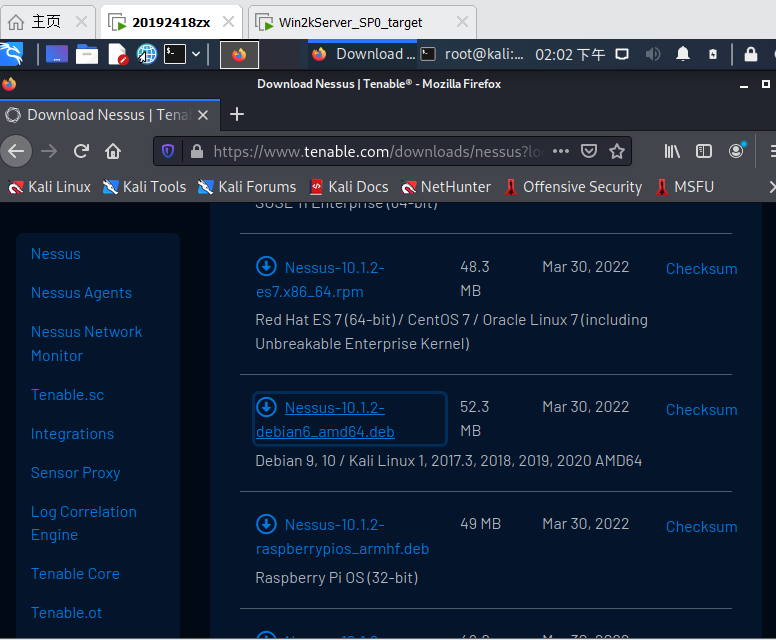

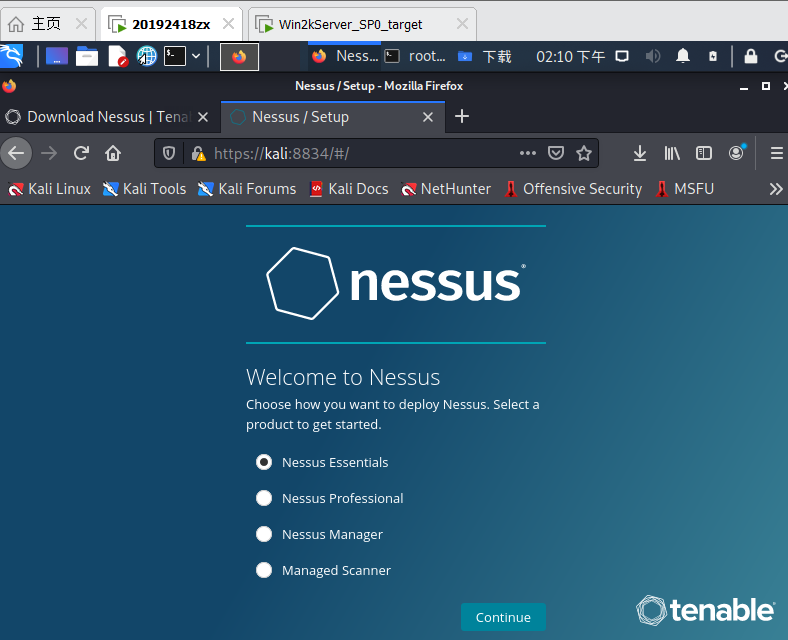

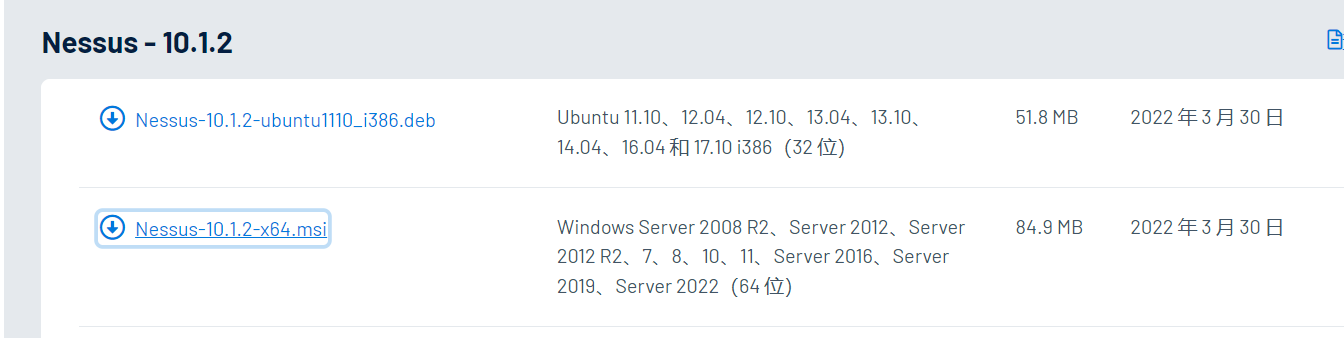

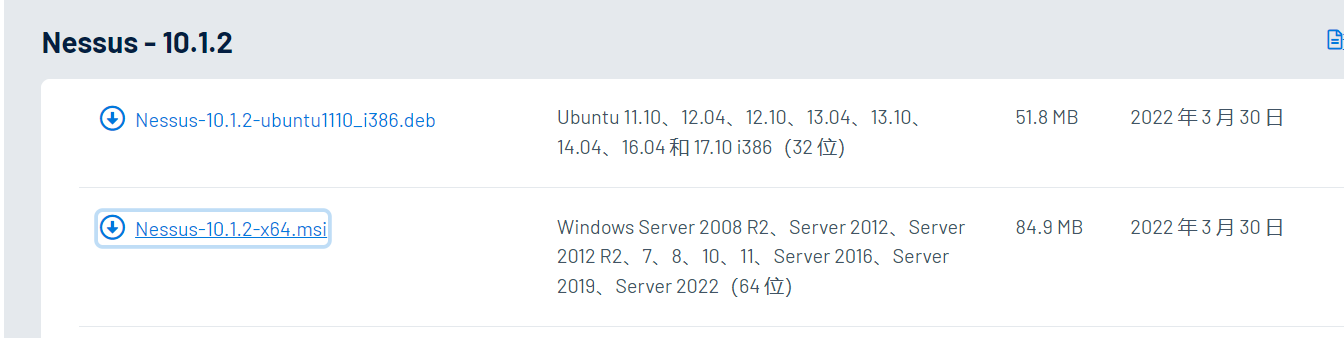

下载nessus:

在官方网站下载对应的 Nessus 版本:http://www.tenable.com/products/nessus/select-your-operating-system

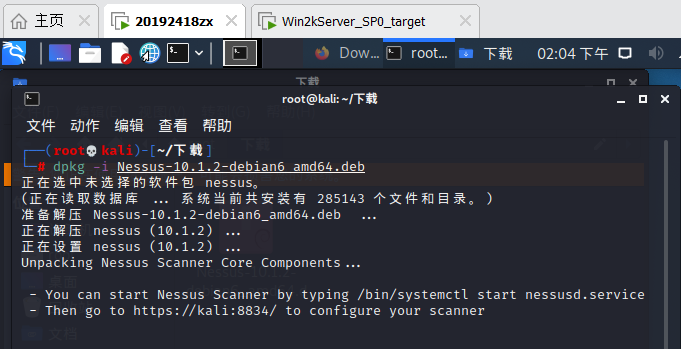

安装:

查看nessus的启动状态

登录nessus的web界面

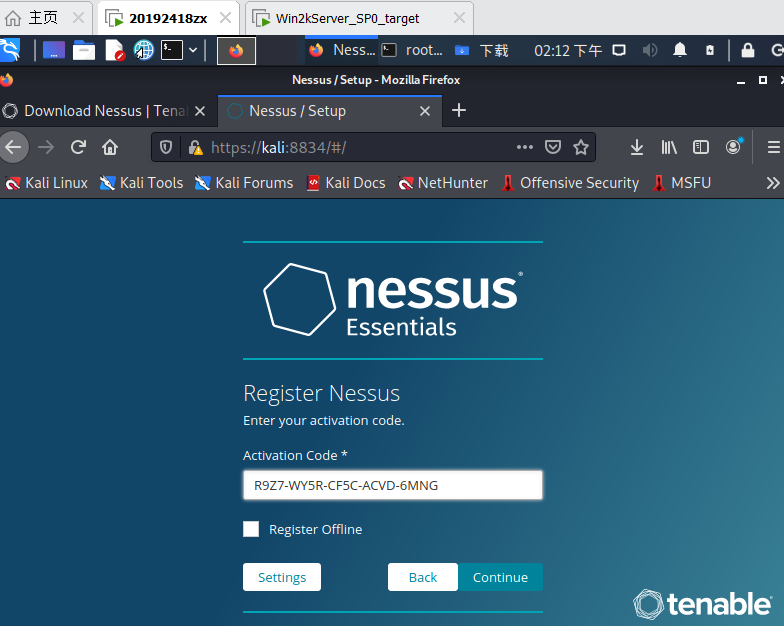

输入注册邮箱中的激活码:

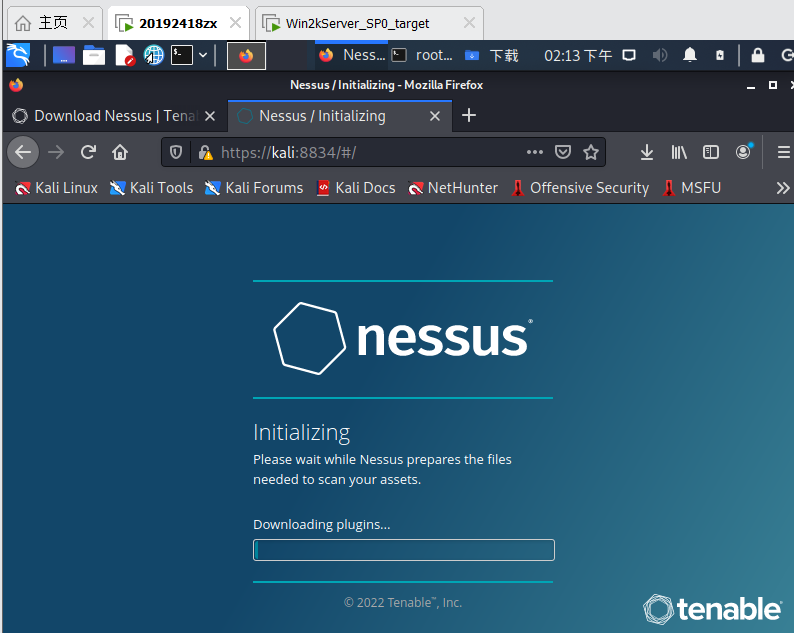

开始安装:

安装nessus成功后,查看靶机的ip地址

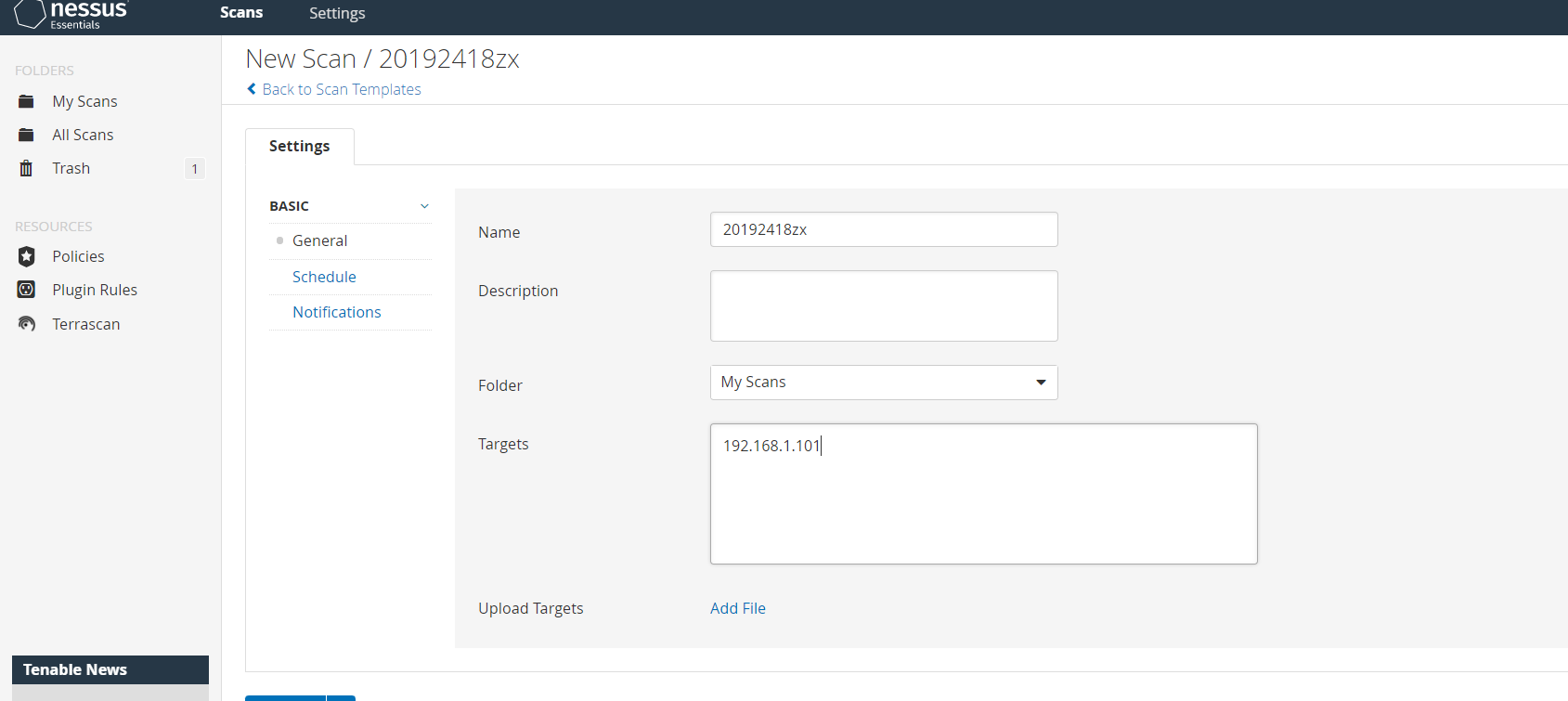

在配置界面将目标配置为靶机的ip地址

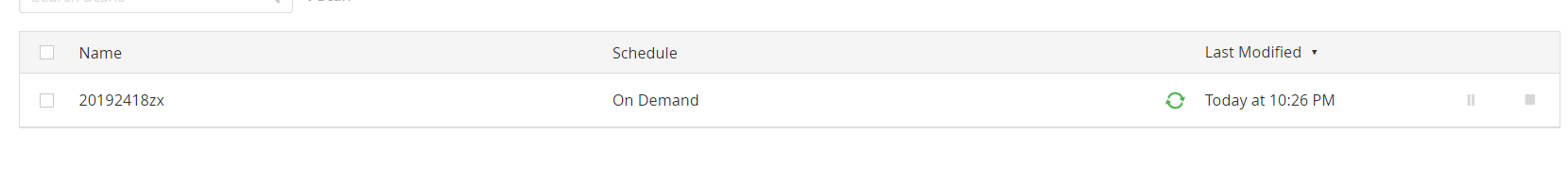

开始扫描:

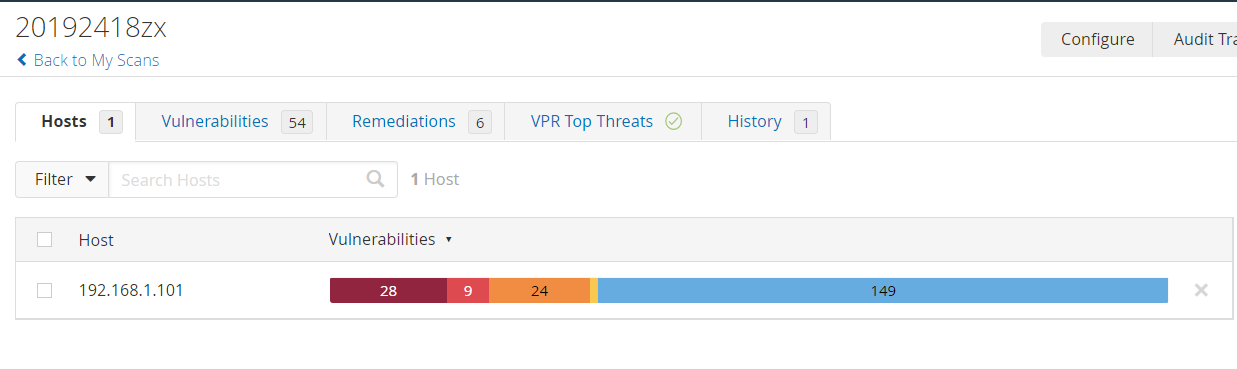

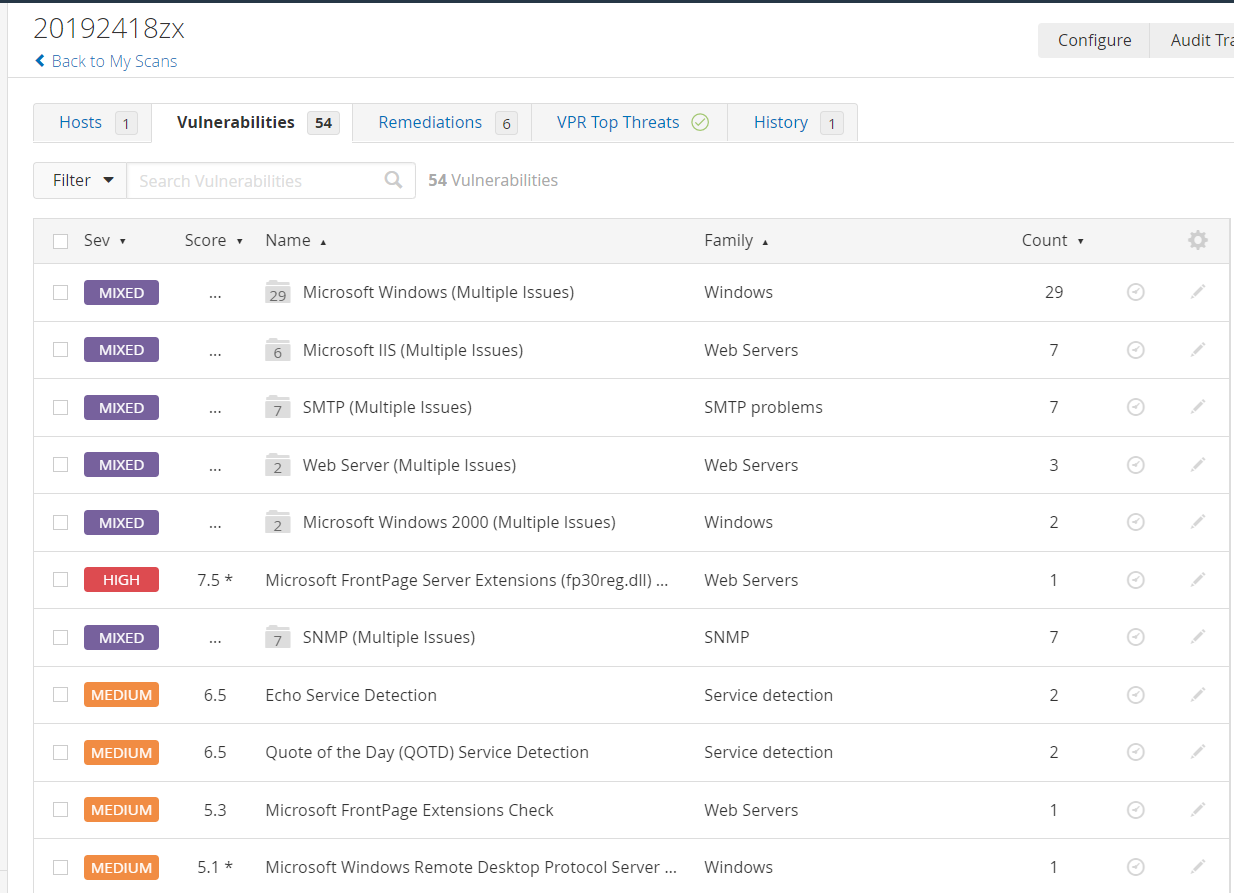

扫描结束后,得到扫描结果:

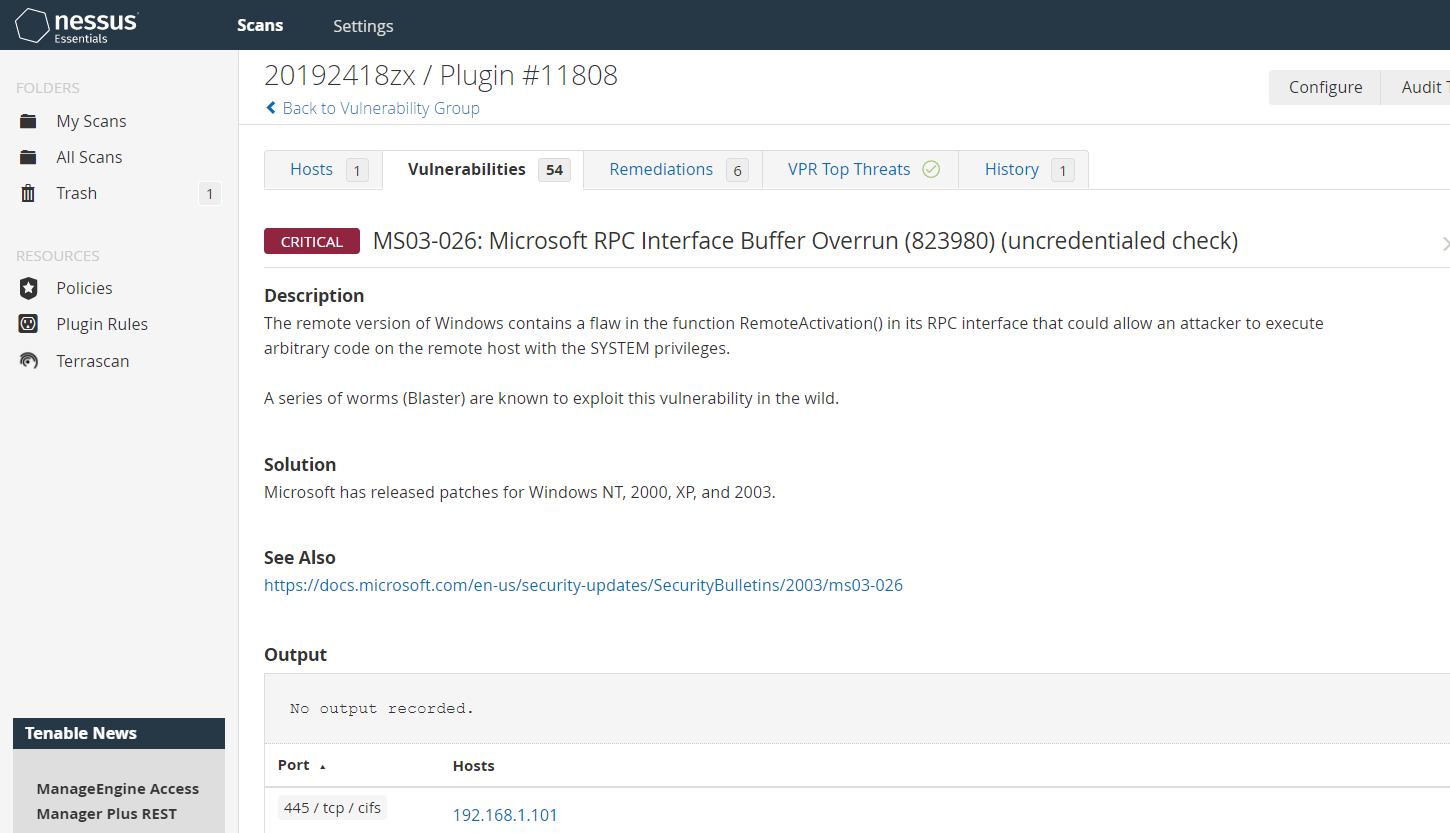

点开其中一个安全漏洞扫描结果,查看开放的服务和端口以及安全

Windows2000及以前的版本,会在RPC接口中的RemoteActivation()函数中包含一个安全漏洞,

这个安全漏洞会让攻击者使用SYSTEM特权在远程主机上执行任意代码。

很多的蠕虫病毒都利用了这一个安全漏洞攻陷了靶机的环境获得系统访问权。

任务五:通过搜索引擎搜索自己在网上的足迹,并确认自己是否有隐私和信息泄漏问题

暂时没发现有严重的隐私泄露

3.问题及解决方案

-

问题1:kali版本的nessus太卡了,八个小时都安装不上

-

问题1解决方案:在官网找到win10的安装包,换成了用win10主机进行安装

安装成功:

win10安装nessus参考链接:https://www.fujieace.com/penetration-test/nessus-3.html -

问题2:nessus扫描win2k靶机失败

-

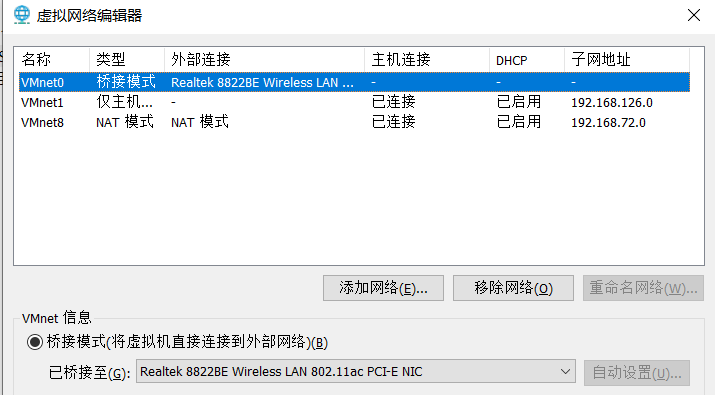

问题2解决方案: 靶机的网络连接没有设置成wlan所用的网卡

设置成功后,靶机可以和win10主机ping通,nessus扫描成功

4.学习感悟、思考等

本次实验遇到的最大的难题就是nessus安装太卡了,在挂机安装的几个小时内电脑都没法用,也安装不上。之后只能另寻出路,换成win10作为实验环境。其他内容较为简单,通过语音通话获取对方的地址,这个实验内容和操作过程也让我收获颇丰,也需要对一些陌生的微信、QQ好友申请和通话进行防范。