使用 Ettercap嗅探工具进行 DNS 欺骗实验

前提条件:需要安装

kali 虚拟机,或者自己安装ettercap 工具涉及服务器:本地服务器(172.30.0.56)、kali 虚拟机(172.30.0.133)、网关(172.30.0.1,172.30.0.254)

一、实验名称

DNS欺骗

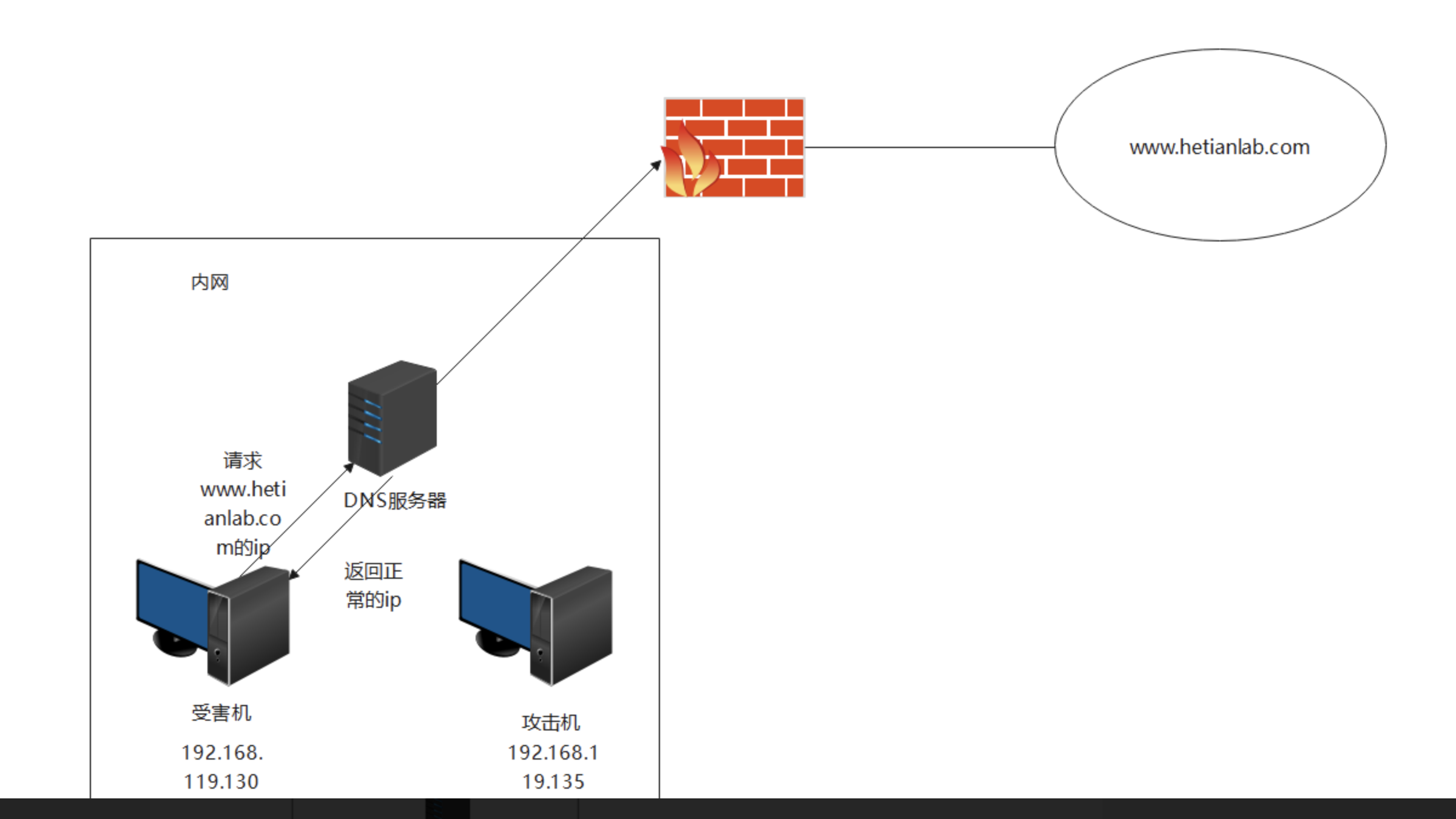

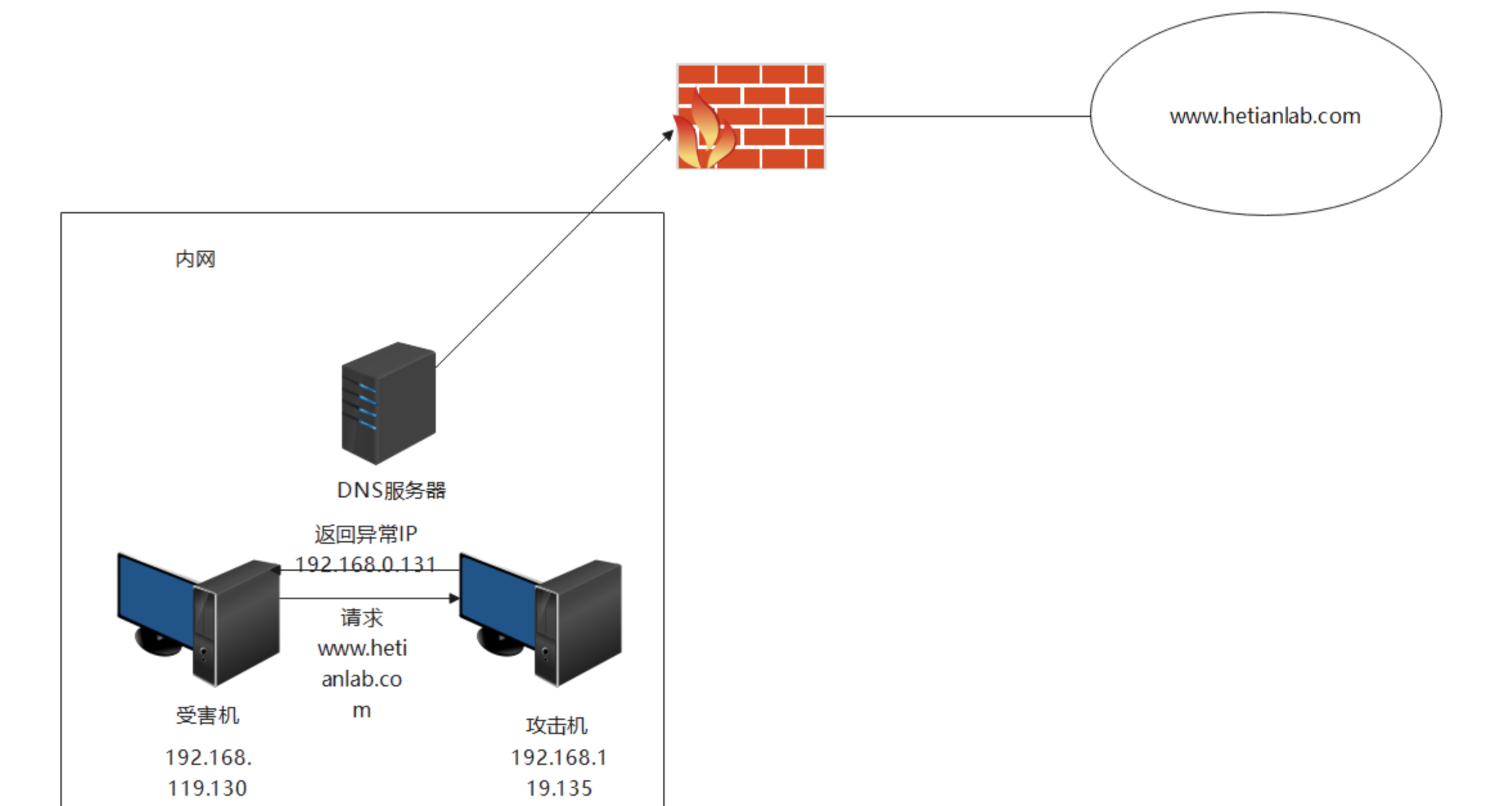

二、实验原理

冒充域名服务器,将查询的 IP 地址设置为攻击者的 IP 地址,这样用户上网就只能看到攻击者主主页,而不是用户访问的真实的页面。

正常情况

异常情况

三、实验步骤

1、清除攻击机和靶机的 DNS 缓存数据

-

MAC系统

sudo killall -HUP mDNSResponder sudo dscacheutil -flushcache -

Windows 系统

# 查看 DNS 缓存内容 ipconfig/displaydns # 清除 DNS 缓存内容 ifconfig /flushdns -

Linux 系统

# Step 1. 查看 DNS 缓存状况 sudo systemd-resolve --statistics # Step 2. 清除 DNS 缓存,systemd-resolve daemon 默认在所有的 Ubuntu 系统上运行 sudo systemd-resolve --flush-caches # Step 3. 正在查看验证结果(SYSIN) sudo systemd-resolve --statistics

2、修改相关 DNS 文件(攻击机)

# 输入命令

vim /etc/ettercap/etter.dns

# 添加内容

* A 172.30.0.133

* PTR 172.30.0.133

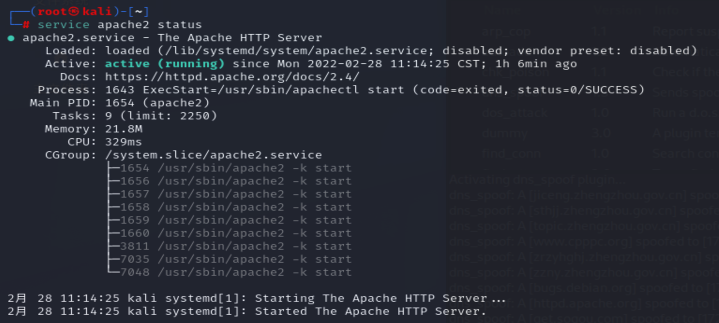

3、开启自带的 Apache 服务

# 开启服务

service apache2 start

# 查询状态

service apache2 status

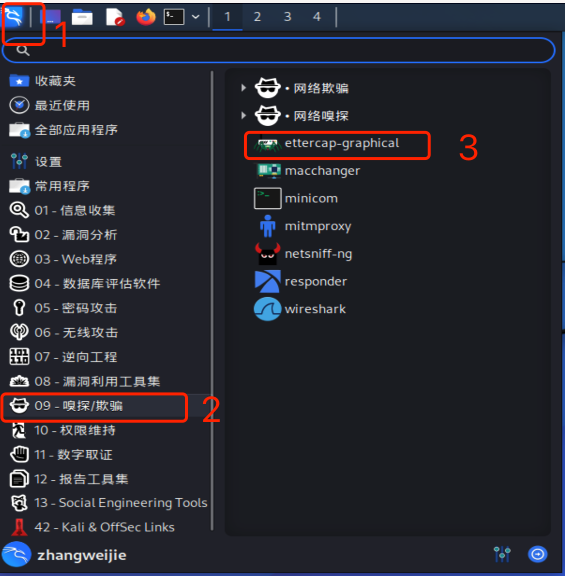

4、开启 ettercap 图形界面

-

方式一

ettercap -G -

方式二

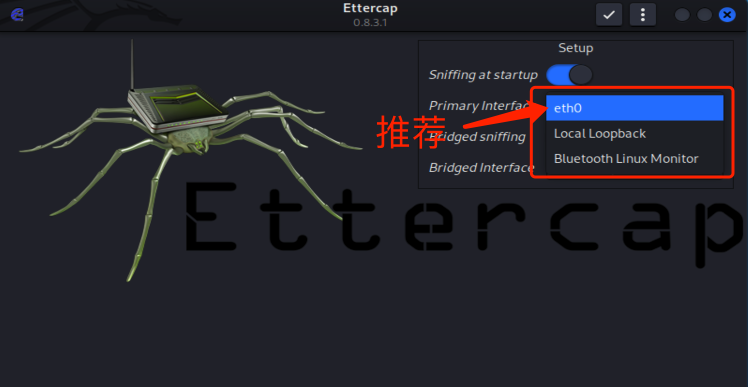

5、选择网卡

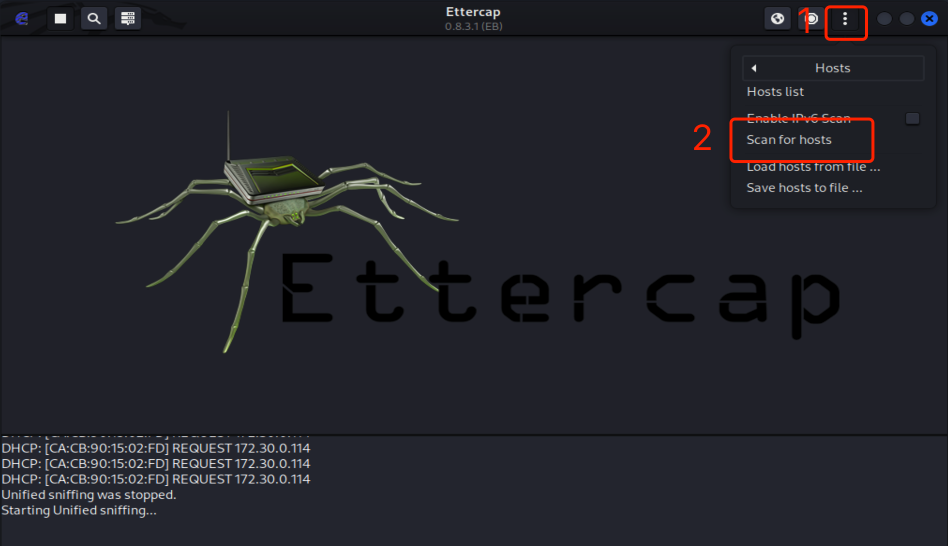

6、扫描网关下的所有存活主机

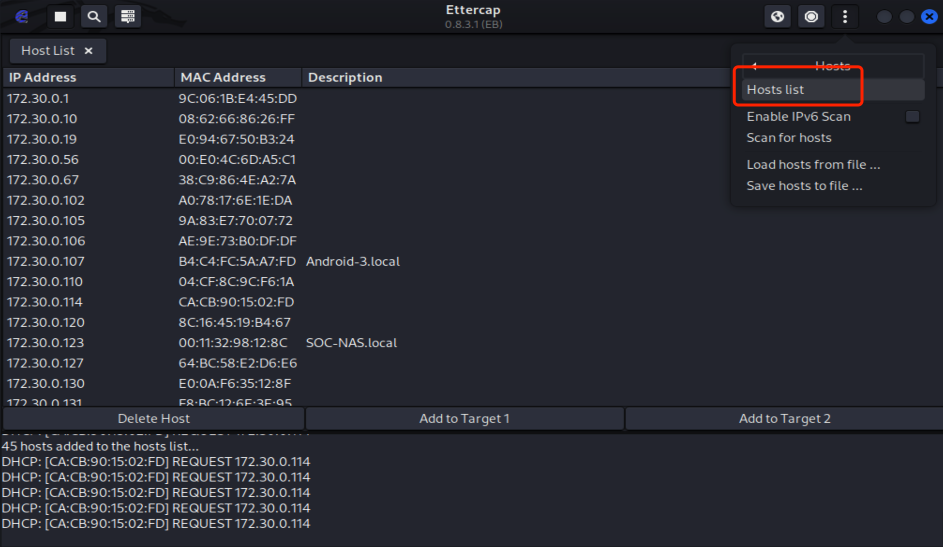

扫描结果

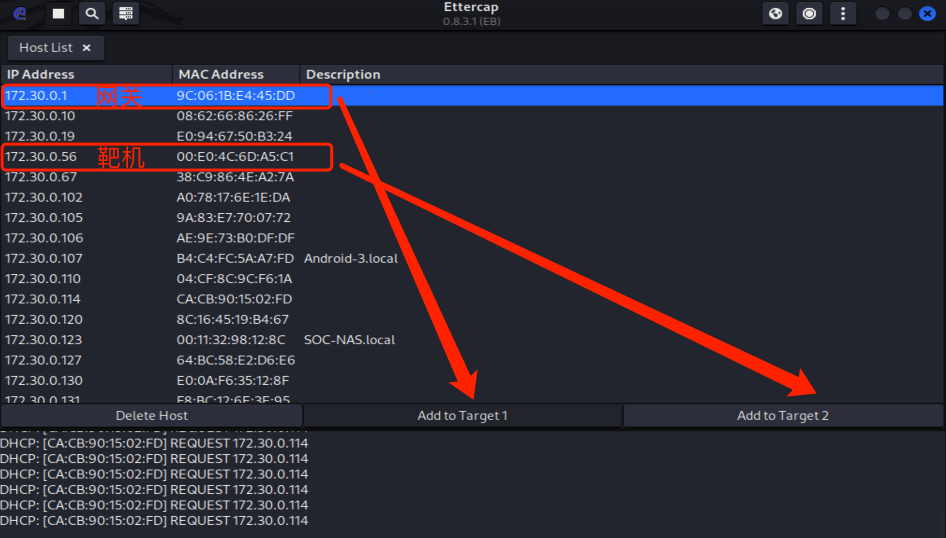

7、选择攻击目标

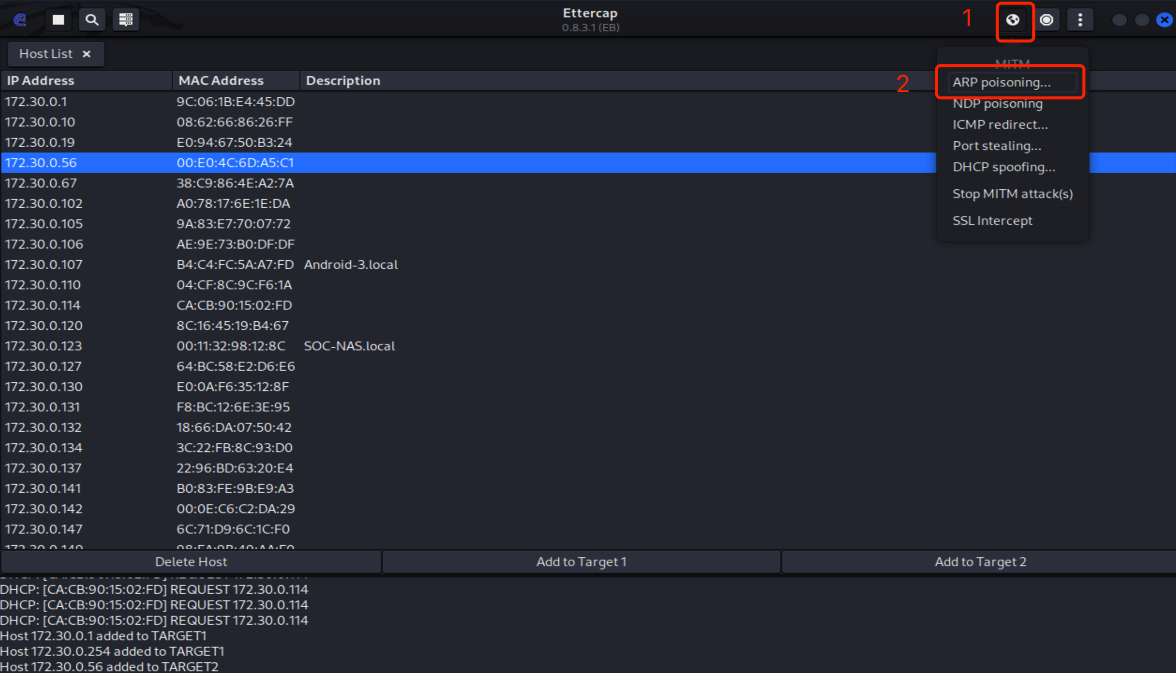

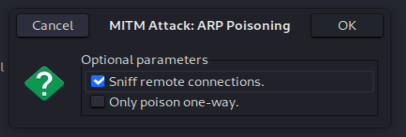

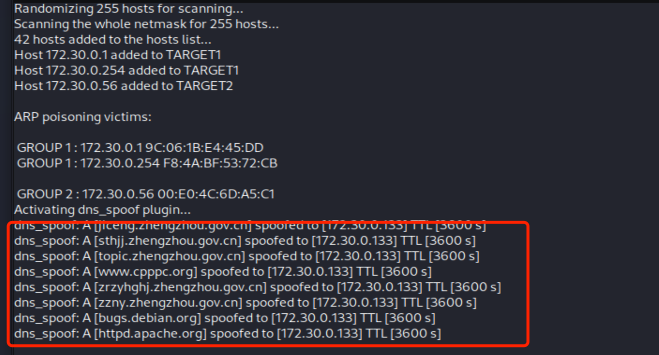

8、开启 ARP 投毒

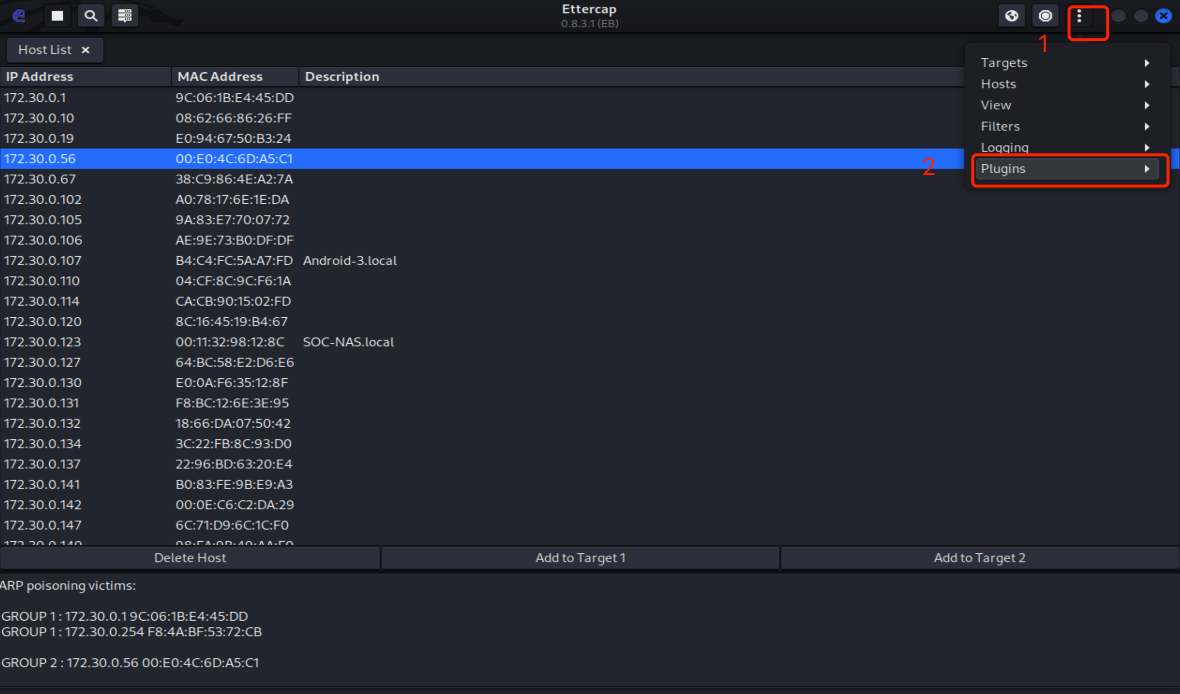

9、使用插件开启 DNS 欺骗

Plugins –> manage plugins –> dns spoof

10、验证结果

当发生 DNS 欺骗后,靶机请求的数据都会在 ettercap 工具中展示出来!

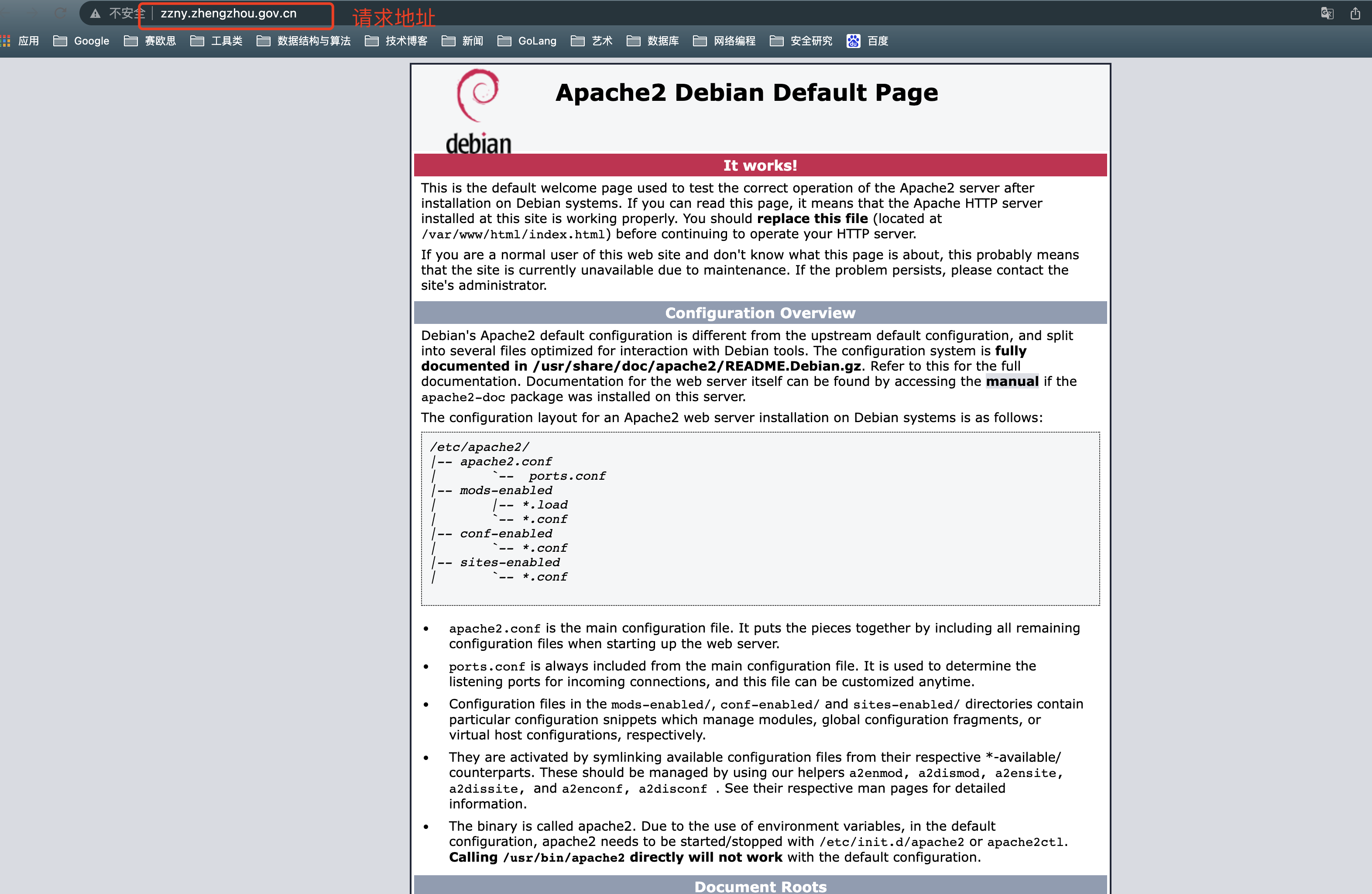

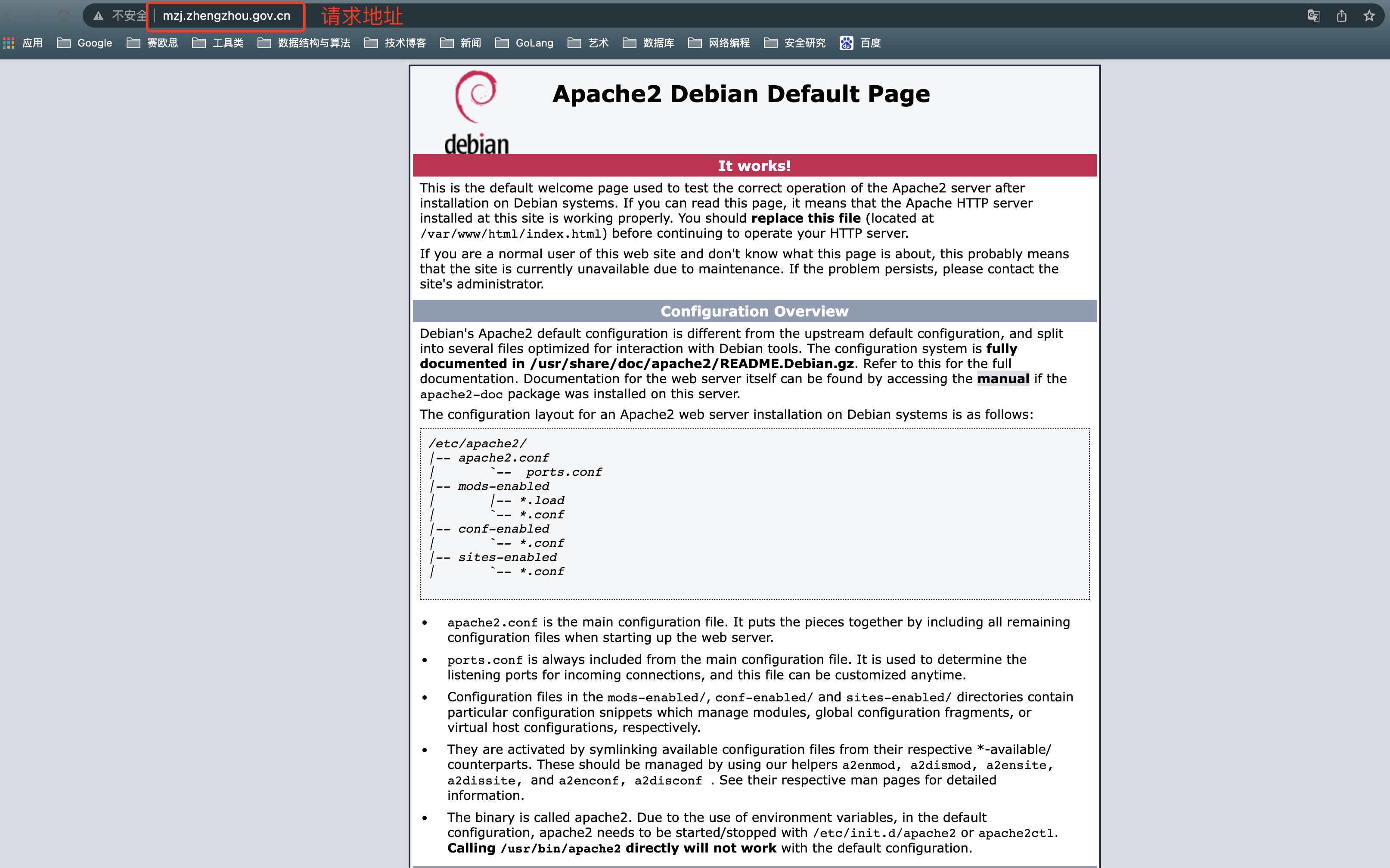

此时靶机再去请求数据时,页面就会显示我们预想的 Apache 的默认页面!