| 可能存在的漏洞 | 是否进行验证 | 简要流程 |

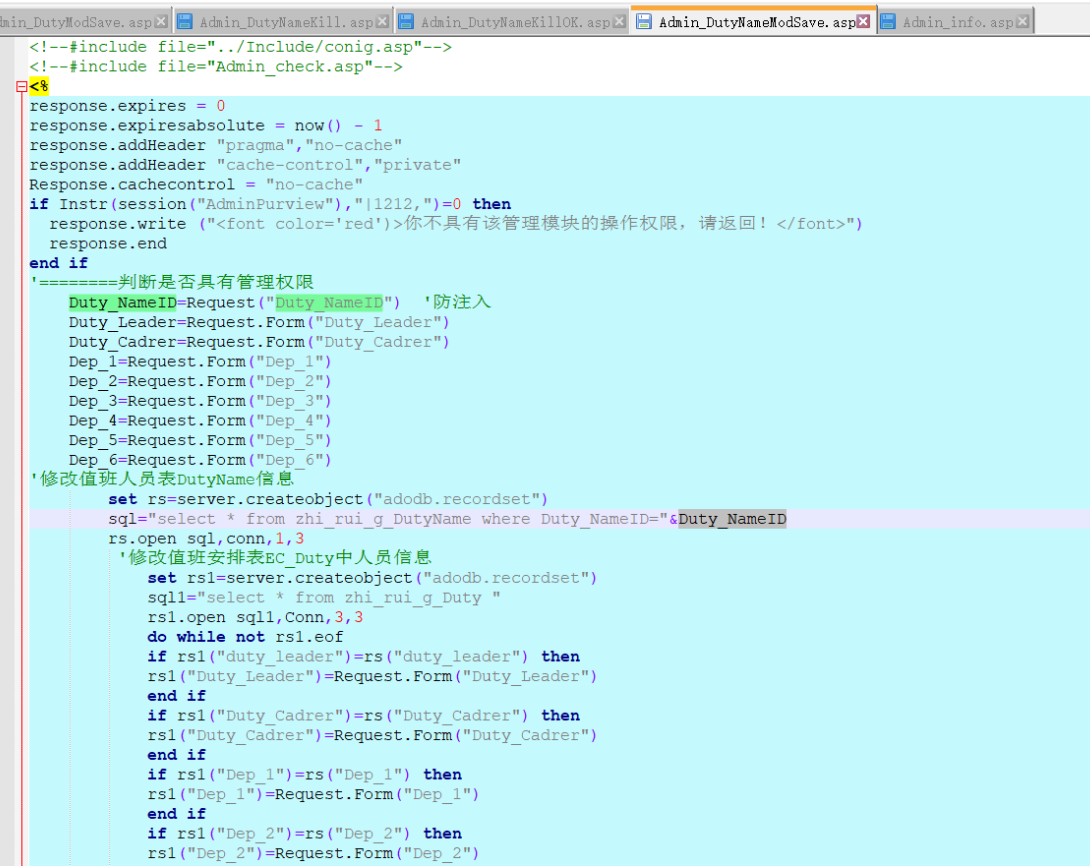

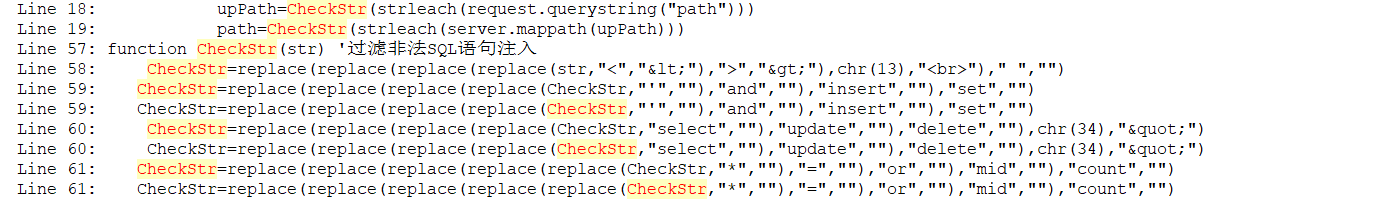

| SQL注入 |

不仅如此,还在多处进行了过滤检查 解决方法:正在尝试是否有漏网之鱼,直接 request 接收过来之后 进行拼接。

|

|

| XSS | X | |

| 任意文件删除漏洞 | √ | 可直接burp抓包构造,删除任意文件 |

| 目录遍历漏洞 | X | 无法上传文件,正在尝试别的思路 |

| 后台getshell |

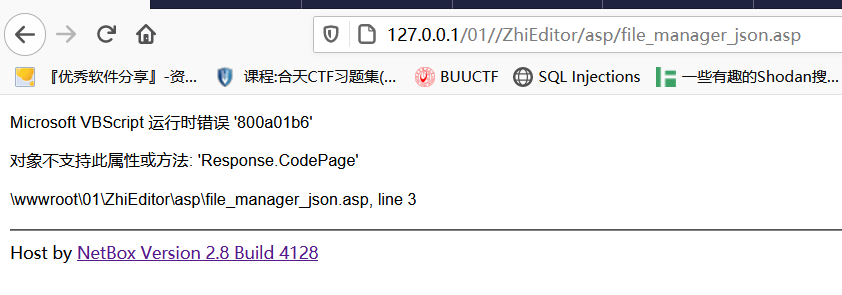

1.尝试在头像上传处进行图片上传,前端验证,burp抓包绕过了前端验证,可能由于cms本身代码的原因,尝试上传失败 2.尝试在广告栏目添加功能处上传代码,上传文件,均上传失败,初步怀疑可能是cms本身出了问题,遂找了别的版本的cms,均上传失败,后怀疑是 asp搭建环境出了问题,讲源码上传到公网,均测试失败 3.尝试有sql注入未过滤,尝试写一句话直接写到文件中,遂先进行 网站绝对路径的 探寻,在源码中直接搜索 路径信息 无果,想通过报错来爆出根目录路径,只爆出来了

|

|

| 敏感信息泄露 | 尝试在基本功能点处查看源码,例如,在留言板处查看源码是否有留言人员信息泄露,无果; 直接访问 127.0.0.1/01/数据库名称,可直接下载数据库 !! | |

| CSRF | ||

| SSRF | ||

| 任意文件下载 | 网站的 index url 为 127.0.0.1/01/ 尝试可以在 01/目录下创建任意文件并打开,也可以读取 wwwroot 路径下的任意文件 (不知大这个算不算文件读取,但是肯定不算任意文件读取) | |

| 命令执行 |

全文件中搜索 FileSystemObject ,这个是 Asp命令执行的必要参数,但并未找到 可以传参的地方,都是自定义的变量 |

|

| 逻辑缺陷 |

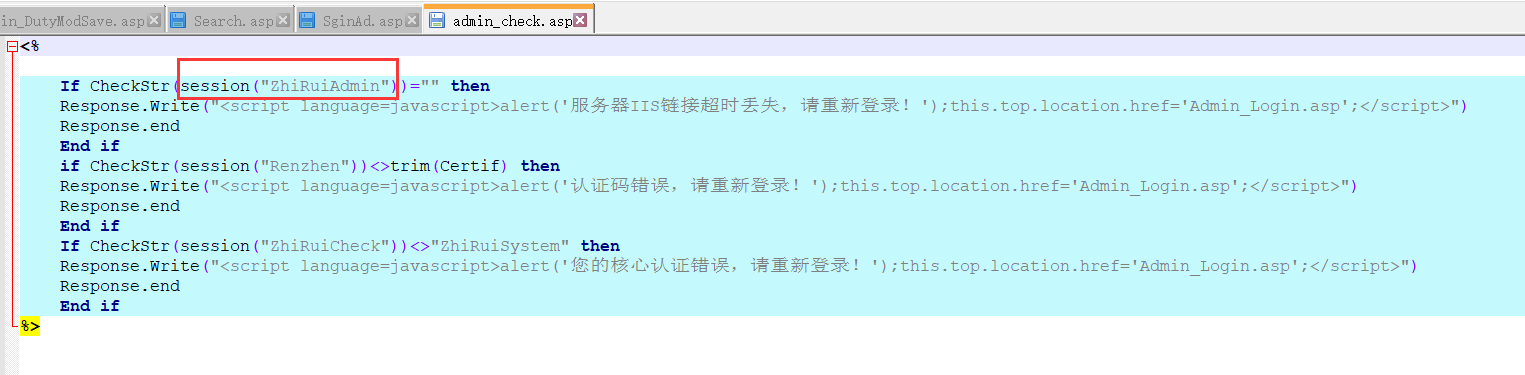

127.0.0.1/01/Admin_XXXX 这个url是后台登录后管理界面实现各功能的通用url,也就是说 都有 Admin_ 前缀,Admin 目录是管理登录后的目录,这个目录下的所有文件,也就是所有 url 为 127.0.0.1/01/Admin_XXXX 的,都没法直接访问,都需要这个 session 进行验证, |

|

| 任意密码重置 | √ | 修改密码时可抓包更改任意存在账户的密码 |

| 未授权访问(越权) |

1.尝试审计check文件是根据什么判断的,是根据cookie判断的还是别的什么,后来得知是根据 Session 判断的,

现在不知道他这个 Session 是通过什么获取的。 |