1.CVE-2018-2628、CVE-2018-2893

以上两个漏洞均是针对weblogic的t3服务进行攻击,如果有条件的,可以从oracle官网下载最新的补丁安装http://www.oracle.com/technetwork/security-advisory/cpujul2018-4258247.html。没有条件的,那么只能通过对weblogic的t3服务进行限制来预防攻击。

首先登录weblogic控制台:http://127.0.0.1:7001/console(ip和端口以自己实际的为准)。

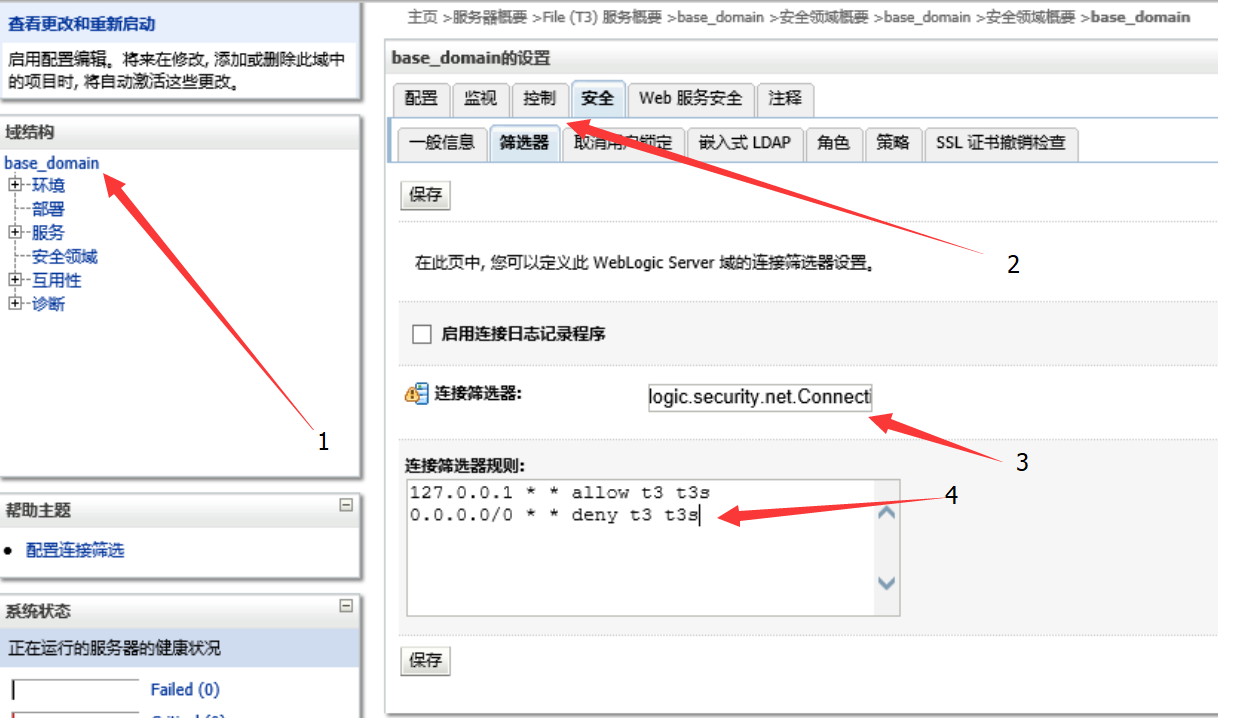

(1)选择"域",或者在左侧点击你的域名称(通常是base_doaim)。

(2)选择"安全",再点击"筛选器"。

(3)在"连接筛选器"中填入weblogic自带的类:weblogic.security.net.ConnectionFilterImpl

(4)在下方的"连接筛选器规则"中填入:127.0.0.1 * * allow t3 t3s(表示只允许本机使用t3和t3s服务,如果有其他的ip需要加入白名单,照例添加即可),0.0.0.0/0 * * deny t3 t3s(阻止其他的ip使用t3和t3s服务访问)。

具体操作可参照下图。

_