上次是修改程序的标题,大家应该感觉这只是一个起点而已,接下来我们可以尝试绕过序列号验证,这种技术应用在很多软件中,比如淘宝上要买什么的软件,商家都会发给`你一个用户名和密码,而且还有试用期什么的,这确实令我们很懊恼,但是OD可以帮我们解决这个问题.

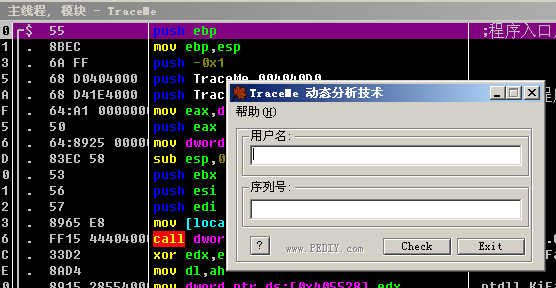

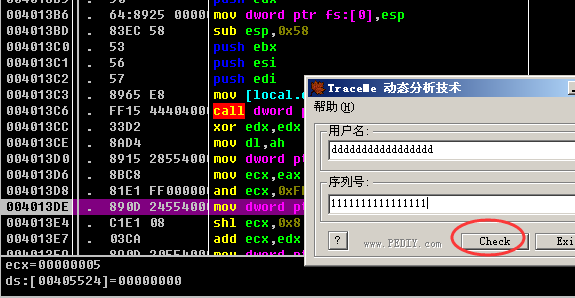

例如下面这个程序:

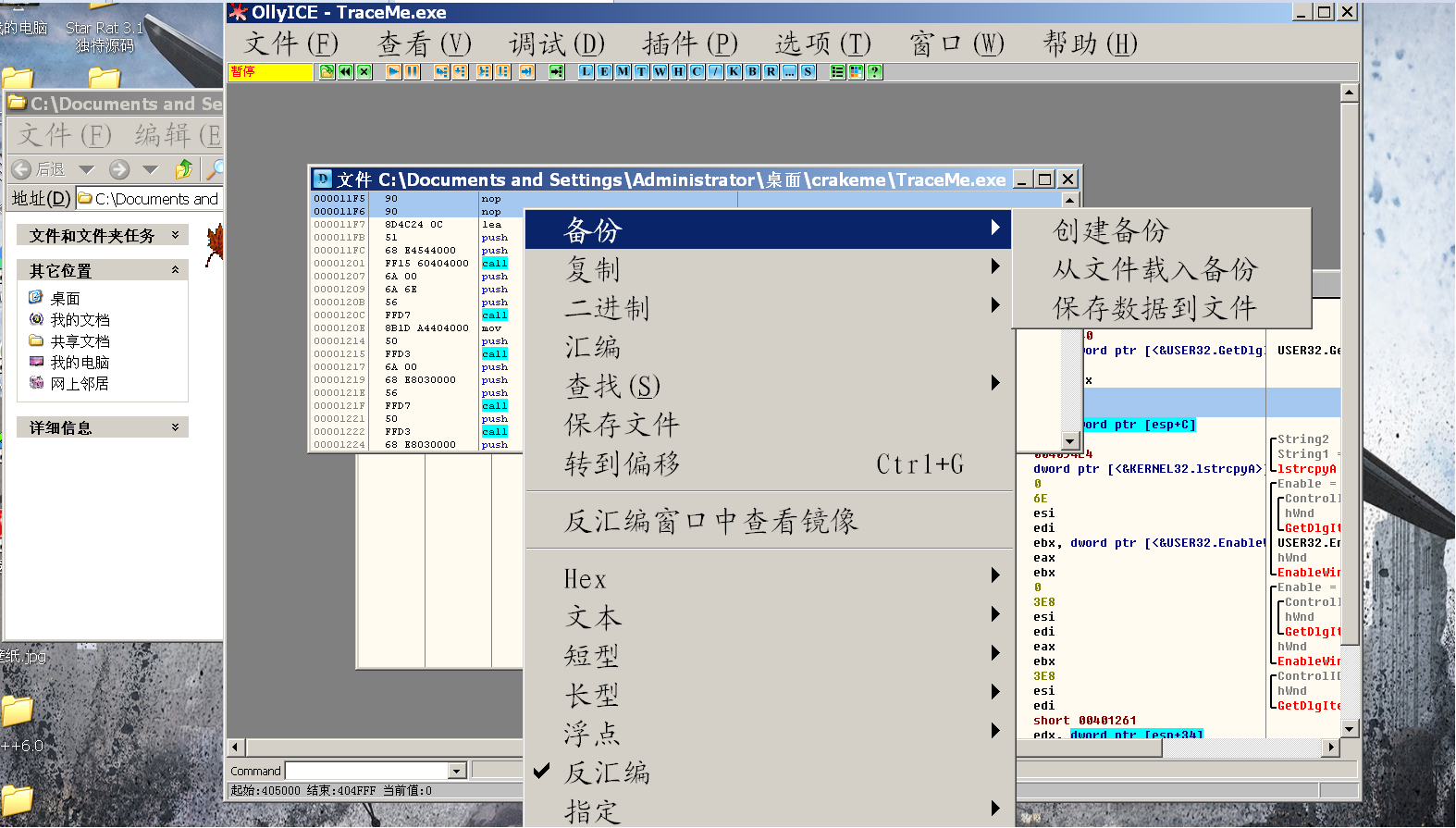

类似于这种程序,先将它拖进OD:

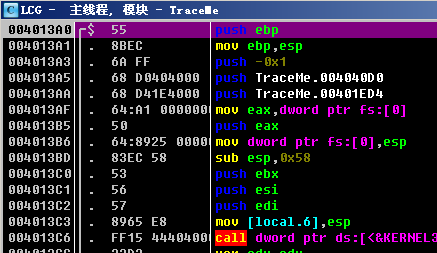

用户名和密码应该是属于文本的获取,这时可以了解到,在win32中,有两种比较常用的获取文本的函数:

GetDlgItemText(A W)

GetWindowText(A W) A参数代表ASCLL码 W代表Unicode模式

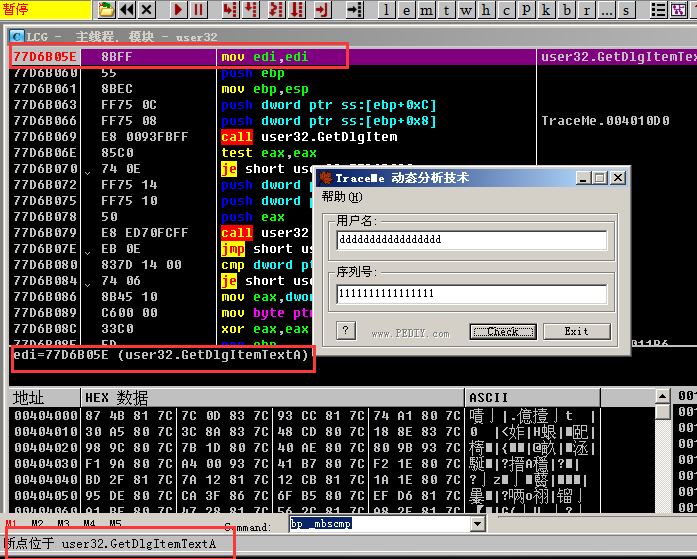

CTRL+G调用表达式:(这里由于不知道它使用的哪种函数,需要一一调试,输错就没有调用该函数,这里是需要耐心的,逆向工程都是在耐心中完成的):

上面点OK后,自动返回并在此行下断点。

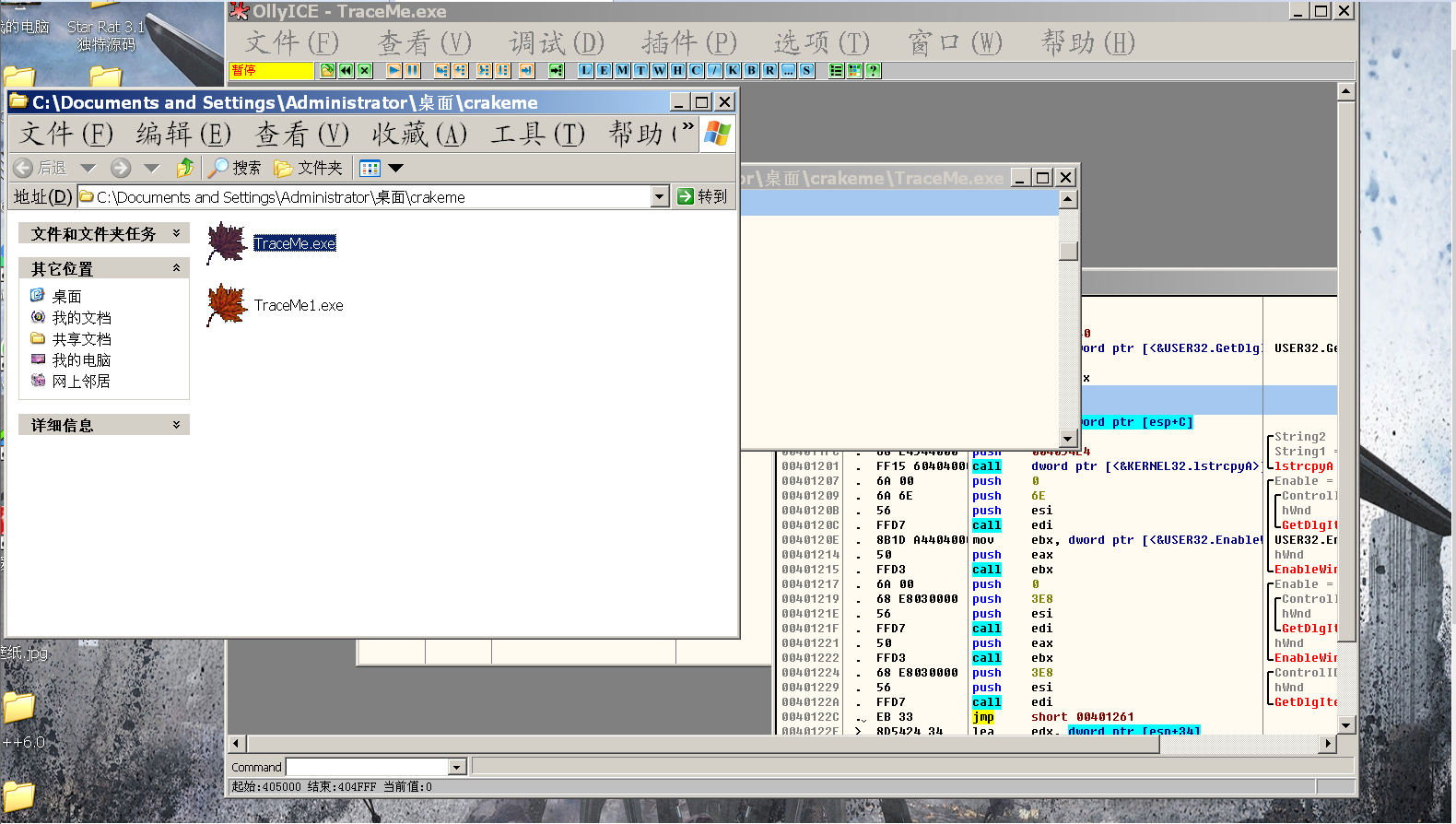

可以发现在这里调用了 GetDlgItemTextA,按 F2 下一个断点,然后CTRL+F2进行重加载

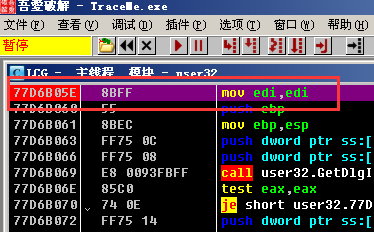

F9运行:

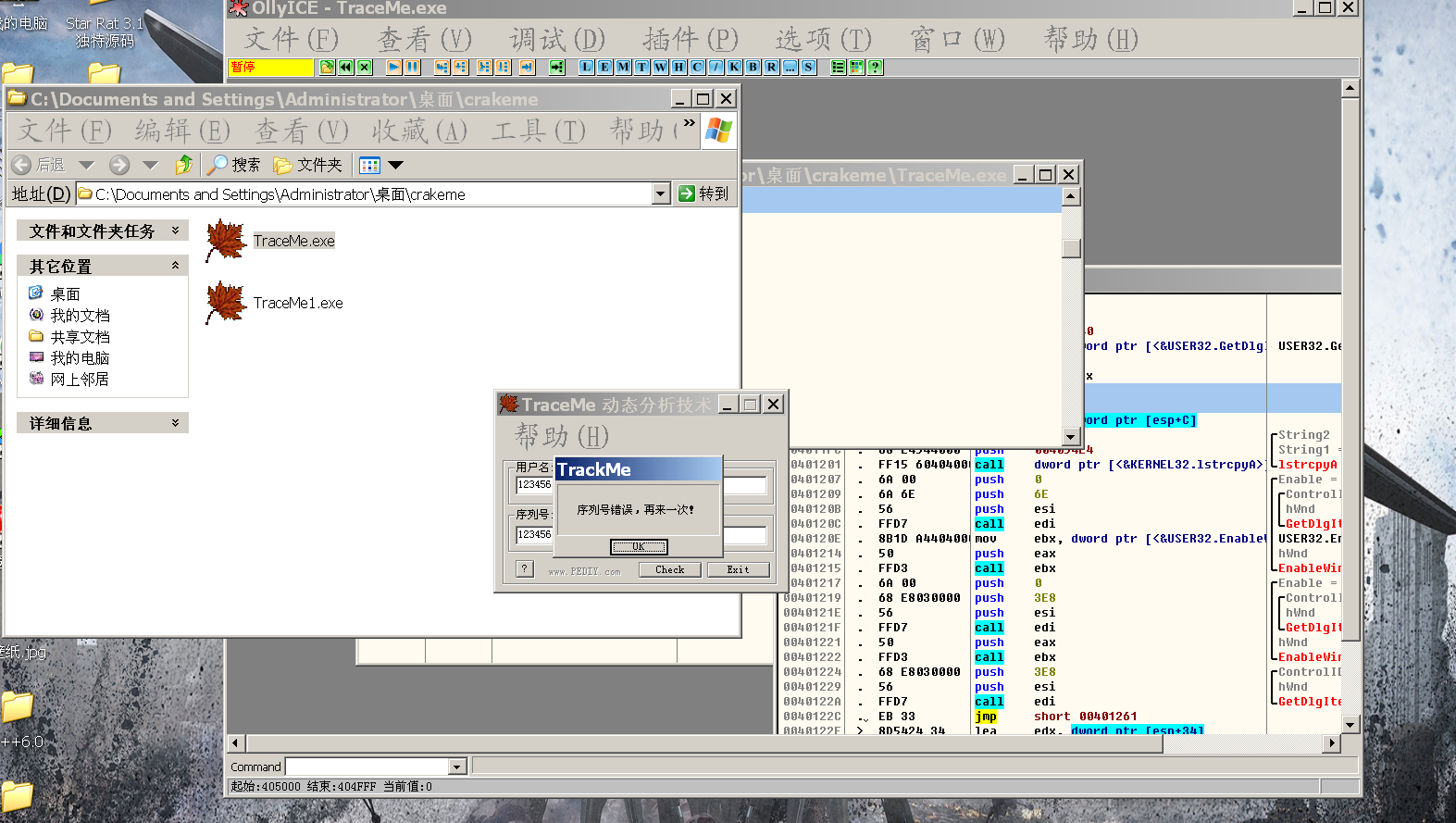

随便输入用户名和序列号,check:然后F8单步进行到如下;

出现了ASCLL码,这是我们刚才输入的序列号和用户名,{dword ptr}[ (代表两字节)>> (在汇编语言中是push压入栈后进行jmp跳转的意思)],这个是告诉我们文本的位置,然后我们继续F8调试;

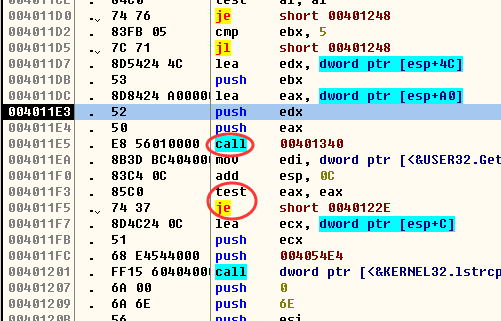

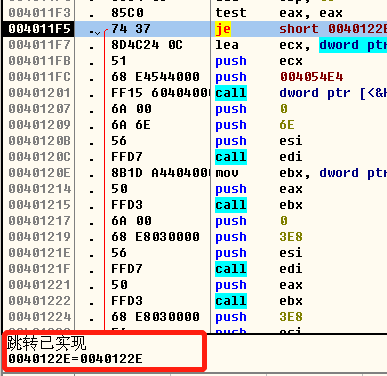

这里出现了test函数,意思是测试序列号和用户名是否符合要求,eax是寄存器的函数的意思,大一上学期的时候应该有了解过一点,win32系统一定会把文本转换为32位存在eax中,je是汇编函数的一个跳转函数,判断条件是ZF=1时就跳转,

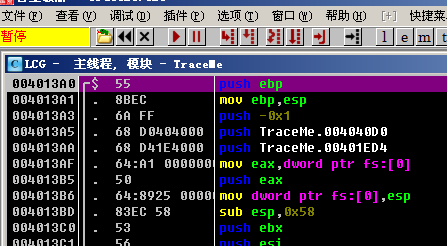

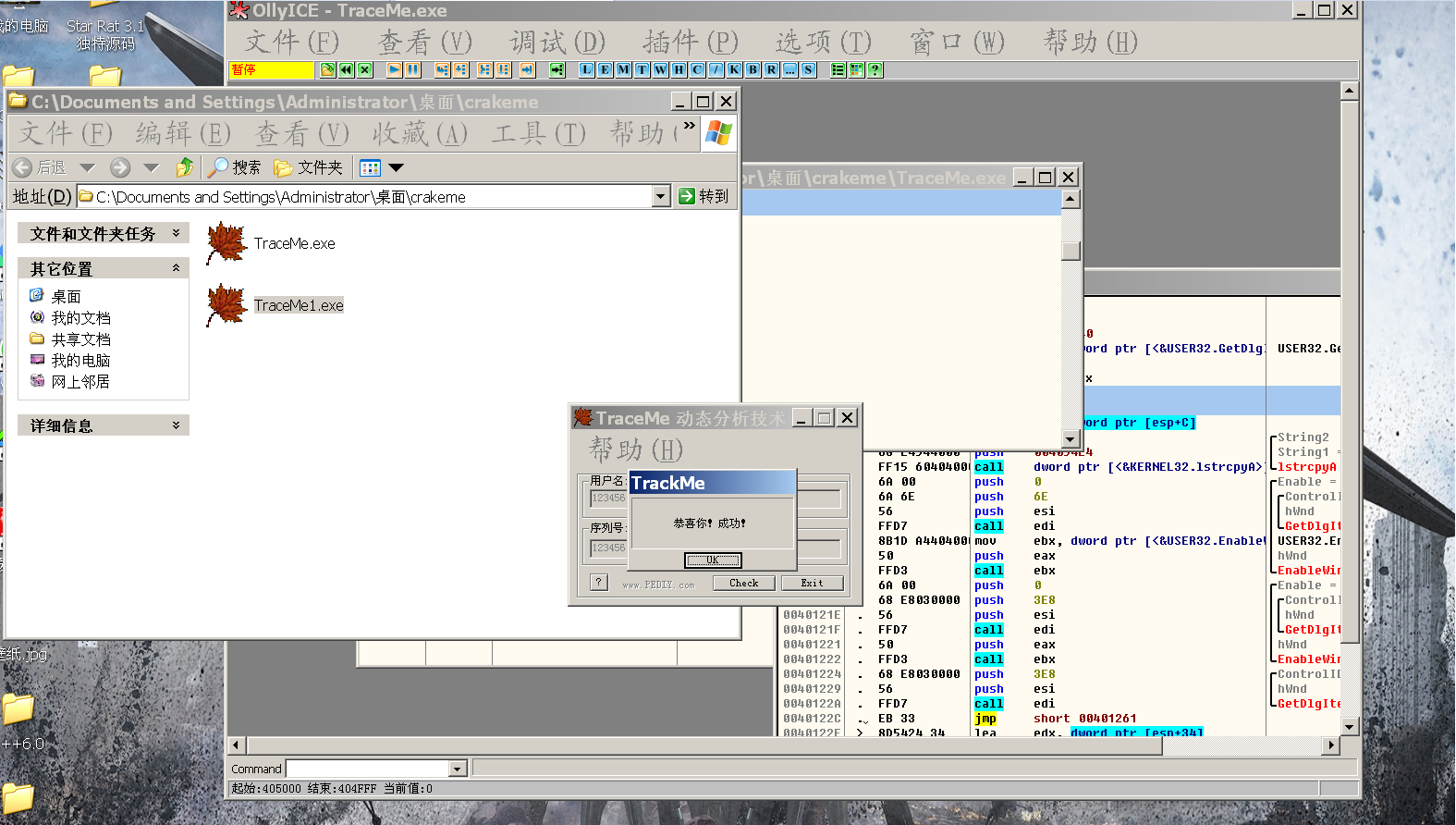

1、而这里我们可以修改值,将eax寄存器的值修改,

2、或者修改je函数,让1为0,成为False,跳转不实现,因为我们不知道正确的序列号,这是跳转一定会指向错误的,

3、或者强制填充nop函数

然后进行文件的保存:右键弹出菜单,下半有“复制”“选择”,弹出窗口,右键,保存到可执行文件

生成为TraceMe1.exe然后可以测试一下咯;

可以发现成功了,对比源程序:

这只是开始,但是在寻找问题中解决是有趣的.