SQL注入实验

SQL注入技术是利用web应用程序和数据库服务器之间的接口来篡改网站内容的攻击技术。通过把SQL命令插入到Web表单提交框、输入域名框或页面请求框中,最终欺骗服务器执行恶意的SQL命令。

第五周的教材作业中已经包含过SQL注入的实验,http://www.cnblogs.com/yp1692/p/6628949.html

环境搭建

- 启动mysql

- 启动Apache

- 配置DNS

- 配置网站文件

- 关闭php配置策略

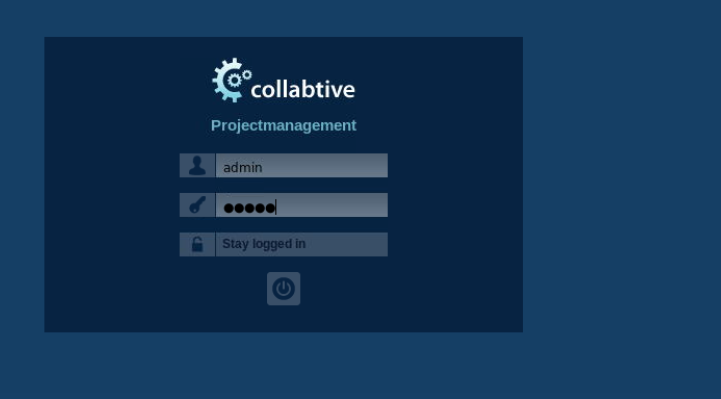

select注入

和教材中作业一样,方法也一样,使用#注释掉密码检查语句,即可直接登录,如图,

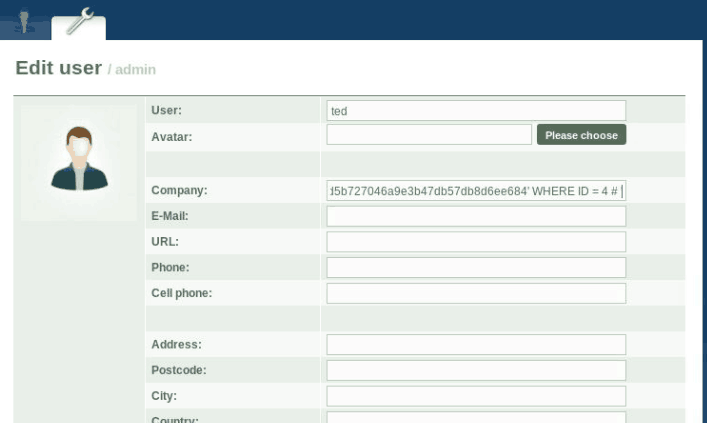

update注入

这个也和教材中的作业一样,方法也是使用#注释掉我们想要屏蔽的语句,再做一遍,如图,

防御策略

- 防御转义特殊字符使用,默认开启magic_quotes_gpc,将magic_quotes_gpc值设为On。

- MySQL提供一个函数 mysql_real_escape_string(),这个函数可以用来过滤一些特殊字符;如x00, , , , ', " and x1a;

- 通过SQL逻辑分离来告诉数据库到底是哪部分是数据部分,哪一部分是SQL语句部分;

ARP欺骗与TCP flood攻击

ARP欺骗

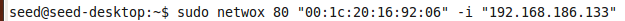

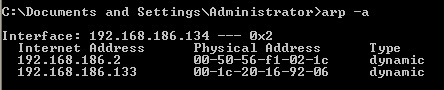

攻击机的ip后三位为130,靶机A为133,靶机B为134,攻击机通过netwox工具伪造arp报文,使靶机B相信靶机A的ip对应的MAC地址为伪造的MAC地址,这个MAC地址可以是攻击机的物理地址,我在伪造的物理地址中嵌入了我的学号。

使用netwox的80号工具攻击,命令如图,

攻击结果如图,

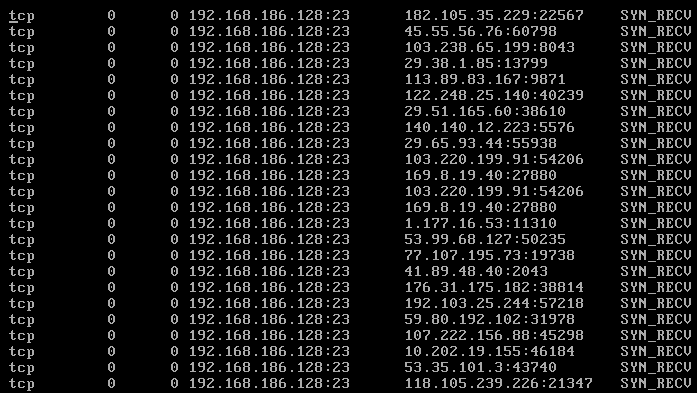

TCP flood

使用netwox工具,命令如图,

靶机会收到大量TCP报文,影响正常通讯,使用natstat查看的tcp报文flood情况如图,这里只截取了一部分,因为报文实在太多