2.1 jwt原则

- 最简单理解:jwt本质就是, 把用户信息通过加密后生成的一个字符串

JWT的原则是在服务器身份验证之后,将生成一个JSON对象并将其发送回用户

{

"UserName": "Chongchong",

"Role": "Admin",

"Expire": "2018-08-08 20:15:56"

}

之后,当用户与服务器通信时,客户在请求中发回JSON对象,服务器仅依赖于这个JSON对象来标识用户。

为了防止用户篡改数据,服务器将在生成对象时添加签名(有关详细信息,请参阅下文)。

服务器不保存任何会话数据,即服务器变为无状态,使其更容易扩展

2.2 JWT的数据结构

- 1)jwt头:JWT头部分是一个描述JWT元数据的JSON对象

- 2)有效载荷:七个默认字段+自定义私有字段

- 3)签名=HMACSHA256( base64UrlEncode(header) + "." + base64UrlEncode(payload) ,secret)

第一部分: JWT头

base64UrlEncode(header)--->字符串

# JWT头部分是一个描述JWT元数据的JSON对象,通常如下所示。

{

"alg": "HS256",

"typ": "JWT"

}

# 1)alg属性表示签名使用的算法,默认为HMAC SHA256(写为HS256);

# 2)typ属性表示令牌的类型,JWT令牌统一写为JWT。

# 3)最后,使用Base64 URL算法将上述JSON对象转换为字符串保存。

第二部分: 有效载荷 没有敏感数据的用户信息

base64UrlEncode(payload)--->字符串

#1、有效载荷部分,是JWT的主体内容部分,也是一个JSON对象,包含需要传递的数据。 JWT指定七个默认

字段供选择。

'''

iss:发行人

exp:到期时间

sub:主题

aud:用户

nbf:在此之前不可用

iat:发布时间

jti:JWT ID用于标识该JWT

'''

#2、除以上默认字段外,我们还可以自定义私有字段,如下例:

{

"sub": "1234567890",

"name": "chongchong",

"admin": true

}

#3、注意

默认情况下JWT是未加密的,任何人都可以解读其内容,因此不要构建隐私信息字段,存放保密信息,以防

止信息泄露。

JSON对象也使用Base64 URL算法转换为字符串保存。

第三部分:` 签名哈希

- 签名=HMACSHA256

( base64UrlEncode(header)+ "." +base64UrlEncode(payload),secret)

# 1.签名哈希部分是对上面两部分数据签名,通过指定的算法生成哈希,以确保数据不会被篡改。

# 2.首先,需要指定一个密码(secret),该密码仅仅为保存在服务器中,并且不能向用户公开。

# 3.然后,使用标头中指定的签名算法(默认情况下为HMAC SHA256)根据以下公式生成签名。

# 4.HMACSHA256(base64UrlEncode(header) + "." + base64UrlEncode(payload),secret)

# 5.在计算出签名哈希后,JWT头,有效载荷和签名哈希的三个部分组合成一个字符串,每个部分用"."分

隔,就构成整个JWT对象。

2.3 jwt核心

- 1)给用户颁发的token值相当于一把锁,服务器端的秘钥相当于一把钥匙

- 2)每次客户端请求都会携带这把锁,服务器端用秘钥去开这把锁,若果无法打开就证明是伪造的

2.4 jwt特点分析

- 1、JWT的最大缺点是服务器不保存会话状态,所以在使用期间不可能取消令牌或更改令牌的权

限,一旦JWT签发,在有效期内将会一直有效。 - 2、JWT本身包含认证信息,因此一旦信息泄露,任何人都可以获得令牌的所有权限。

- 3、为了减少盗用和窃取,JWT不建议使用HTTP协议来传输代码,而是使用加密的HTTPS协议进行

传输。 - 4、JWT不仅可用于认证,还可用于信息交换,善用JWT有助于减少服务器请求数据库的次数

JWT安装配置

1.安装jwt

pip install djangorestframework-jwt==1.11.0

1.2 syl/settings.py 配置jwt载荷中的有效期设置

# jwt载荷中的有效期设置

JWT_AUTH = {

# 1.token前缀:headers中 Authorization 值的前缀

'JWT_AUTH_HEADER_PREFIX': 'JWT',

# 2.token有效期:一天有效

'JWT_EXPIRATION_DELTA': datetime.timedelta(days=1),

# 3.刷新token:允许使用旧的token换新token

'JWT_ALLOW_REFRESH': True,

# 4.token有效期:token在24小时内过期, 可续期token

'JWT_REFRESH_EXPIRATION_DELTA': datetime.timedelta(hours=24),

# 5.自定义JWT载荷信息:自定义返回格式,需要手工创建

'JWT_RESPONSE_PAYLOAD_HANDLER': 'user.utils.jwt_response_payload_handler',

}

1.3 `syl/settings.py` JWT结合DRF进行认证权限配置

```python

# jwt载荷中的有效期设置

JWT_AUTH = {

# 1.token前缀:headers中 Authorization 值的前缀

'JWT_AUTH_HEADER_PREFIX': 'JWT',

# 2.token有效期:一天有效

'JWT_EXPIRATION_DELTA': datetime.timedelta(days=1),

# 3.刷新token:允许使用旧的token换新token

'JWT_ALLOW_REFRESH': True,

# 4.token有效期:token在24小时内过期, 可续期token

'JWT_REFRESH_EXPIRATION_DELTA': datetime.timedelta(hours=24),

# 5.自定义JWT载荷信息:自定义返回格式,需要手工创建

'JWT_RESPONSE_PAYLOAD_HANDLER': 'user.utils.jwt_response_payload_handler',

}

1.3 syl/settings.py JWT结合DRF进行认证权限配置

# 在DRF配置文件中开启认证和权限

REST_FRAMEWORK = {

...

# 用户登陆认证方式

'DEFAULT_AUTHENTICATION_CLASSES': [

'rest_framework_jwt.authentication.JSONWebTokenAuthentication', # 在

DRF中配置JWT认证

# 'rest_framework.authentication.SessionAuthentication', # 使用session时

的认证器

# 'rest_framework.authentication.BasicAuthentication' # 提交表单时的认

证器

],

# 权限配置, 顺序靠上的严格

'DEFAULT_PERMISSION_CLASSES': [

# 'rest_framework.permissions.IsAdminUser', # 管理员可以访问

'rest_framework.permissions.IsAuthenticated', # 全局配置只有认

证用户可以访问接口

# 'rest_framework.permissions.IsAuthenticatedOrReadOnly', # 认证用户可以访

问, 否则只能读取

# 'rest_framework.permissions.AllowAny', # 所有用户都可以

访问

],

...

}

1.4 user/urls.py 增加获取token接口和刷新token接口

from django.urls import include, path

from rest_framework.authtoken.views import obtain_auth_token

from user import views

from rest_framework.routers import SimpleRouter, DefaultRouter

from rest_framework_jwt.views import obtain_jwt_token, refresh_jwt_token

# 自动生成路由方法, 必须使用视图集

# router = SimpleRouter() # 没有根路由 /user/ 无法识别

router = DefaultRouter() # 有根路由

router.register(r'user', views.UserViewSet)

urlpatterns = [

path('index/', views.index), # 函数视图

path('login/', obtain_jwt_token), # 获取token,登录视图

path('refresh/', refresh_jwt_token), # 刷新token

path('api-auth/', include('rest_framework.urls',

namespace='rest_framework')), # 认证地址

]

urlpatterns += router.urls # 模块地址

# print(router.urls)

1.55 在user/utils.py中从写jwt_response_payload_handler

def jwt_response_payload_handler(token, user=None, request=None, role=None):

"""

自定义jwt认证成功返回数据

:token 返回的jwt

:user 当前登录的用户信息[对象]

:request 当前本次客户端提交过来的数据

:role 角色

"""

if user.first_name:

name = user.first_name

else:

name = user.username

return {

'authenticated': 'true',

'id': user.id,

"role": role,

'name': name,

'username': user.username,

'email': user.email,

'token': token,

}

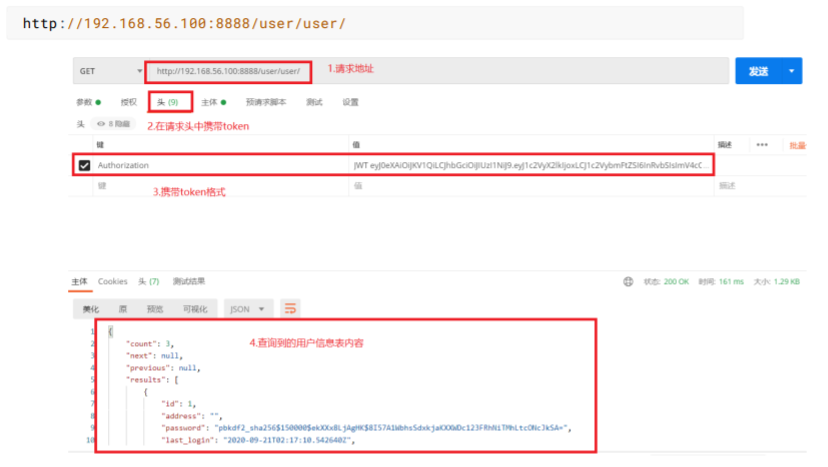

2.postman测试接口

2.1 测试登录接口,获取token

http://192.168.56.100:8888/user/login

'''自定义认证和权限优先级更高,可以覆盖settings.py中的 '''

# 自定义权限类

permission_classes = (MyPermission,)

# 自定义认证类, 自定义会覆盖全局配置

authentication_classes = (JSONWebTokenAuthentication,)

2.2 使用获得的token获取所有用户信息

http://192.168.56.100:8888/user/login

3.源码分析

class JSONWebTokenAPIView(APIView):

"""

Base API View that various JWT interactions inherit from.

"""

permission_classes = ()

authentication_classes = ()

def get_serializer_context(self):

"""

Extra context provided to the serializer class.

"""

return {

'request': self.request,

'view': self,

}

def get_serializer_class(self):

"""

Return the class to use for the serializer.

Defaults to using `self.serializer_class`.

You may want to override this if you need to provide different

serializations depending on the incoming request.

(Eg. admins get full serialization, others get basic serialization)

"""

assert self.serializer_class is not None, (

"'%s' should either include a `serializer_class` attribute, "

"or override the `get_serializer_class()` method."

% self.__class__.__name__)

return self.serializer_class

def get_serializer(self, *args, **kwargs):

"""

Return the serializer instance that should be used for validating and

deserializing input, and for serializing output.

"""

serializer_class = self.get_serializer_class()

kwargs['context'] = self.get_serializer_context()

return serializer_class(*args, **kwargs)

def post(self, request, *args, **kwargs):

serializer = self.get_serializer(data=request.data)

if serializer.is_valid():

user = serializer.object.get('user') or request.user # User表对象

token = serializer.object.get('token') # 获取到生成的

token

response_data = jwt_response_payload_handler(token, user, request)

response = Response(response_data)

if api_settings.JWT_AUTH_COOKIE:

expiration = (datetime.utcnow() +

api_settings.JWT_EXPIRATION_DELTA)

response.set_cookie(api_settings.JWT_AUTH_COOKIE,

token,

expires=expiration,

httponly=True)

return response

return Response(serializer.errors, status=status.HTTP_400_BAD_REQUEST)