漏洞扫描分为:web漏洞扫描、数据库漏洞扫描、系统漏洞扫描。

漏洞一般在:国家互联网应急中心查看。

- 漏扫都是旁路部署。

- 漏扫都在安全管理中心。

一、什么是web漏扫?

WEB漏洞通常是指网站程序上的漏洞,可能是由于代码编写者在编写代码时考虑不周全等原因而造成的漏洞,常见的WEB漏洞有Sql注入、Xss漏洞、上传漏洞等。

1.web漏洞的攻击方式?

1)SQL注入

2)XSS跨站点脚本

3)跨目录访问

4)缓冲区溢出

5)cookies修改

6)Http方法篡改

7)CSRF(跨站请求伪造)

8)CRLF(意思就是回车和换行)

9)命令行注入

2.带来的危害:控制整个服务器。

二、数据库漏洞扫描?

- 数据库漏扫也被称为数据库安全评估系统,主要功能是为一个或多个数据库创建扫描任务,用户可以通过自动扫描和手动输入发现数据库,经授权扫描、非授权扫描、弱口令、渗透攻击等检测方式发现数据库安全隐患,形成修复建议报告提供给用户。

- 数据库漏扫是数据库安全评估技术之一,能够找出数据库自身的安全漏洞和使用中的安全隐患

- 四种检测方式

授权扫描:授权扫描是指使用数据库用户和口令连接到远程服务器,执行指定扫描策略的数据库漏洞检测。

非授权扫描:非授权扫描是指在没有数据库用户和口令连接到数据库服务器的情况下,执行指定扫描策略。

弱口令扫描:弱口令扫描是指使用数据库用户和口令连接到远程服务器,执行对数据库中弱口令的检测。

渗透检测:模拟黑客对数据库进行渗透攻击,如口令攻击、SQL注入和缓冲区溢出等。

4.检测的内容:

①DBMS脆弱点:已知数据库系统自身存在的漏洞,这些漏洞会引发数据泄漏、权限提升或拒绝服务攻击问题。

②弱口令:口令的安全强度不符合安全性要求,比如使用了111111这样的口令,很容易被猜到,或暴力破解。

③缺省口令:使用数据库系统安装的缺省口令,由于这样的口令是被公众掌握的,安全隐患很大。

④配置缺陷:由于数据库或系统的配置造成的安全缺陷或风险点。

⑤补丁:数据库的版本或相应功能版本已经不再被支持了,需要进行升级来实现更好的安全性。

⑥易受攻击代码:在数据库的系统表或存储程序中存在可能会被利用来进行攻击的代码,或存在已经发现的存在漏洞的存储程序。

⑦程序后门:存储在数据库中的可执行程序,如存储过程、函数,由于不安全的程序造成在某种条件下会触发安全缺陷。

⑧敏感数据:对数据库中需要敏感防护的数据项进行扫描,形成敏感数据报告,帮助管理人员检查安全措施是否得当。

三、什么是系统漏洞扫描?

系统漏洞(System vulnerabilities)是指应用软件或操作系统软件在逻辑设计上的缺陷或错误,被不法者利用,通过网络植入木马、病毒等方式来攻击或控制整个电脑,窃取电脑中的重要资料和信息,甚至破坏系统。在不同种类的软、硬件设备,同种设备的不同版本之间,由不同设备构成的不同系统之间,以及同种系统在不同的设置条件下,都会存在各自不同的安全漏洞问题。

入侵检测系统按检测方法分为:

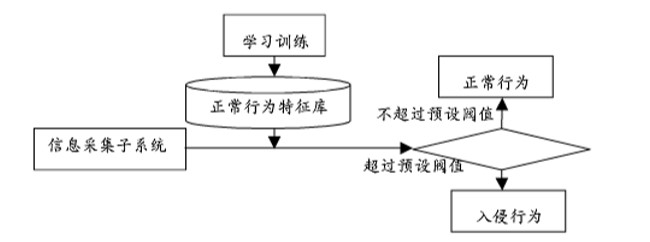

异常检测:

异常监测系统首先经过一个学习阶段,总结正常的行为的轮廓成为自己的先验知识,系统运行时将信息采集子系统获得并预处理后的数据与正常行为模式比较,如果差异不超出预设阀值,则认为是正常的,出现较大差异即超过阀值则判定为入侵。

异常检测系统有如下特点:

1):检测的效率取决于用户轮过的完备性和监控的频率,因为不需要对每种入侵行为进行定义,而能有效检测未知的入侵,因此也称为一个研究热点

2):系统能针对用户行为的改变进行自我调整和优化,但随着检测模型的逐步精确,异常检测会消耗更多的系统资源

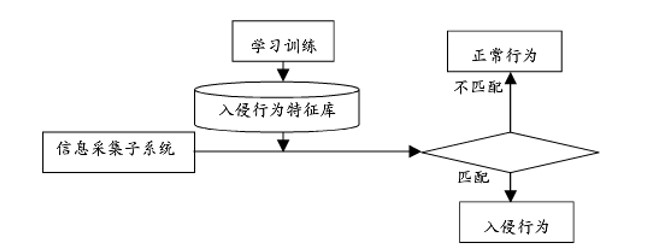

误用检测:

又称为基于特征的检测,基于误用的入侵检测系统通过使用某种模式或者信号标示表示攻击,进而发现同类型的攻击,其实现过程是:先收集非正常操作的行为特征,系统就认为这种行为是入侵,系统处理过程如同:

特点:采用特征匹配模式能明显降低错报率,但漏报率随之增加,攻击特征的细微变化,会使得滥用检测无能为力

详见:https://blog.csdn.net/gamer_gyt/article/details/53876659?utm_medium=distribute.pc_relevant.none-task-blog-baidujs_baidulandingword-3&spm=1001.2101.3001.4242

异常检测和误用检测的优缺点:

误用检测技术

优点:检测准确度高,技术相对成熟,便于系统维护等

缺点:入侵信息的收集和更新困难,难以检测本地入侵和新的入侵行为,维护特征库的工作量巨大

异常检测技术

优点:能够检测新的入侵或从未发送的入侵;对操作系统的依赖性较小;可检测出属于滥用权限型的入侵

缺点:报警率高,行为模型建立困难