一、视频学习

1.metasploit的配置及介绍

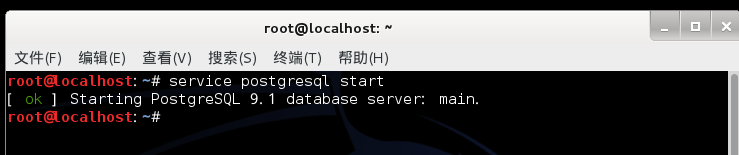

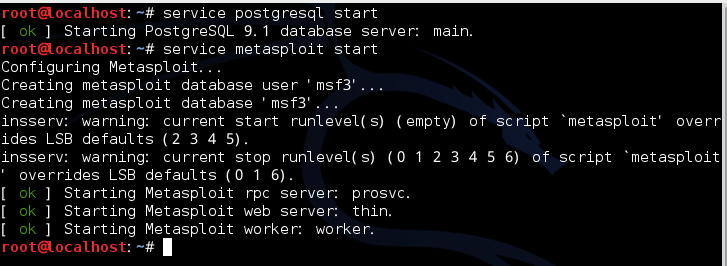

在使用metasploit的时候,为了能够使用完整的msf数据库查询exploit和记录,我们需要开启PostgreSQL数据库服务和metasploit服务,开启这两个服务的命令行为:service postgresql start 和service metasploit start。下图提示为服务开启成功。

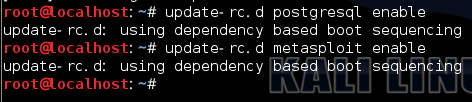

如果想保存这两项服务是开机自启动的,则需进一步设置这两项服务的配置为:update-rc.d postgresql enable和update-rc.d metasploit enable。如下图:

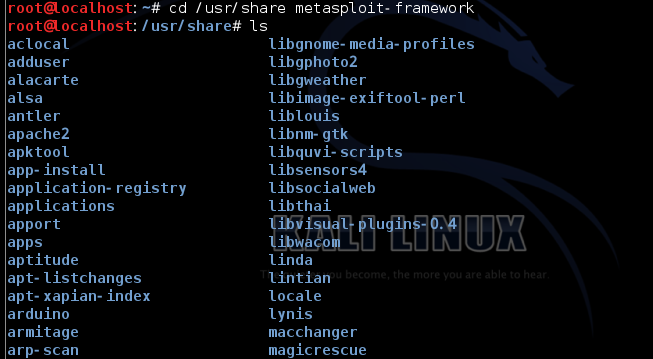

其中,msf的文件可以使用cd /usr/share/metasploit-framework/进入该目录,并结合ls查看具体的文档列表。

其中的auxiliary 是辅助模块,encoders是供msfencode编码工具使用,exploit是攻击模块,payloads是列出攻击载荷,也就是攻击成功后执行的代码。post是后渗透阶段模块,在获得shell之后可以使用的攻击代码。

2.metasploit的使用

1.首先需要获取目标地址的ip地址。在此我使用的是winxpattacker作为目标主机。使用ipconfig查看到该目标主机的ip。然后使用kali系统进行对该主机的渗透攻击。

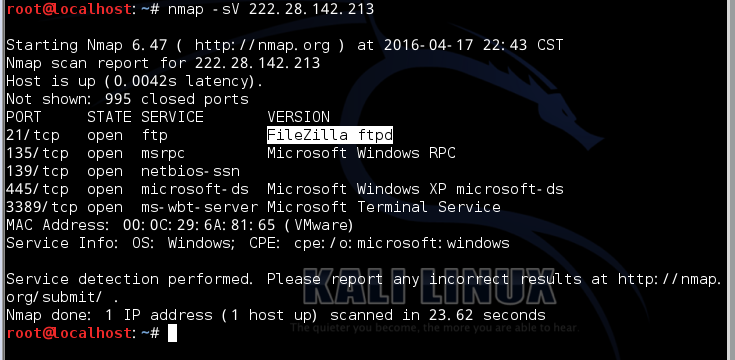

2.在kali下使用nmap -sV +ip,可以查到该目的主机开放的端口名称以及相应的服务等。

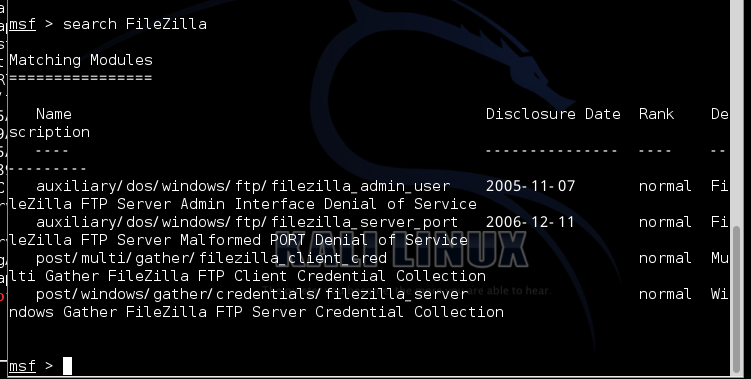

3.以ftp服务为例,在metasploit下查看该服务是否有相应的漏洞能够使用。能够查看到相应的漏洞。

4.根据查找的漏洞,进行相应的使用。使用use exploit/...命令对相应的漏洞进行利用。

5.如上图显示,该漏洞无法被正常的使用。如果漏洞能够正常的使用,则在下一步需要查看相应的命令配置需要的参数等信息,使用的命令是 show options。

6.在查看相应的参数设置之后,就需要对其进行设置。设置的远程主机命令为 set RHOST[ip],设置payload等。

7.在配置完相应的参数之后,就能够对目标主机进行攻击,攻击则是使用exploit命令即可。

疑问:为什么在辅助信息中查找到的漏洞信息无法得到有效的利用?

原因:是因为kali下的ftp服务功能是不完备的,需要安装相应的ftp服务等信息。

缺点:缺乏更多的实践练习,动手能力比较弱。