(本文仅为平时学习记录,若有错误请大佬指出,如果本文能帮到你那我也是很开心啦)

一、定义

Banner信息:欢迎语,在Banner信息中可以的到软件开发商、软件名称、版本、服务类型等信息,通过这些信息可以使用某些工具,直接去使用相对应的EXP去攻击

- 前提条件:需要和目标建立连接,只有建立了链接,才能获取对应的Banner信息

- 注:目标服务器上可能对Banner信息进行了隐藏或禁止读取

二、收集方式

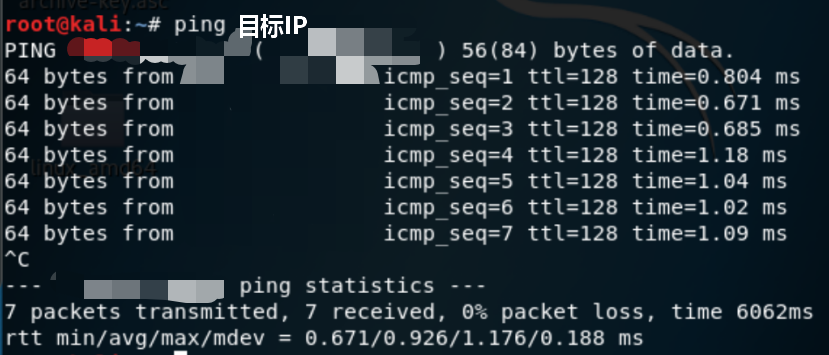

攻击者:kali虚拟机

目标主机:本地宿主机

- 打开phpStudy,开启Apache2、FTP、MySQL服务

- 保证攻击者与目标主机建立链接

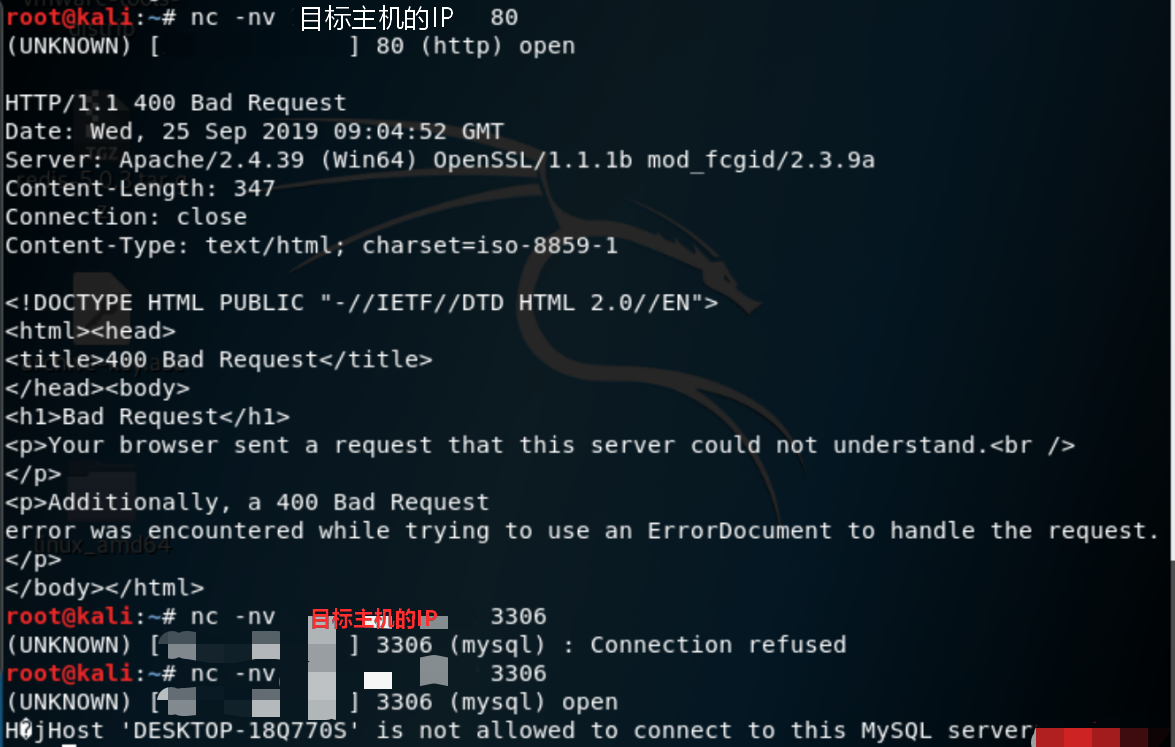

1.使用的NC(Netcat,瑞士军刀):

- 用法:

1 nc -nv 目标IP 目标端口号

2 -n 表示以数字形式显示IP

3 -v 显示详细信息

- 可以查看到版本信息,MySQL服务不允许外联

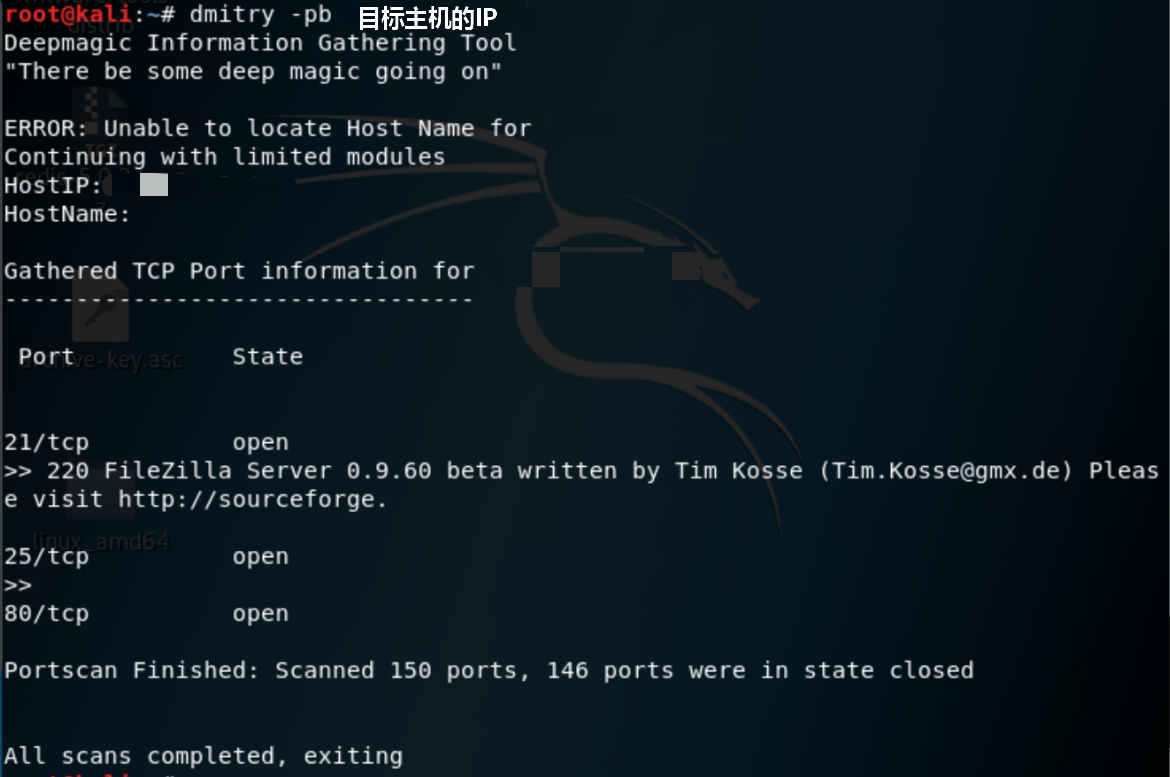

2.使用Dmitry:

Dmitry:扫面服务器的一种软件,基于全链接的扫描方式

- 用法:

dmitry -pb 192.168.1.1(目标IP)

3.使用Nmap:查看目标主机有什么开启的服务还有banner信息

- 用法:

1 nmap -sT -p1-200 --script=banner 目标IP

2 -sT 表示使用基于TCP的方式去扫描

3 -p1-200 表示扫描的端口是1-200

4 --script 表示使用的脚本是banner脚本

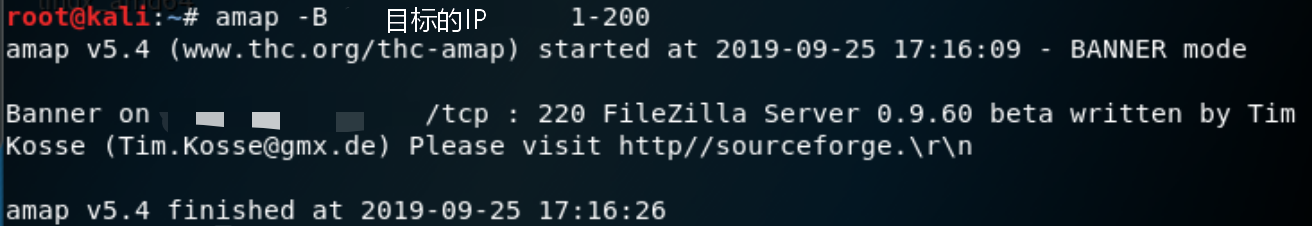

4.使用Amap:

- 用法:

1 amap -B 目标IP 1-200(端口)

2 -B 表示获取Banner信息

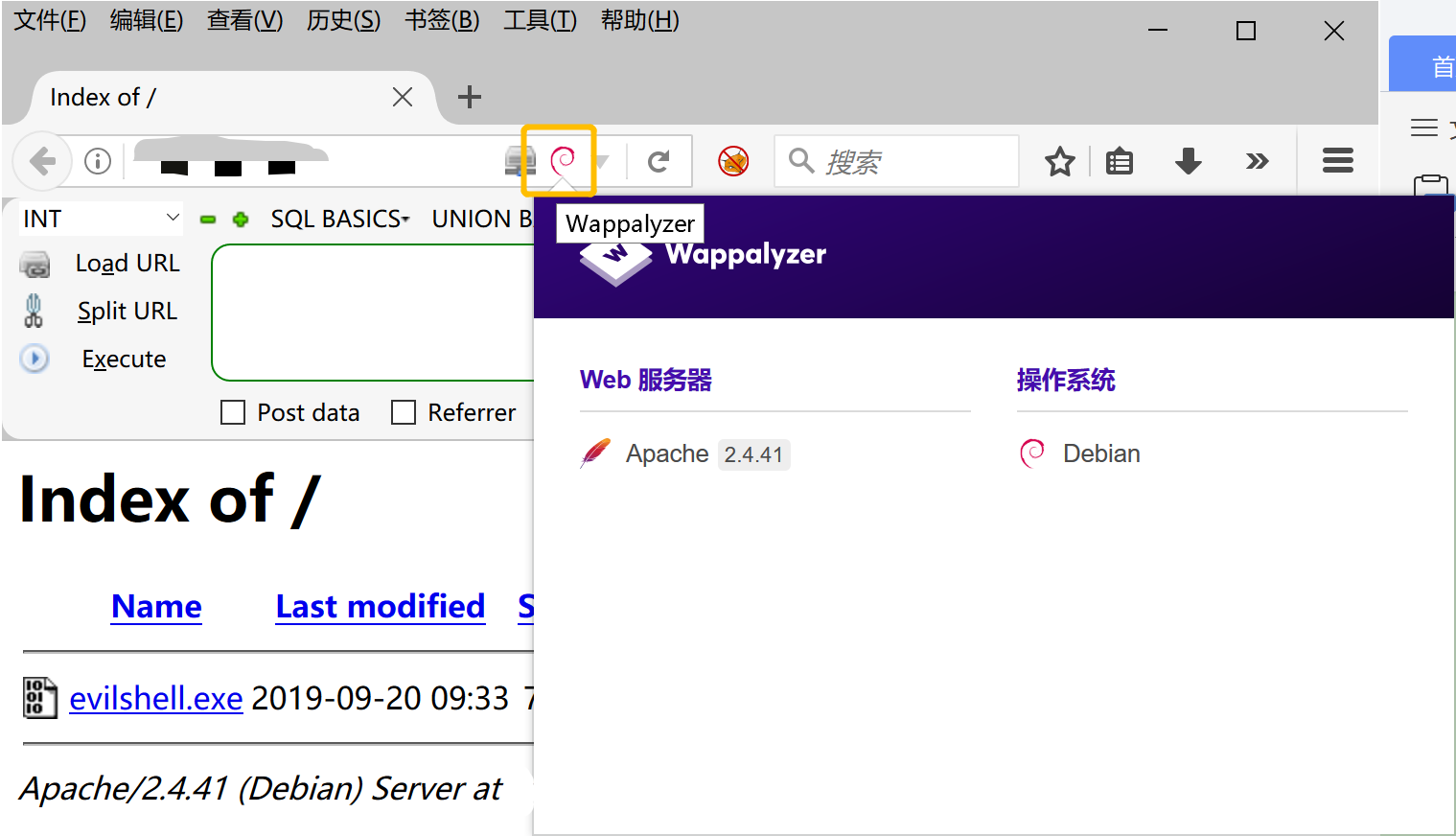

5.借助于火狐浏览器中的插件:Wappalyzer(分析目标网站的平台架构、运行环境、服务器配置环境等)

- 这里的目标主机是kali,攻击者是宿主机

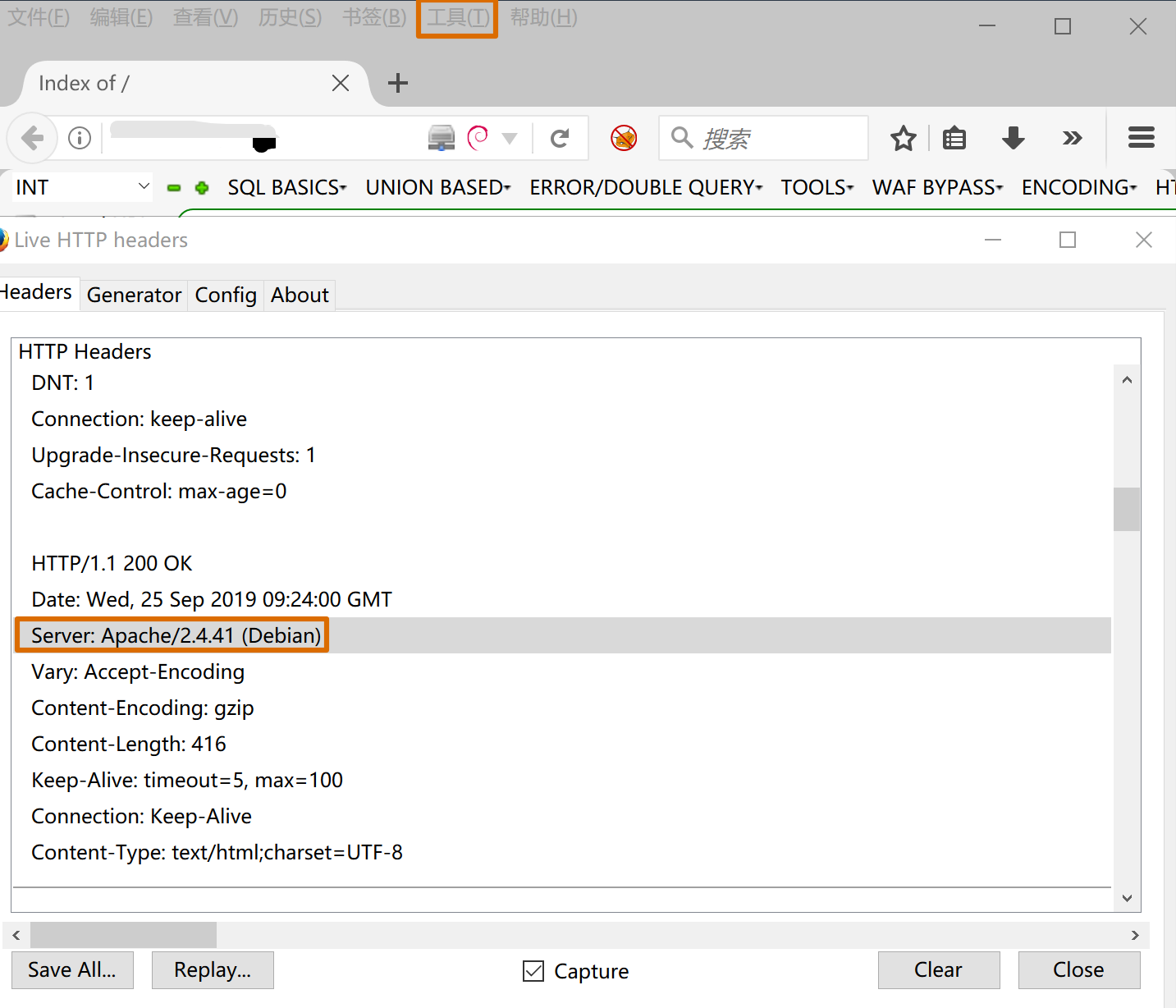

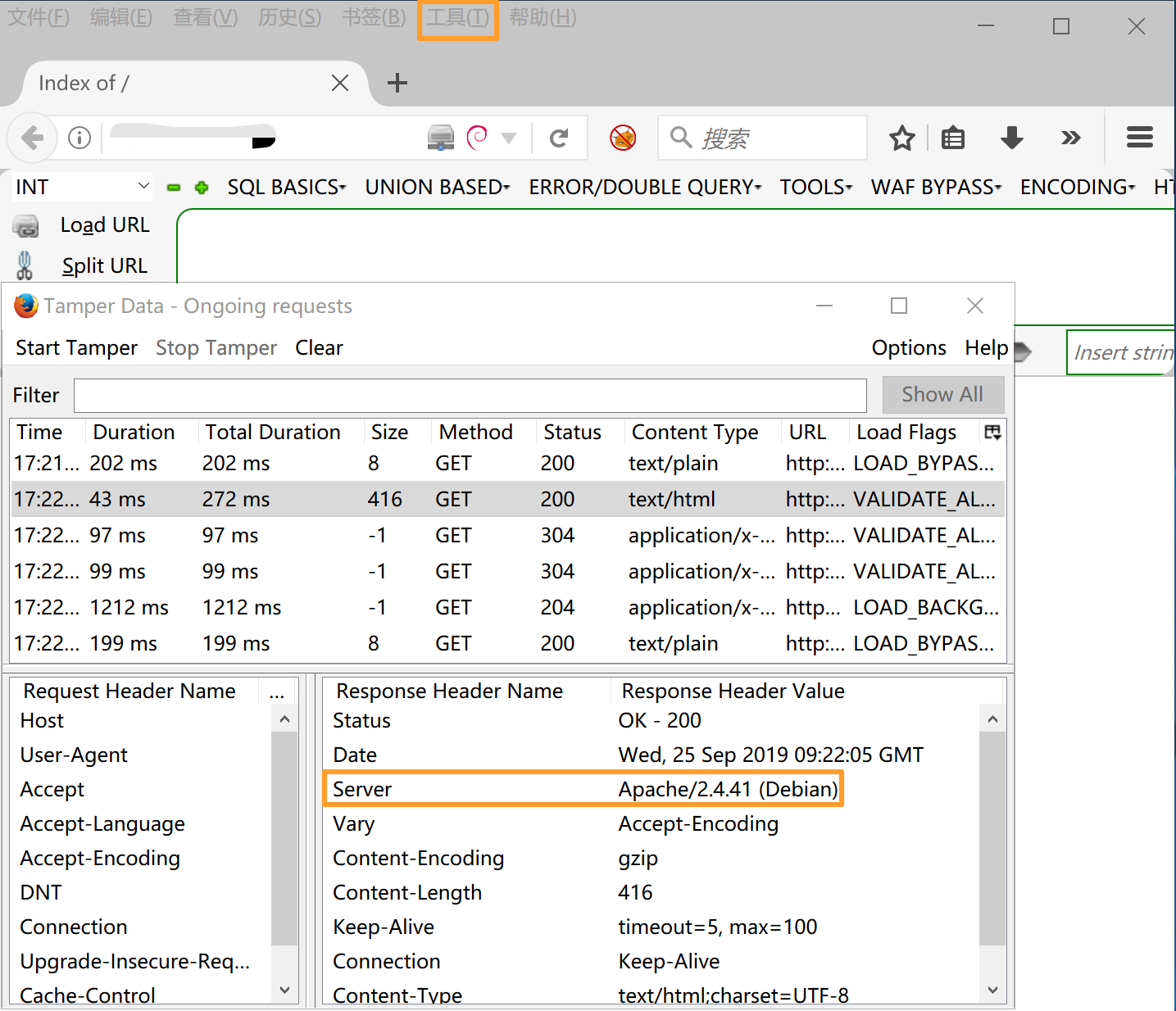

6.使用拦包工具拦截响应包:在响应包中可以看见服务器的信息

- 这里的目标主机是kali,攻击者是宿主机

- 可使用BP、Tamper Data、Live HTTP headers等工具

- 需要关注响应包中的两个参数:server、x-powered-by

- Tamper Data

-

- Live HTTP headers