文章的格式也许不是很好看,也没有什么合理的顺序

完全是想到什么写一些什么,但各个方面都涵盖到了

能耐下心看的朋友欢迎一起学习,大牛和杠精们请绕道

如果我只能选择一款工具进行Web渗透,那么一定就是Burpsuite

Burpsuite被誉为Web安全界的瑞士军刀,功能强大而精致

集成了多种工具,几乎所有的Web漏洞都可以用它来发现和利用

Burpsuite不是开源的,Kali集成免费版,没有主动扫描功能

由于Burpsuite是Java开发的,虽然Kali自带Open Java,但是最好下载Oracle Java

顺便说下,后边有可能要用到:jython-standalone-2.7.0.jar,可以在网上下载

先简单说说安装JDK,到官网注册后下载:

就JDK1.7.0_45的64位为例:

解压、移动:

tar -xzvf /root/jdk-7u45-linux-x64.tar.gz

mv jdk1.7.0_45 /opt

cd /opt/jdk1.7.0_4

注册(这里给FireFox用到的插件也注册和配置了Java):

update-alternatives --install /usr/bin/java java /opt/jdk1.7.0_45/bin/java 1

update-alternatives --install /usr/bin/javac javac /opt/jdk1.7.0_45/bin/javac 1

update-alternatives --install /usr/lib/mozilla/plugins/libjavaplugin.so mozilla-javaplugin.so /opt/jdk1.7.0_45/jre/lib/amd64/libnpjp2.so 1

如果是32位:/jre/lib/i386/目录下找到libnpjp.so即可

配置:

update-alternatives --set java /opt/jdk1.7.0_45/bin/java

update-alternatives --set javac /opt/jdk1.7.0_45/bin/javac

update-alternatives --set mozilla-javaplugin.so /opt/jdk1.7.0_45/jre/lib/amd64/libnpjp2.so

验证:java -version 成功

我这里不使用Burp免费版,我想办法下载到了Burp1.6破解版

破解版启动需要安装Java

./burp.sh启动即可

链接:https://pan.baidu.com/s/1icCjMV7jC89BzrCedrHPrQ

提取码:pdum

OK,开始介绍Burpsuite:

Burpsuite强大的功能之一:截断代理

所以我们必须要给浏览器配置代理,上一篇介绍OWASP_ZAP中有提到:

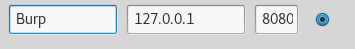

我使用的是FireFox的AutoProxy插件:Burp默认监听8080端口

CA:

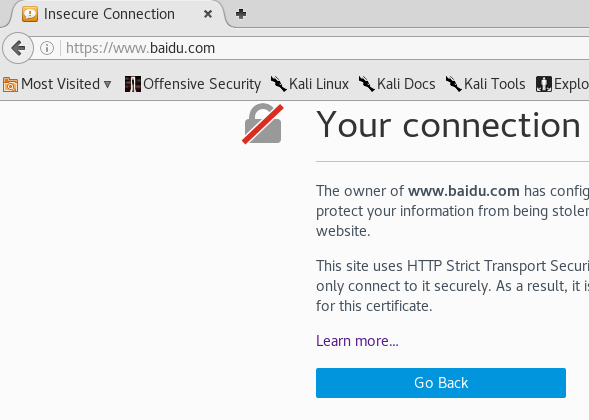

首先我们先处理证书问题:比如我现在访问一个HTTPS网站:报错

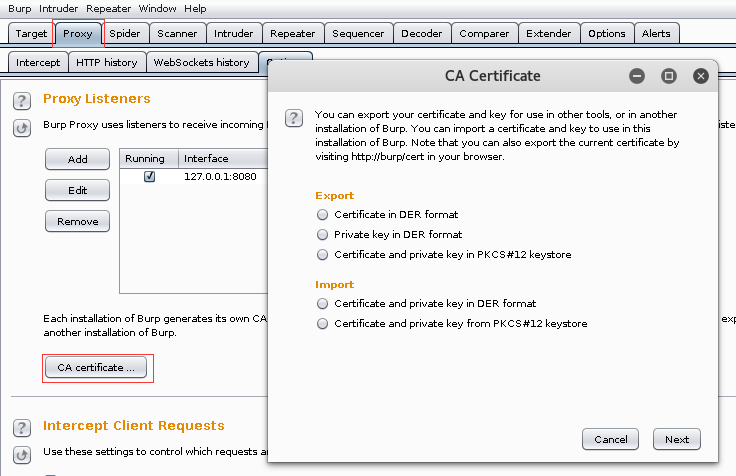

需要在Burp中进行配置:导出证书:

Export建议选择第一个,不需要私钥,然后进行导出,再到浏览器中导入

这是一种传统方式,现在介绍Burp特有的方式:

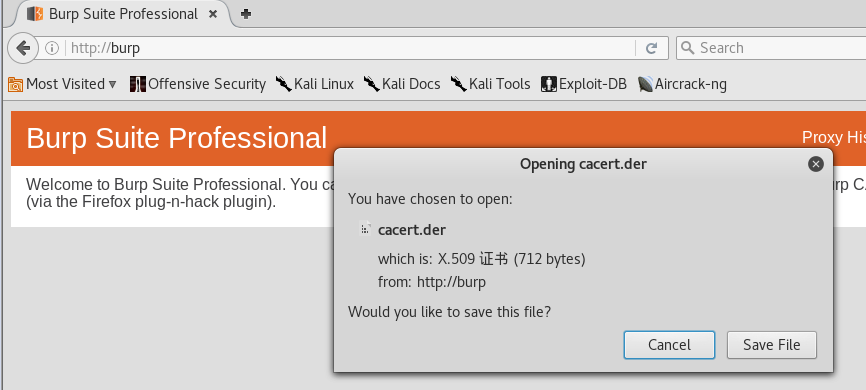

访问http://burp,保存证书

以FireFox为例,打开Perference-->Advanced进行导入

OK:现在访问Https的网站就不会有报错信息了:

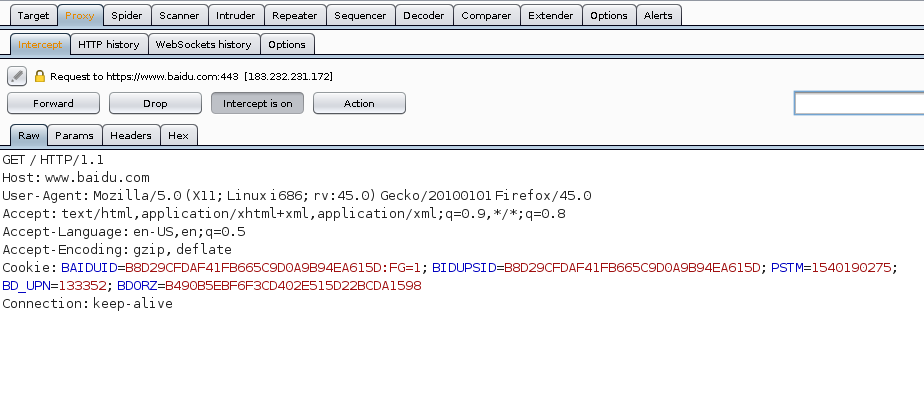

默认Burp是开启截断的,我们可以看到截断的信息

注意:Burp默认拦击请求流量,不拦截响应流量

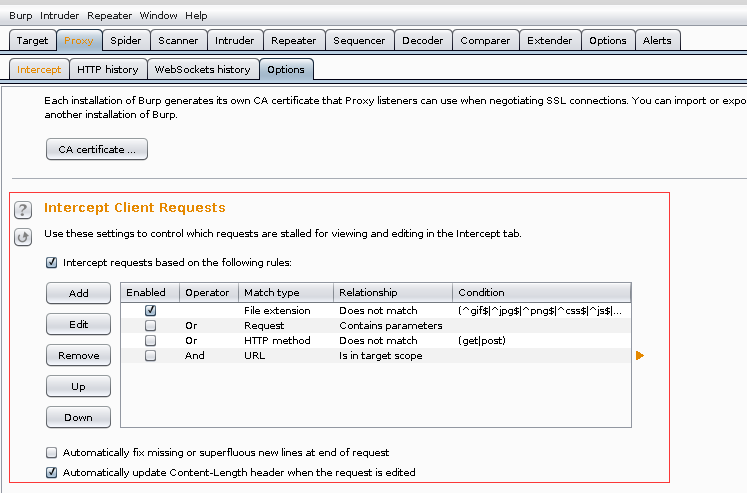

如果我们想要拦截Response,或者自定义:需要设置这里Proxy-->Options

这里自定义截断请求:

解释:

不拦截GIF,JPG等一些图片文件或者JS这样的资源文件,因为通常这些文件不存在漏洞

下边的两个选项(Auto开头),第二个建议勾选

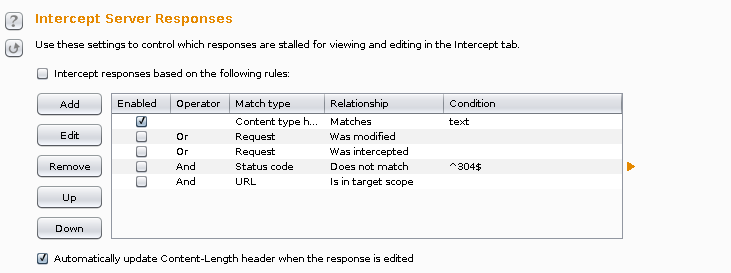

下面是自定义截断响应:默认不截断,可以打上勾

这里默认勾选的是:text形式,其实就是网页信息

下面还有WebSocket截断配置,需要可以配置

注意响应修改项,我们可以适当地修改相应内容,来更好地渗透

我够选的这些是建议勾选的,比较有用

以及一个实用功能:匹配替换:

可以把所有的请求或者响应中的某些参数修改,在后边的渗透过程中可能会用到,方便操作

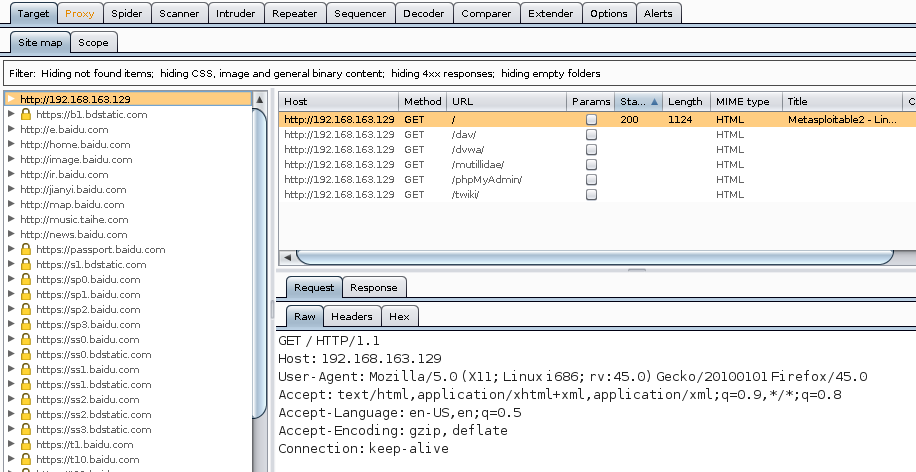

访问目标是DVWA:

Kali机器IP:192.168.163.132

Metasploitable(DVWA)机器IP:192.168.163.129

我用浏览器访问一次,截断成功,然后我们查看Target就可以看到我们访问过的网站:

这里灰色和褐色的区别是:黑色URL是我实际访问到的,灰色的是可以访问,但没有访问的,其实就是Burp自动爬网的结果

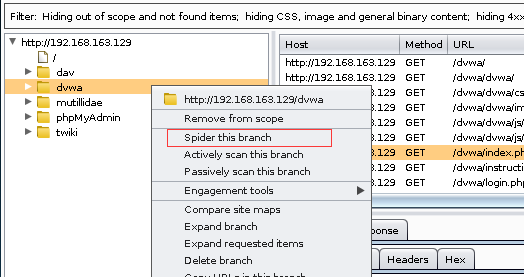

我发现有太多的不关心的网站,如何过滤?使用Scope:站点右键Add To Scope

然后点击上边的白条,选择只看Scope条目

这时候就只有我们希望看到的

这里看到了这么多的过滤选项,实际中我们也可以使用上面的各种过滤选项进行过滤

其他的过滤都能看懂,最后一栏:commented和highlighted需要注意,我们可以给某条记录加注释和高亮,然后用这个选项来过滤

到此,Burp的两个基本模块就介绍完了

下面介绍Burp强大的一些功能模块:

Spider爬网工具:

爬网包括手动爬网和自动爬网

默认是开启被动爬网的

如果想主动爬网,右键Spider即可

主动爬网的过程中会跳出对话框,让你输入表单的用户名和密码

值得一提的是,我们可以把一次爬网的过程保存成一个ZIP文件,然后和下一次爬网的记过进行对比:

实际用途:我们在渗透网站时候,通常会以管理员和用户身份进行访问

这时候如果可以存下来两者的数据,再进行对比,高亮显示,会有很直观的感觉:

以DVWA的安全度分别是low和high模拟两种身份,先把其中一种爬网完成后保存到一个文件

站点右键Compare site maps:

先选当前的,再选择之前保存的文件,进行对比:

在高亮显示下,很方便地就可以看出来区别

既然爬网完成了,接下来就是扫描,避免篇幅过长,下一篇再说