-

Nessus

下载网址:

https://www.tenable.com/downloads/nessus

由于Nessus现在没有免费版了,这里百度云老版本可以:

链接:https://pan.baidu.com/s/1DqV_1T5e38VWmJAWSsOSIQ 密码:ear3

安装:

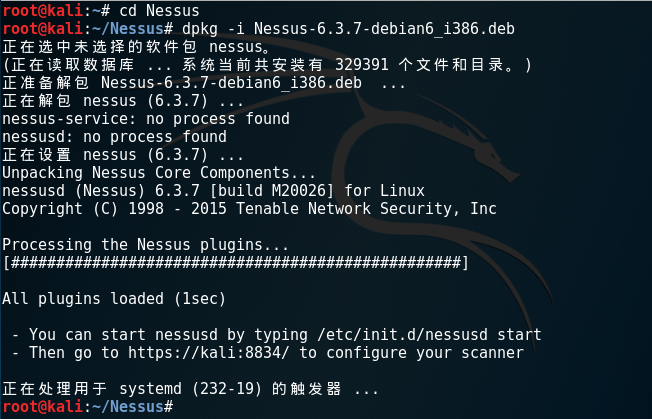

解压安装完成:

nessusd start:启动Nessus

nessusd status:查看状态

这时候,打开:https://kali:8834/

值得一提的是:也可以直接使用本机(开启虚拟机的系统)访问https://[kali的IP]:8834来打开NESSUS

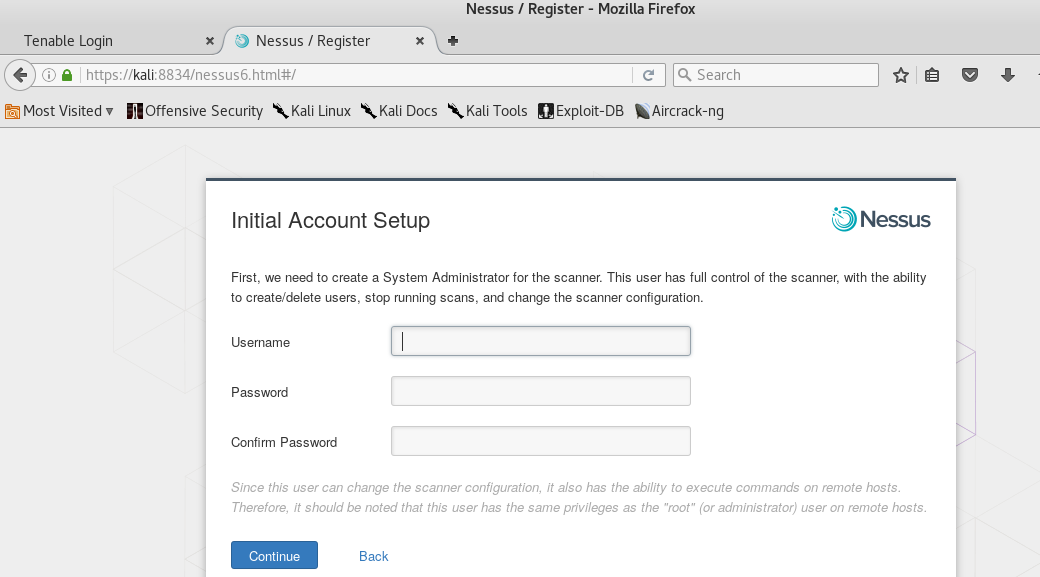

设置号默认的用户名和密码就可以使用了(建议使用root作为用户名)

注意:由于是https,需要证书,这里ADD EXCEPTION就可以了

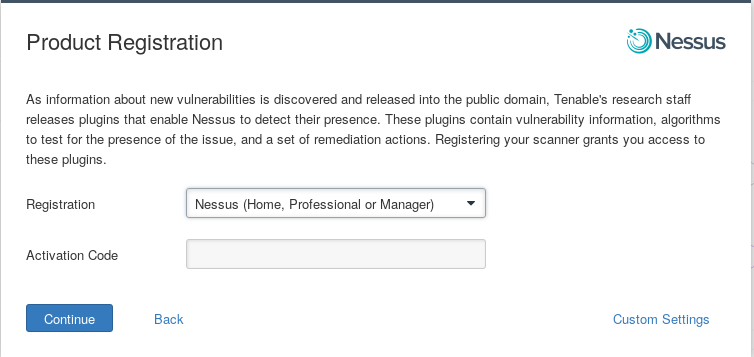

下一步需要激活码,哪怕是HOME版本也要激活码:

注意:一个邮箱只能注册一个激活码

到这里即可,激活码发到邮箱:http://www.nessus.org/products/nessus/nessus-plugins/obtain-an-activation-code

输入正确的激活码之后就开始下载安装了:

不得不说,这个安装过程是真的长,几乎一个小时

接下来就该使用了,可以发现,界面方面,比OpenVAS简洁多了

下载好之后输入用户名密码(建议用户名:root)即可开启:

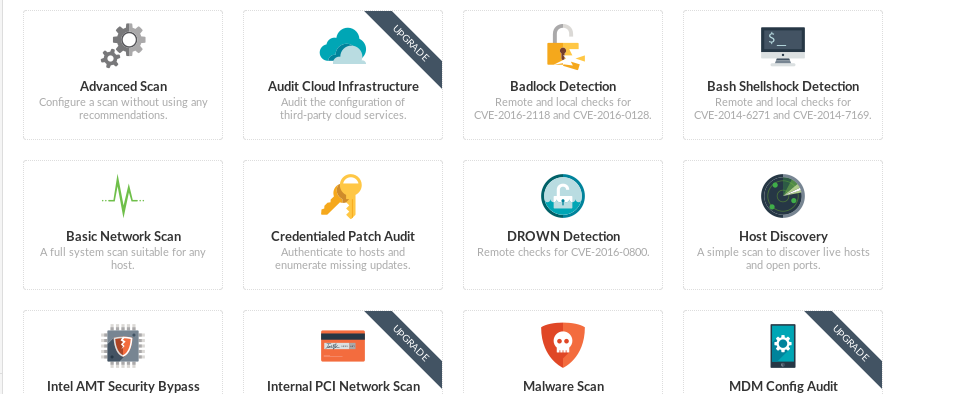

查看可用的模板:这里显示UPGRADE的是需要专业版才可以用的

最常用的就是左上角的Advanced Scan:点击进入

我们基于高级扫描这个模板创建一个扫描windows机器的策略:

接下来做一个扫描windows系统的案例:

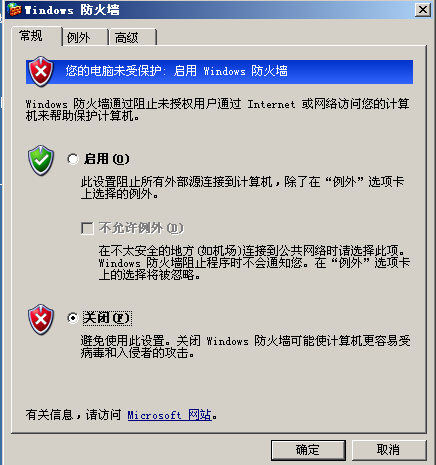

为了避免什么都扫不到,先把windows系统的防火墙关闭

接下来回归Nessus

Setting方面:

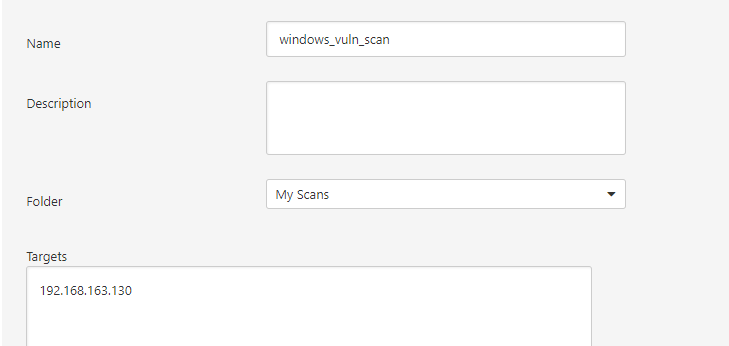

命名,再给个目标IP(我开的windows虚拟机的IP)

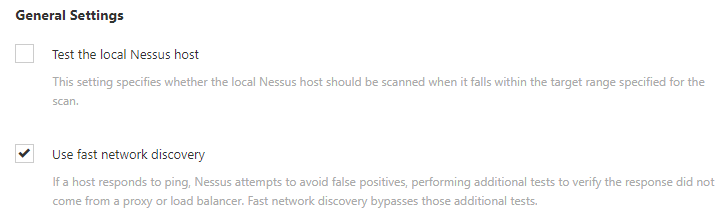

这里可以稍微改一下:不必扫描Kali本机,开启快速网络发现

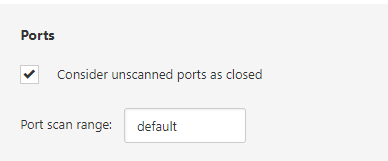

下边的端口扫描也可以修改一下:无法扫描的端口视为关闭状态

术业有专攻,建议关闭web application扫描

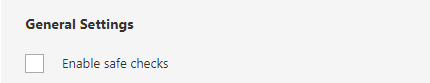

不必安全检查,取消

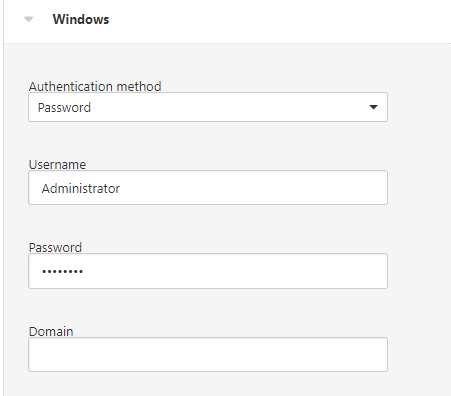

接下来看下一项:Credentials(身份认证)

如果知道目标系统的账号和密码,可以在这里设置

那么就可以更完整地扫描出目标机器的漏洞

我们添加一个windows的credential

接下来看下一项:Compliance:

从中勾选和windows相关的条目即可

最后一项:Plugin

这一项配置是最重要的,刚才的配置都是基本配置

而具体的漏洞是在plugin里面配置

添加以下这几项来针对windows系统:

backdoors

denial of service

dns

firewalls

gain a shell remotely

general

rpc

web server

windows

勾选后,到这里基本配置完成了

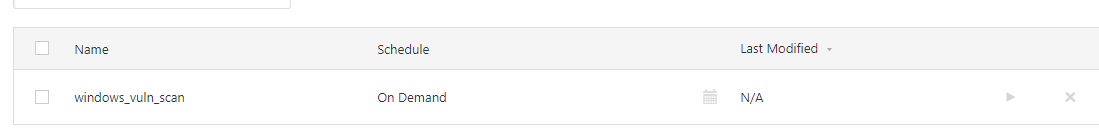

点击save键保存

可以扫描了:

点击一下launch开始按钮即可开始扫描

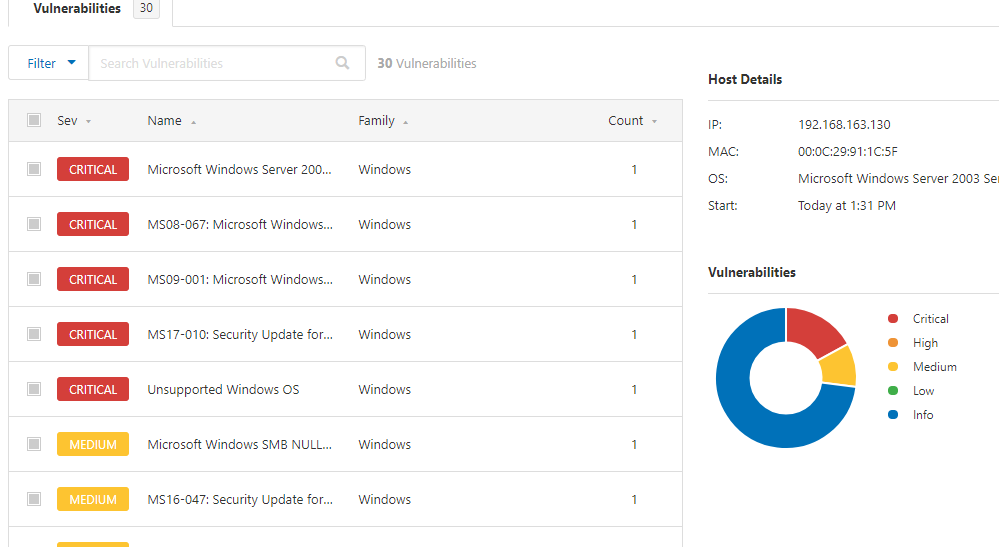

开始扫描了几次,接下来就扫出来了很多的高危漏洞:

可以查询其中的一个漏洞详细再百度入侵方法:

也可以导出成pdf或html等等