PPP point-to-point protocol 点到点协议

一种常见的故障 串行链路两端封装格式不一致,导致接口up 协议down

Serial1/0 202.100.1.1 YES NVRAM up down

获取链路对端接口或者主机的IP地址,形成一个/32的主机路由

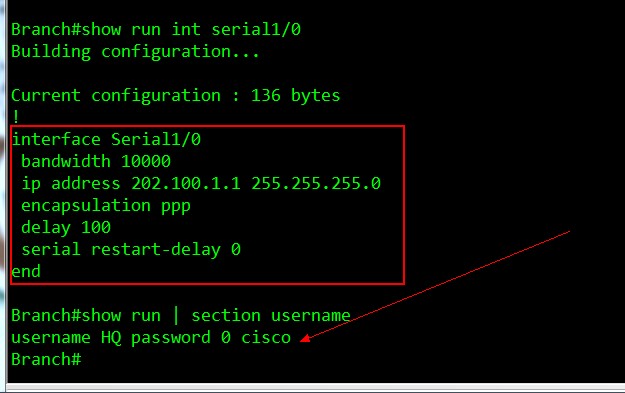

快速查看某个接口的配置:show run | section username

Branch#show run | section username

username HQ password 0 cisco

Branch#show run interface s1/0

Building configuration...

Current configuration : 136 bytes

!

interface Serial1/0

bandwidth 10000

ip address 202.100.1.1 255.255.255.0

encapsulation ppp

delay 100

serial restart-delay 0

PAP PPP Authentication Protocol 两次握手

比如:配置家用无线路由器

如果认证不通过,则链路层无法 up

HQ#

interface Serial1/0

ip address 2.2.2.2 255.255.255.0

encapsulation ppp

ppp authentication pap ----要求peer向我提供认证

Branch#

nterface Serial1/0

ip address 1.1.1.1 255.255.255.0

encapsulation ppp

ppp pap sent-username qytang password 0 cisco ----向peer发送用于pap认证的用户名和密码

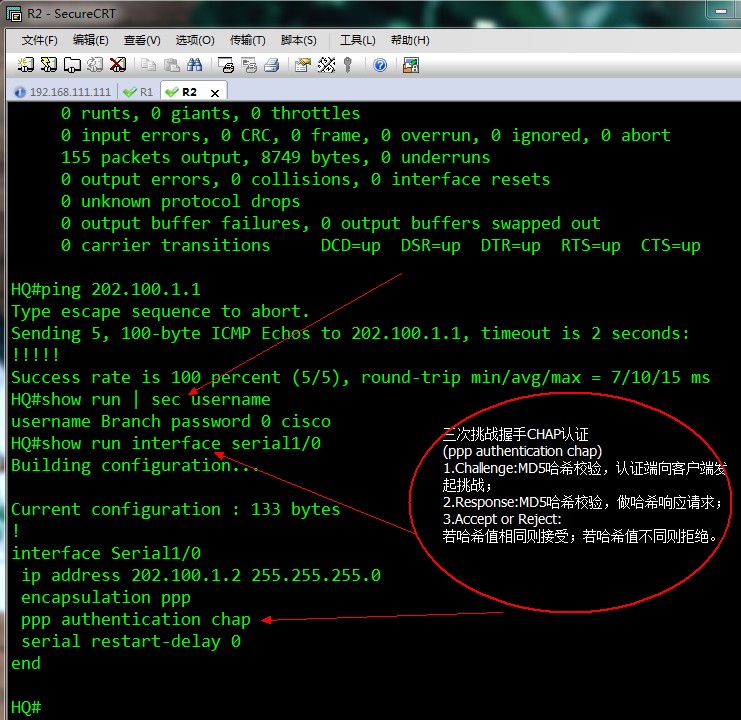

CHAP 挑战握手认证协议 链路两端的设备都会做认证

密码并不在链路上发送,使用hash值来做认证条件

Branch 运营商;HQ 客户端;

要点 CHAP认证的两台设备链路两端密码是一样的

1、拨号者发起CHAP呼叫

2、被拨号者向拨号者发起挑战数据报文 携带( 随机数、认证名 设备名或配置的认证用的用户名)

3、拨号者收到挑战数据包,进行计算:

计算元素包括 挑战数据包id、随机值、用户名在本地对应的密码

将这三个元素放入MD5散列生成器,生成一个hash值

4、拨号者发送挑战应答

应答数据报文元素: id(挑战数据报文中的)、hash值、本端设备名或者配置的用来认证的用户名

5、挑战者验证挑战应答数据报文中的hash值,验证依据:

挑战报文中的id、随机值、挑战应答数据报文中的用户名在挑战者本地数据库中检索得到的密码;

6、向拨号者发送认证结果(通过/失败)

为什么说安全?

1、密码绝不在链路上发送,别有用心者无法窃取;

2、MD5散列计算,是无法逆推的,也就是说,hash值即使被窃取,窃取者也无法逆推出密码;

Branch#sh run | s username

username HQ password 0 cisco

HQ#sh run | s username

username Branch password 0 cisco

interface Serial1/0

ip address 2.2.2.2 255.255.255.0

encapsulation ppp

ppp authentication chap

====================================

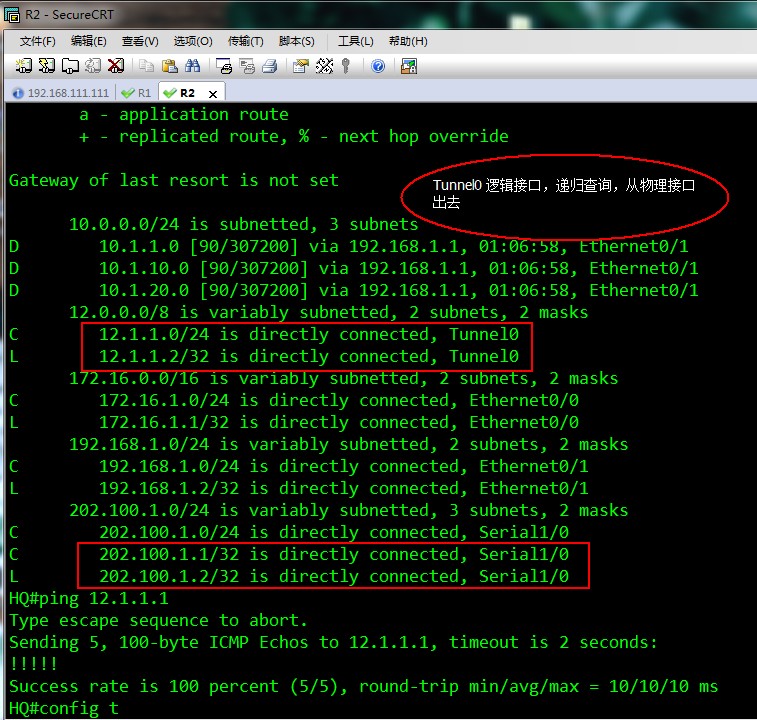

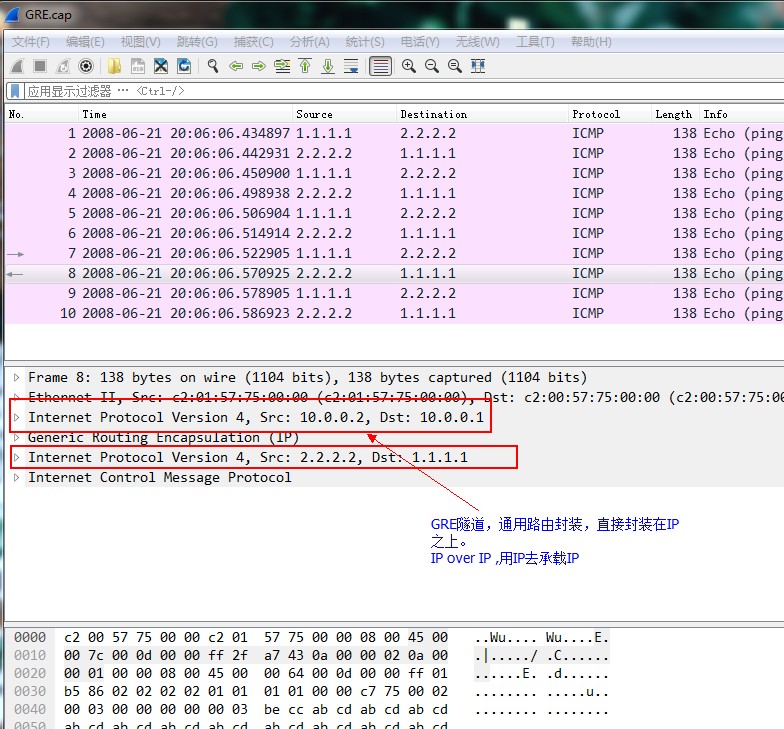

通用路由封装 GRE

IP协议号 47

由IP 封装 IP

Branch#sh run int t0

interface Tunnel0

ip address 12.1.1.1 255.255.255.0

ip ospf 110 area 0

tunnel source Serial1/0

tunnel destination 2.2.2.2

HQ#sh run int t0

interface Tunnel0

ip address 12.1.1.2 255.255.255.0

ip ospf 110 area 0

tunnel source Serial1/0

tunnel destination 1.1.1.1

作业:

1、在HQ和Branch之间的s1/0接口部署CHAP

2、在HQ和Branch上部署GRE tunnel ,使用动态路由协议做到全网互通

YY频道 75762929 19:30

<wiz_tmp_tag id="wiz-table-range-border" contenteditable="false" style="display: none;">