前言

假设有两台内网服务器,一台可出网,一台不可出网,我们通过渗透拿下了一台可出网得服务器,虽然进入了内网,但是还是无法访问另一台服务器上的资源,这时就需要对流量进行转发,将我们的流量从可出网的服务器转发到另一台服务器上。

环境准备

准备三台虚拟机

kali 2020(攻击者) 192.168.244.128 windows server 2008(内网主机A) 192.168.244.130 centos7(内网主机B) 192.168.244.129

为了充分模拟内网环境,我们需要在centos主机上进行些许配置

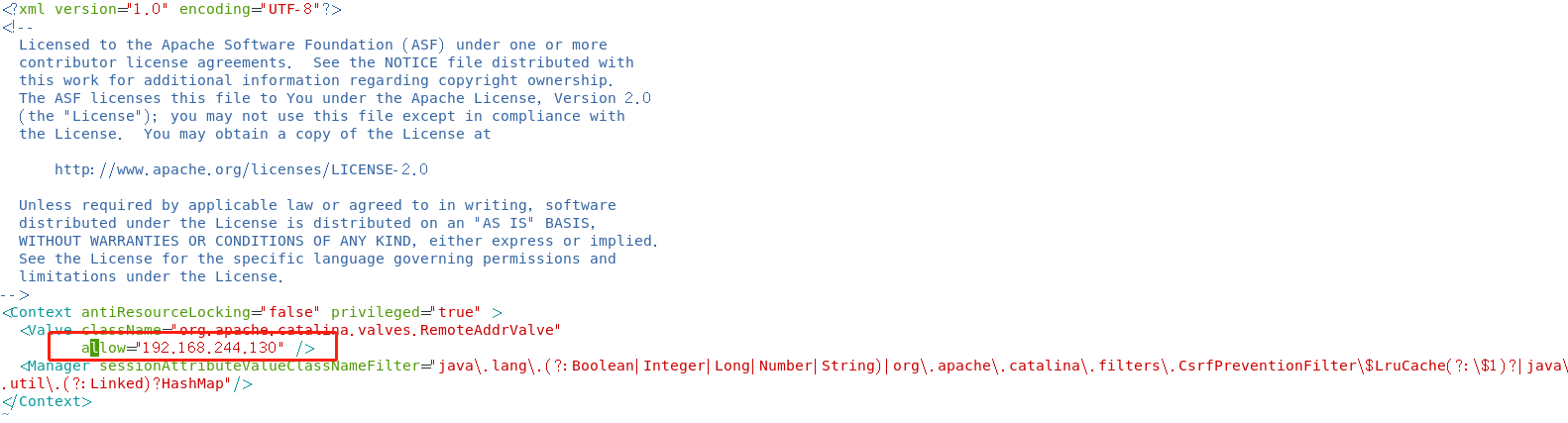

首先在centos上搭建tomcat,并开启manager控制台,搭建完成后对控制台的访问权限进行配置,只允许内网主机A访问

配置文件目录位置如下

conf/Catalina/localhost/manager.xml webapps/manager/MEA-INF/context.xml

依次对上述文件添加如下配置

配置完成后,重启tomcat

然后在内网主机A上搭建phpstudy,怎么搭建不细说了,也可以不选用phpstudy,其他web服务组件也可以。

至此环境搭建完成

Neo-reGeorg下载

Github地址:https://github.com/L-codes/Neo-reGeorg

开整

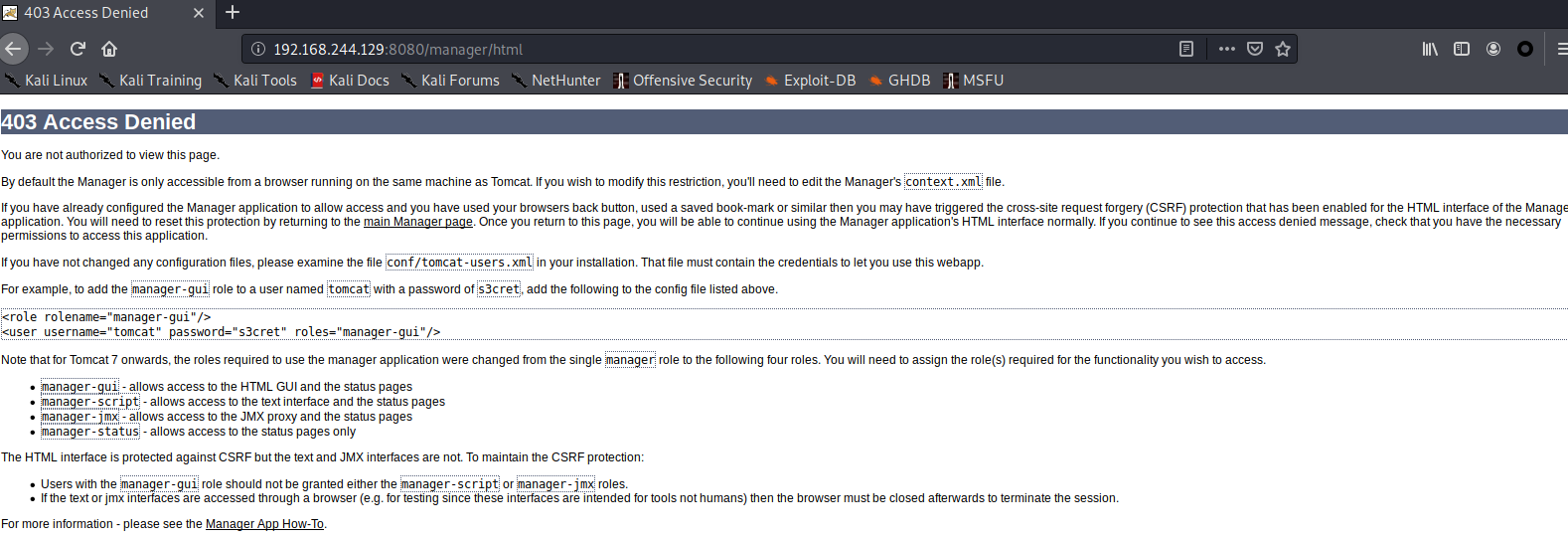

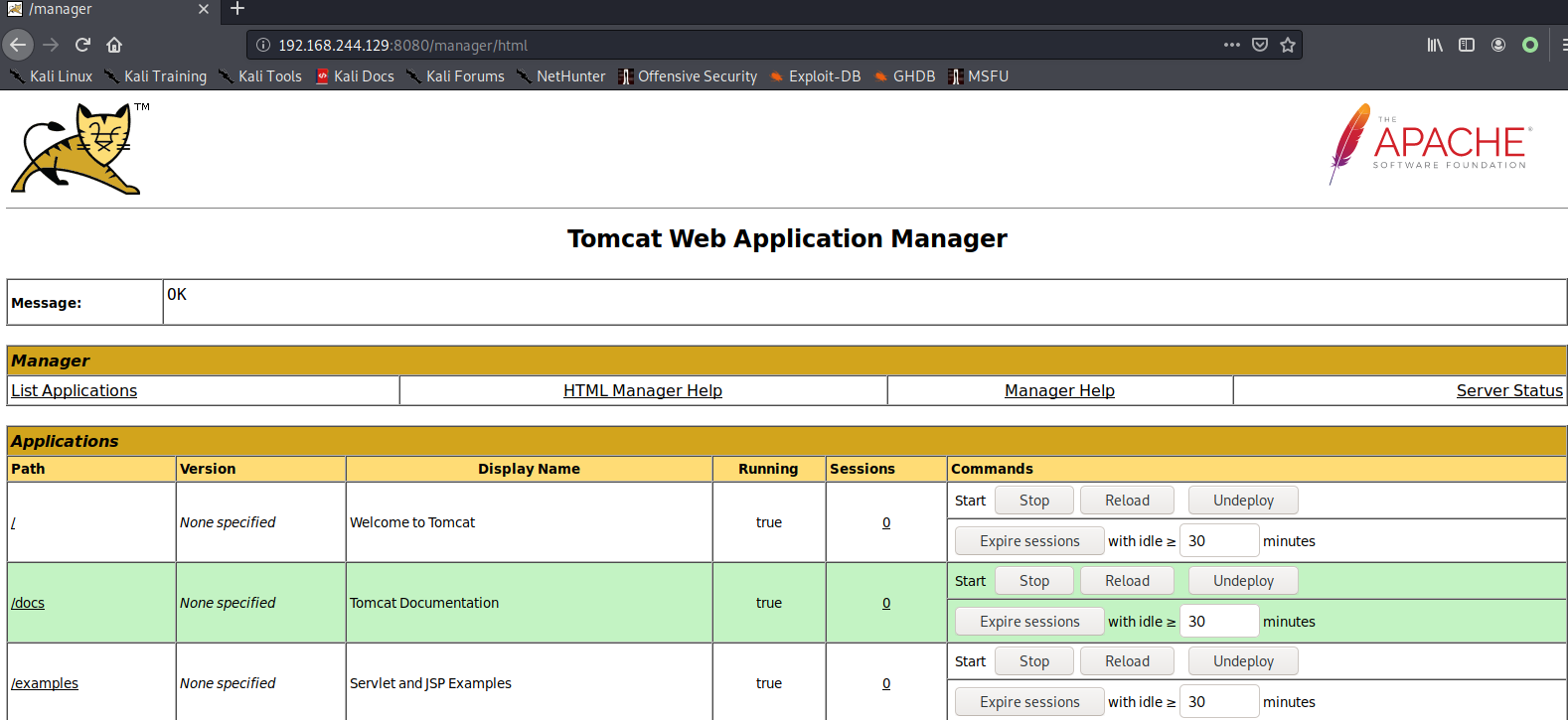

首先我们再明确一下我们要干什么,现在能够访问内网主机Btomcat控制台的只有内网主机A,我们要通过流量转发实现在kali上访问内网主机B上的tomcat控制台,但现在直接访问内网主机B的控制台,返回的状态码是403

而此时我们通过其他手段,是拥有对内网主机A的控制权限的,内网主机A可以访问内网主机B的资源,所以我们要在内网主机A上搭建代理,将kali的流量带到内网主机A上,再由内网主机A 转发给内网主机B

至此,目标明确,开整。

第一步 解压Neo-reGeorg,在kali上使用Neo-reGeorg生成脚本,并指定密码

python neoreg.py generate -k password

生成后的脚本有多种格式,可根据内网主机A上支持的web服务自行选择,顺便一提,生成的密码也在这个目录下,在key.txt的文件中保存着

第二步 将neoreg_server目录中的脚本上传至内网主机A

假设我们已经获得了对内网主机A读写文件的权限,这里我就直接扔到phpstudy的根目录里了,扔进去以后访问下tunnel.php,看下是否上传成功

能访问到,页面没有报404,就是上传成功了

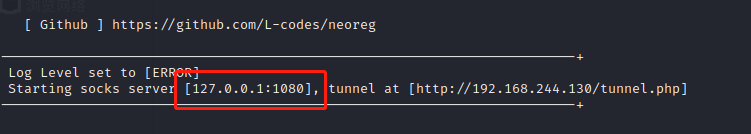

第三步,打通流量,将kali的流量转发到内网主机A上

python neoreg.py -k password -u http://192.168.244.130/tunnel.php

连接代理成功,流量将从本机的1080端口转发到内网主机A上

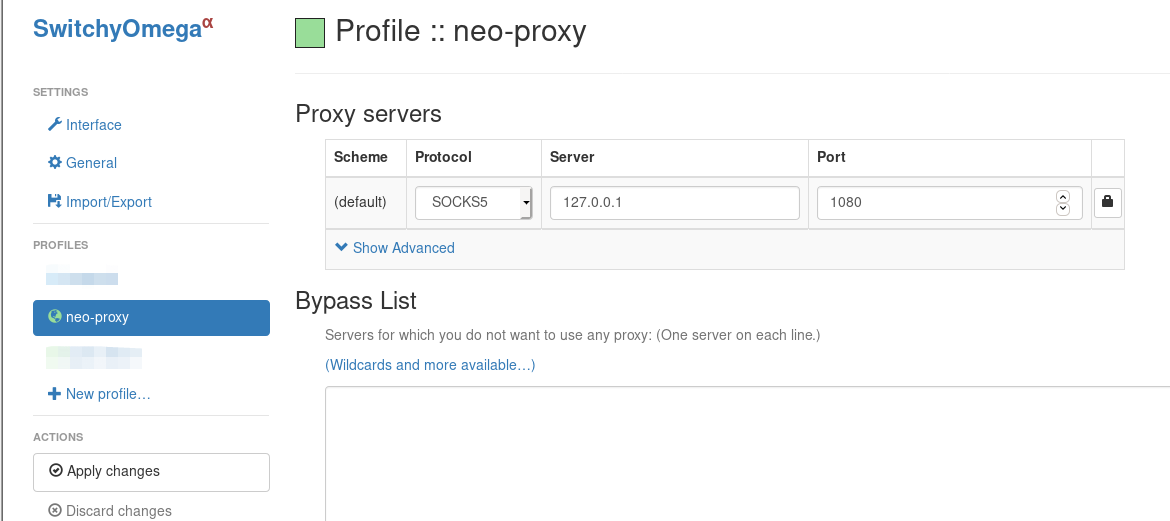

第四步, 浏览器挂代理,连接内网主机B控制台

在kali的浏览器上设置代理,代理模式选择socks5,地址为127.0.0.1,端口为1080,我这里用的是firefox上的插件switchyOmega,因为不打算连接内网主机B的其他服务,所以就用插件做代理了,有需要连接其他服务的建议使用Proxifier

访问控制台,访问成功

总结

如果想要玩的更真一点儿,可以把kali换成公网的某台主机,将流量从公网带入内网,如果嫌配置tomcat麻烦,也可以直接配置防火墙只放行内网主机A。