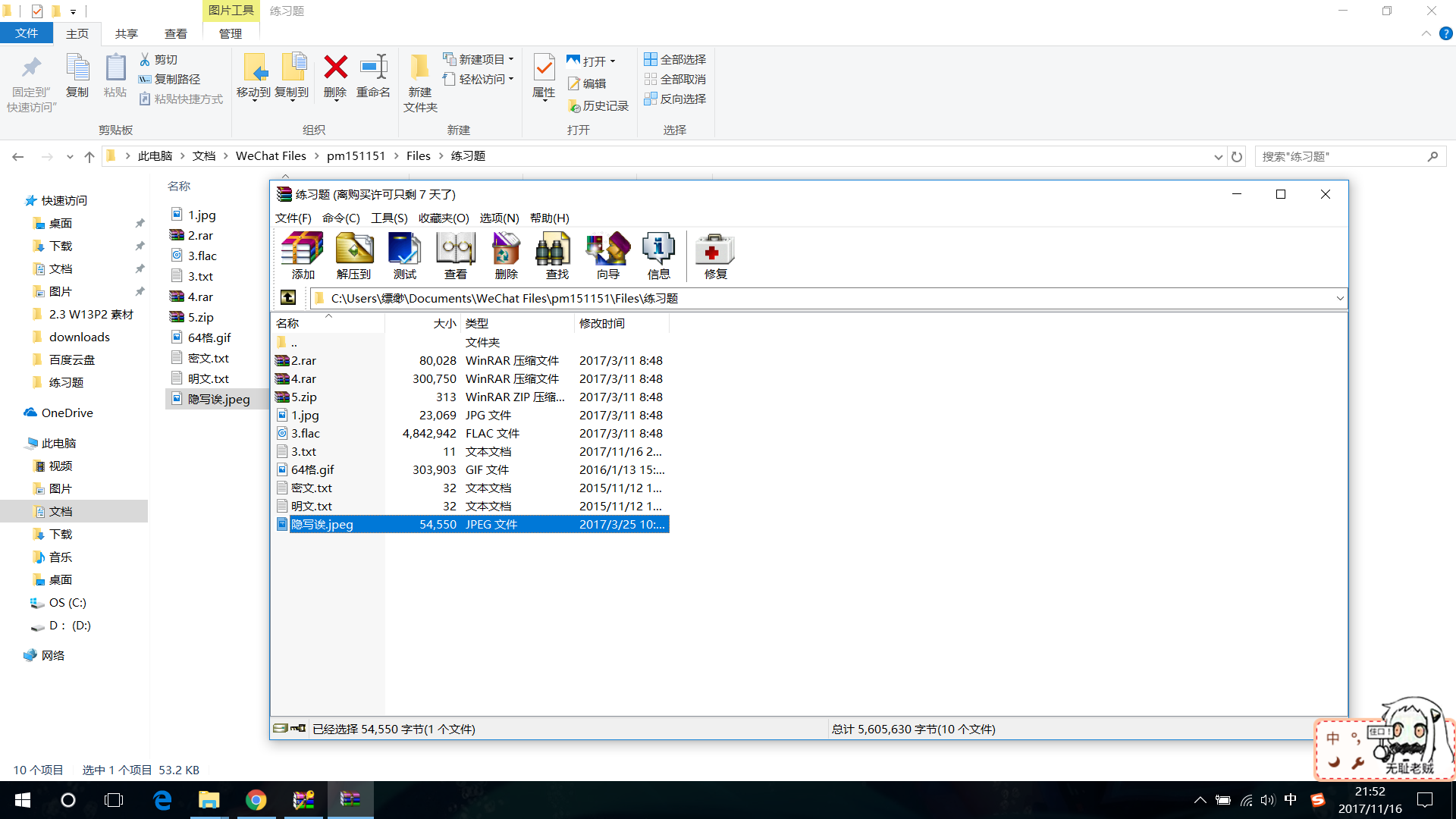

第十周write-up解题答案及过程

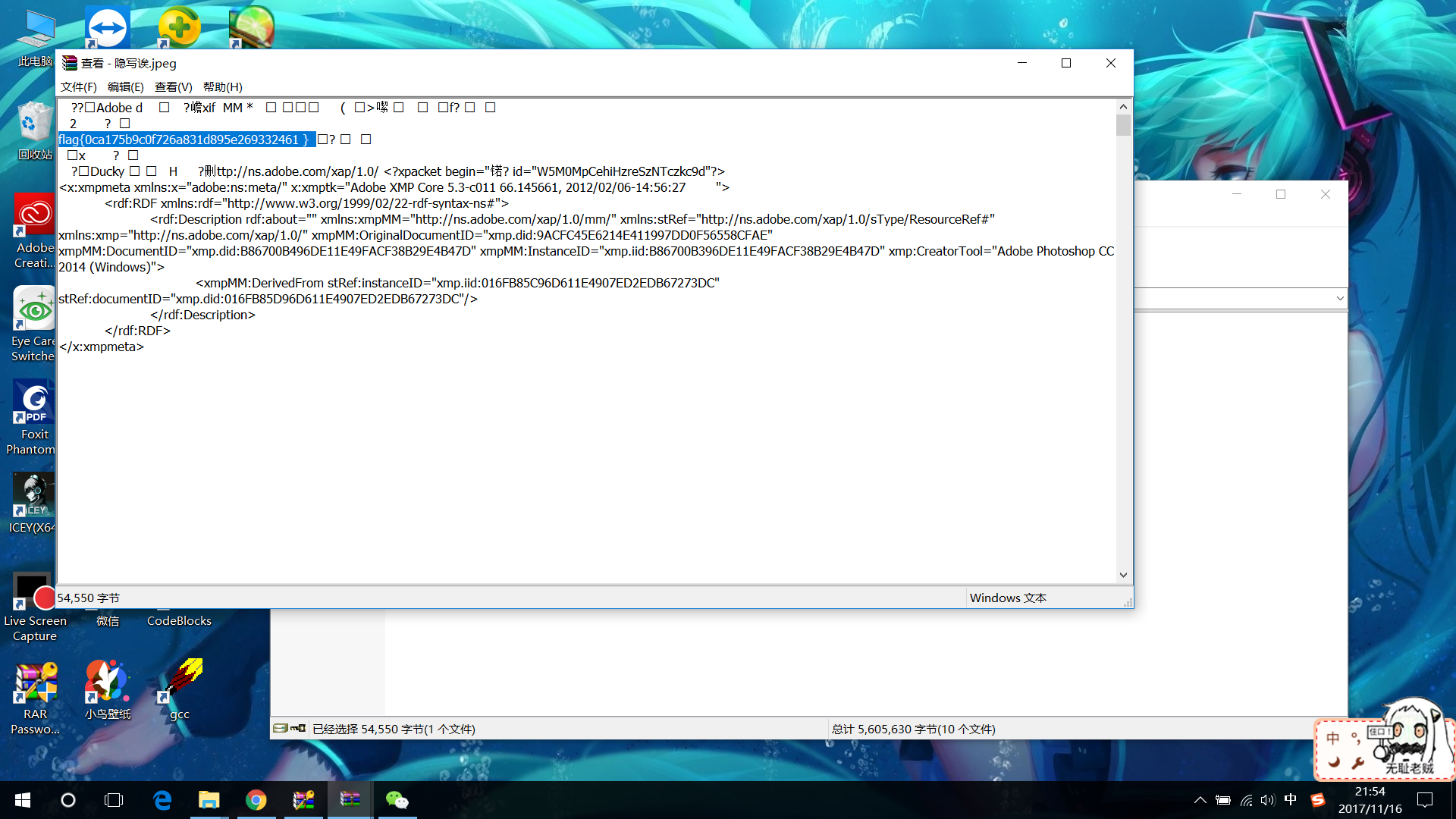

隐写诶

直接用WinRAR查看就能看到其flag{0ca175b9c0f726a831d895e269332461 }

第一题

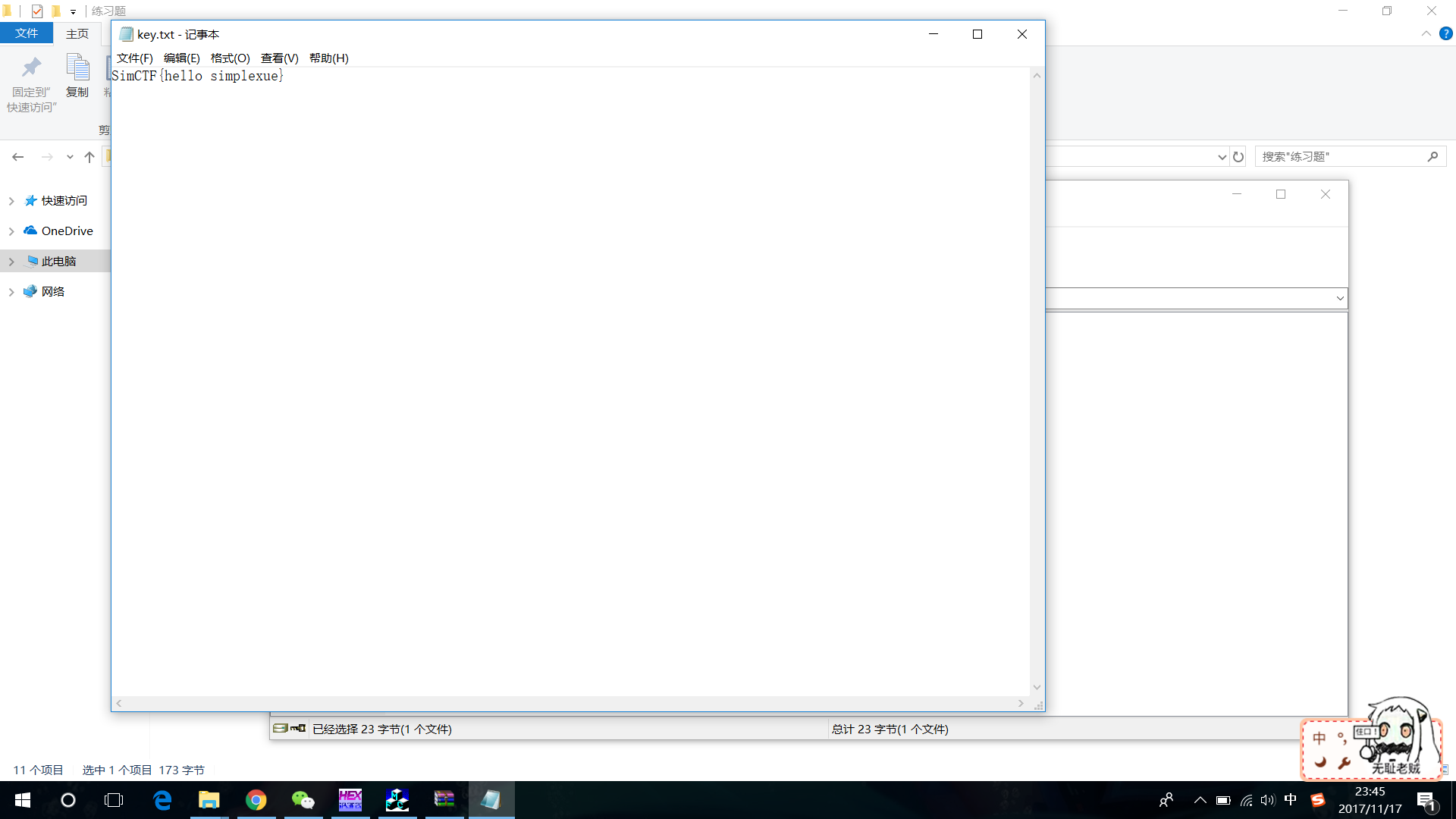

将后缀名改为 rar ,发现压缩包内存在 key.txt 的文件,对压缩文件进行解压时提示存在密码,尝试使用修复,得到 key.txt ,打开后获取flag SimCTF{hello simplexue}

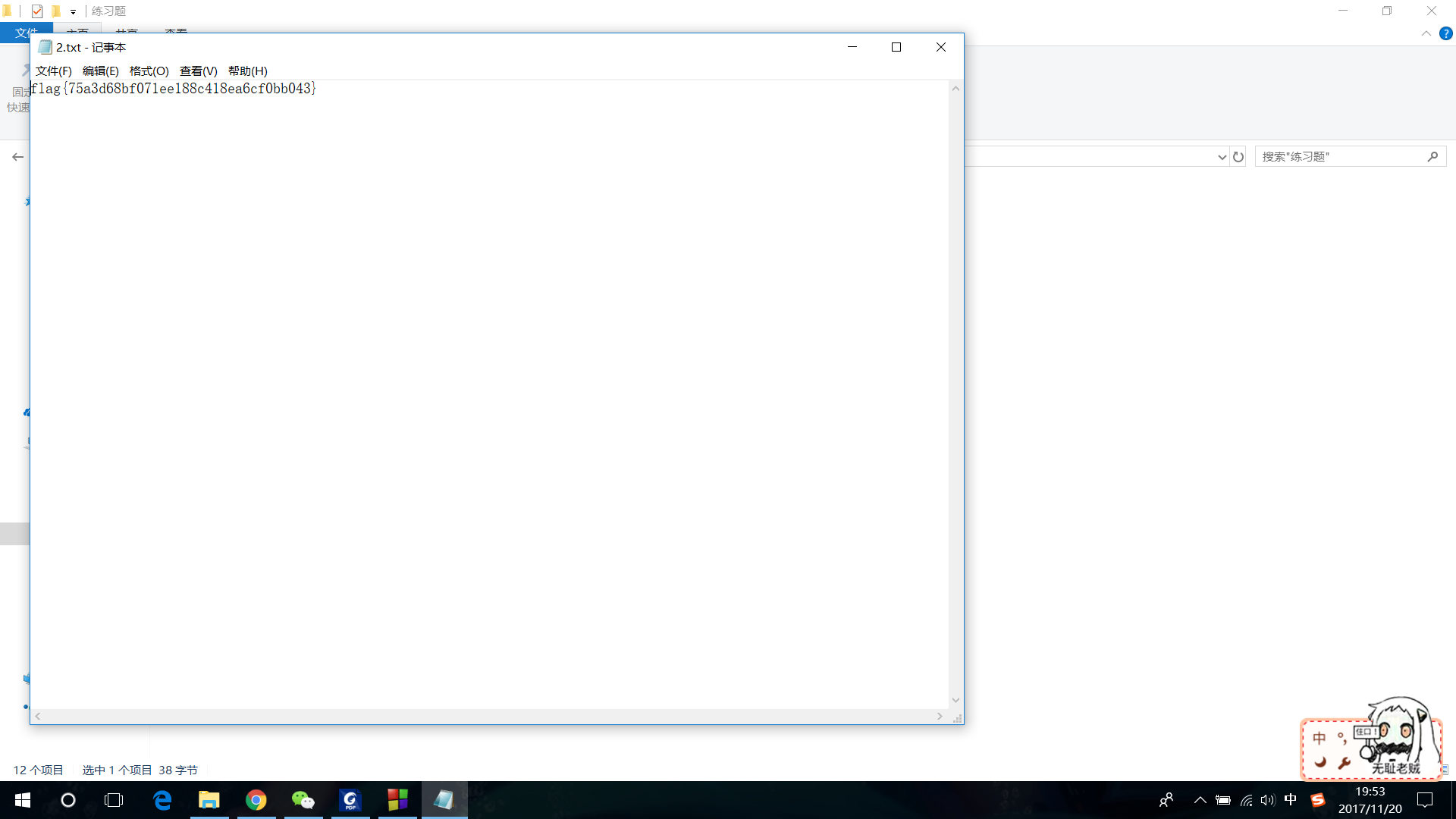

第二题

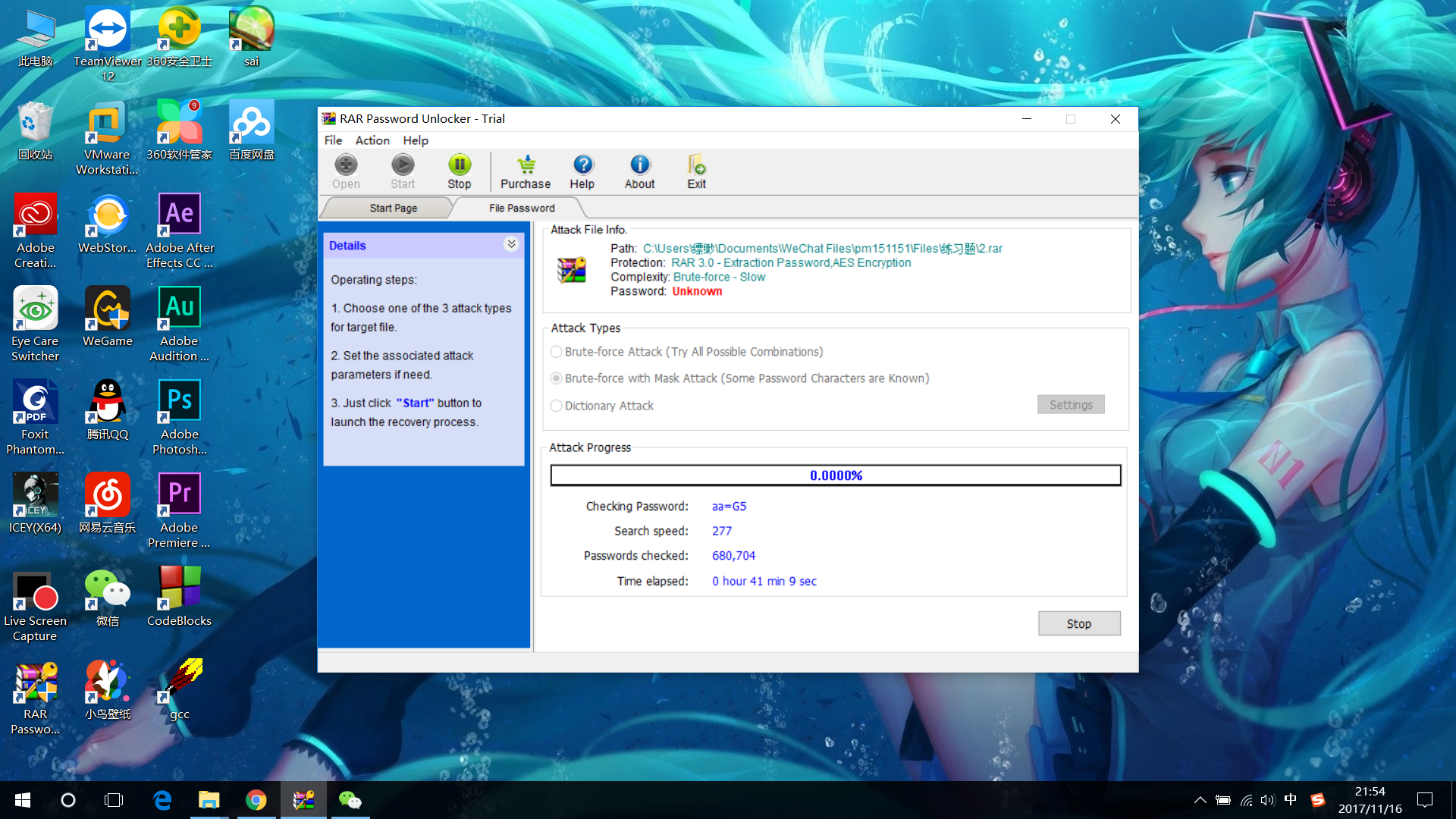

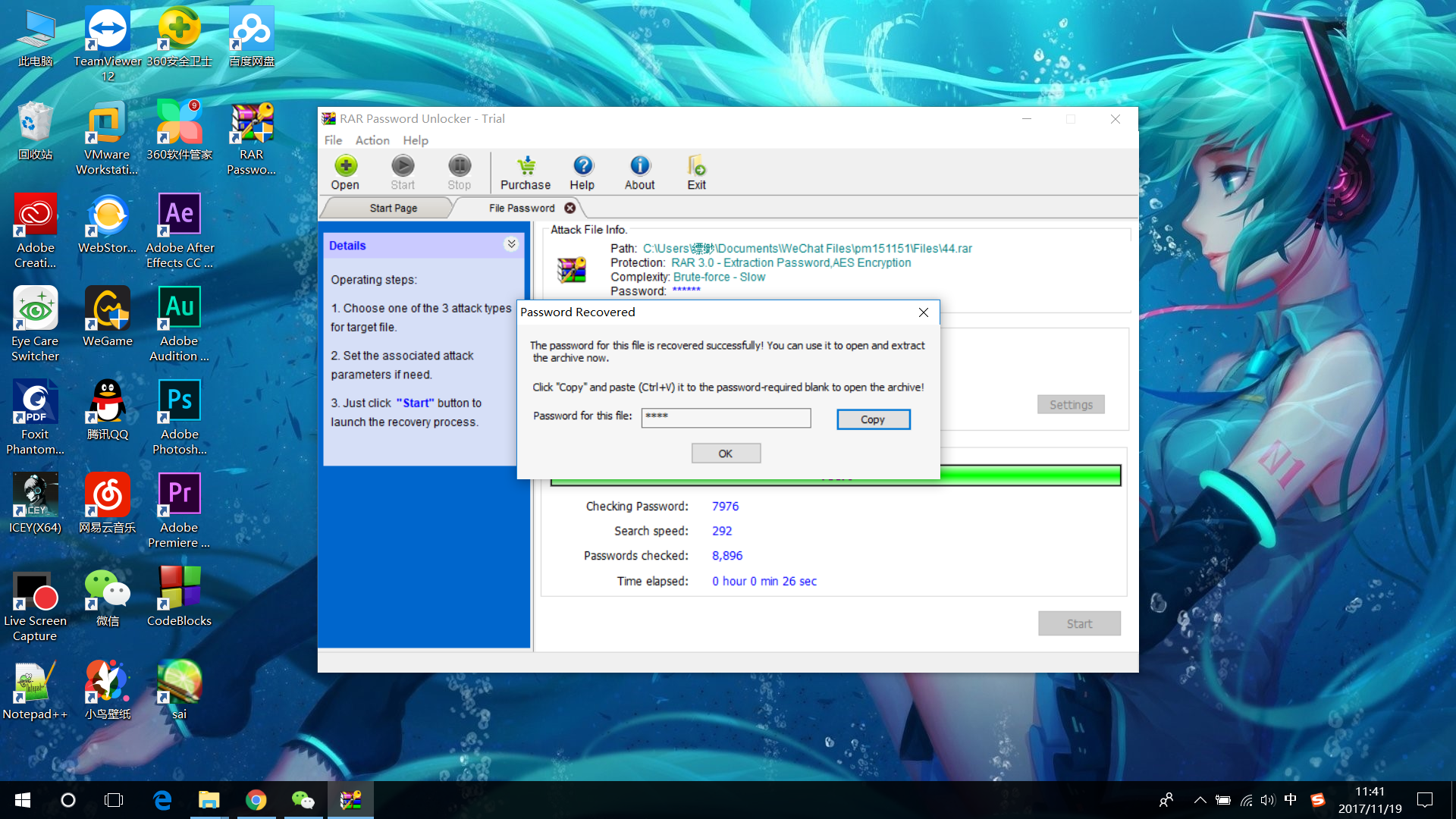

使用WinRAR password ublocks爆破,爆破了一整天系统都崩了,还是没有破出来....

之后学长说其实密码很简单,不用想太复杂,于是只尝试数字密码,不到几秒钟解破出来了7969

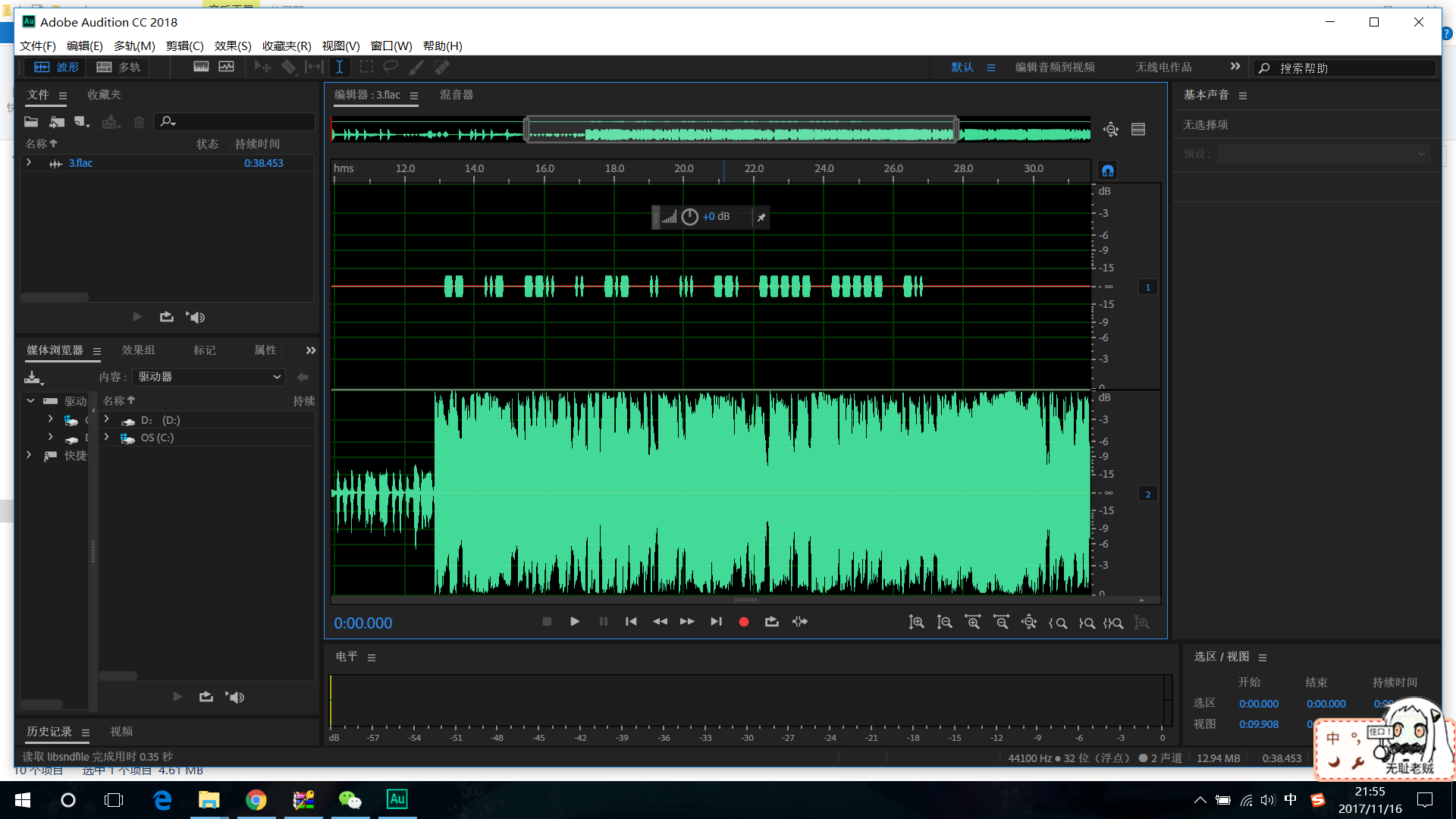

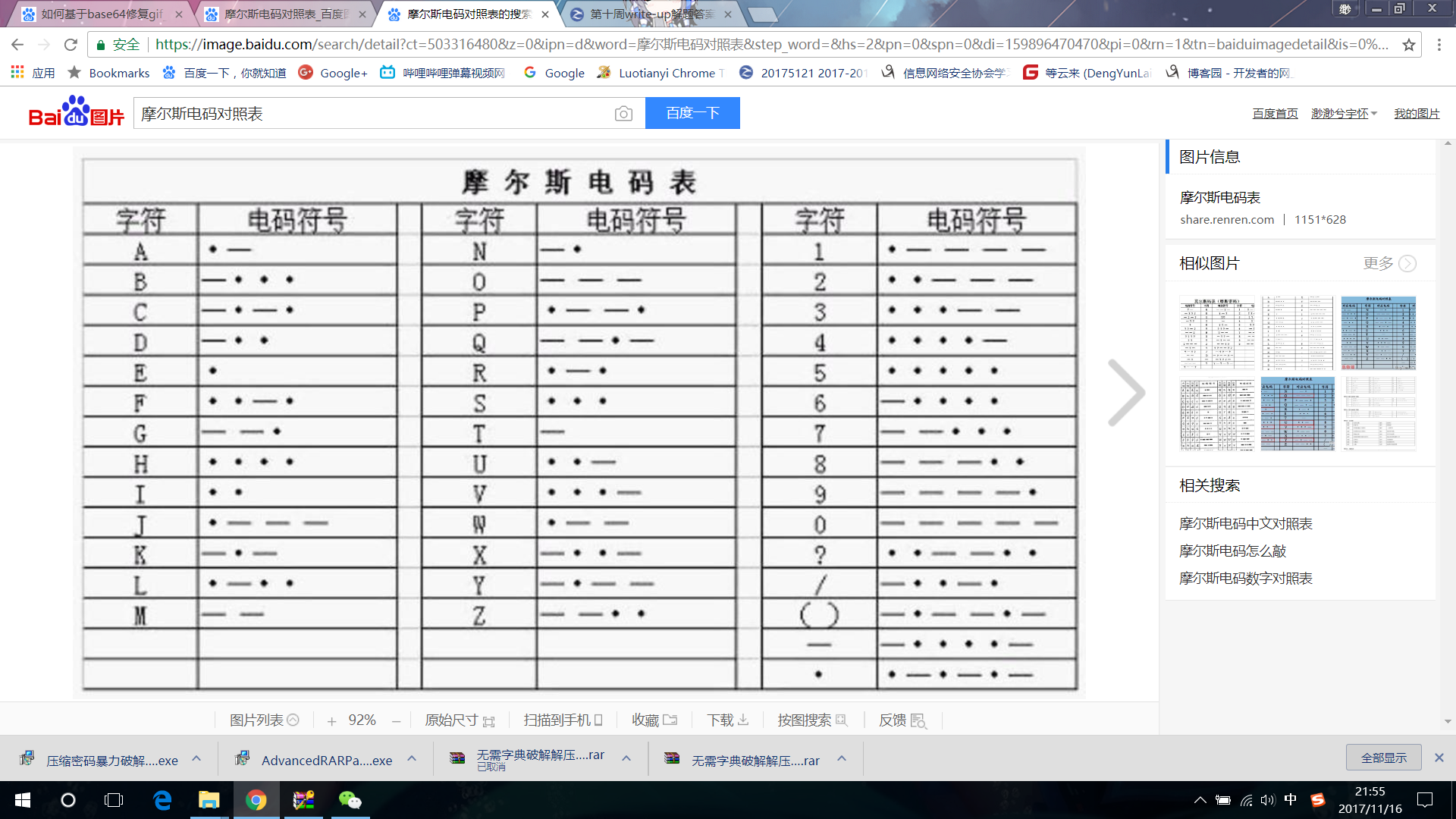

第三题

用Adobe Audition打开看到音轨上出现-. 对照摩尔斯电码表就可翻译出MUZIKISG00D

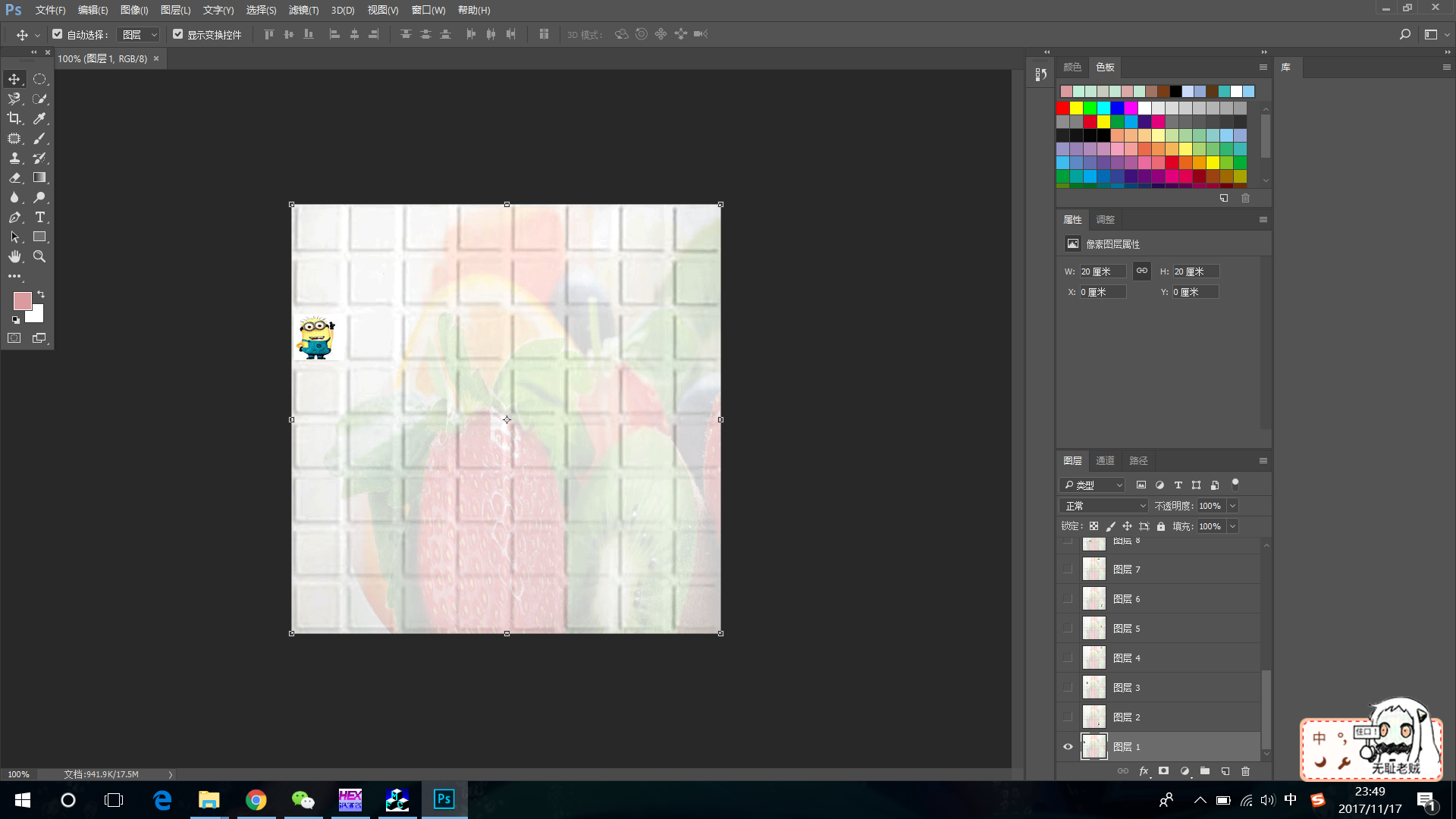

第四题

用notepad++打开后发现缺少文件头由于源文件中存在 a ,在前加入 GIF89 就行了,利用 Photoshop 将文件打开,利用时间轴对每帧图片进行查看,记录下每一帧小黄人的位置可以获得一组数字,对应base64表进行查表,将查表结果在base64解码器进行解码。然而......

第五题

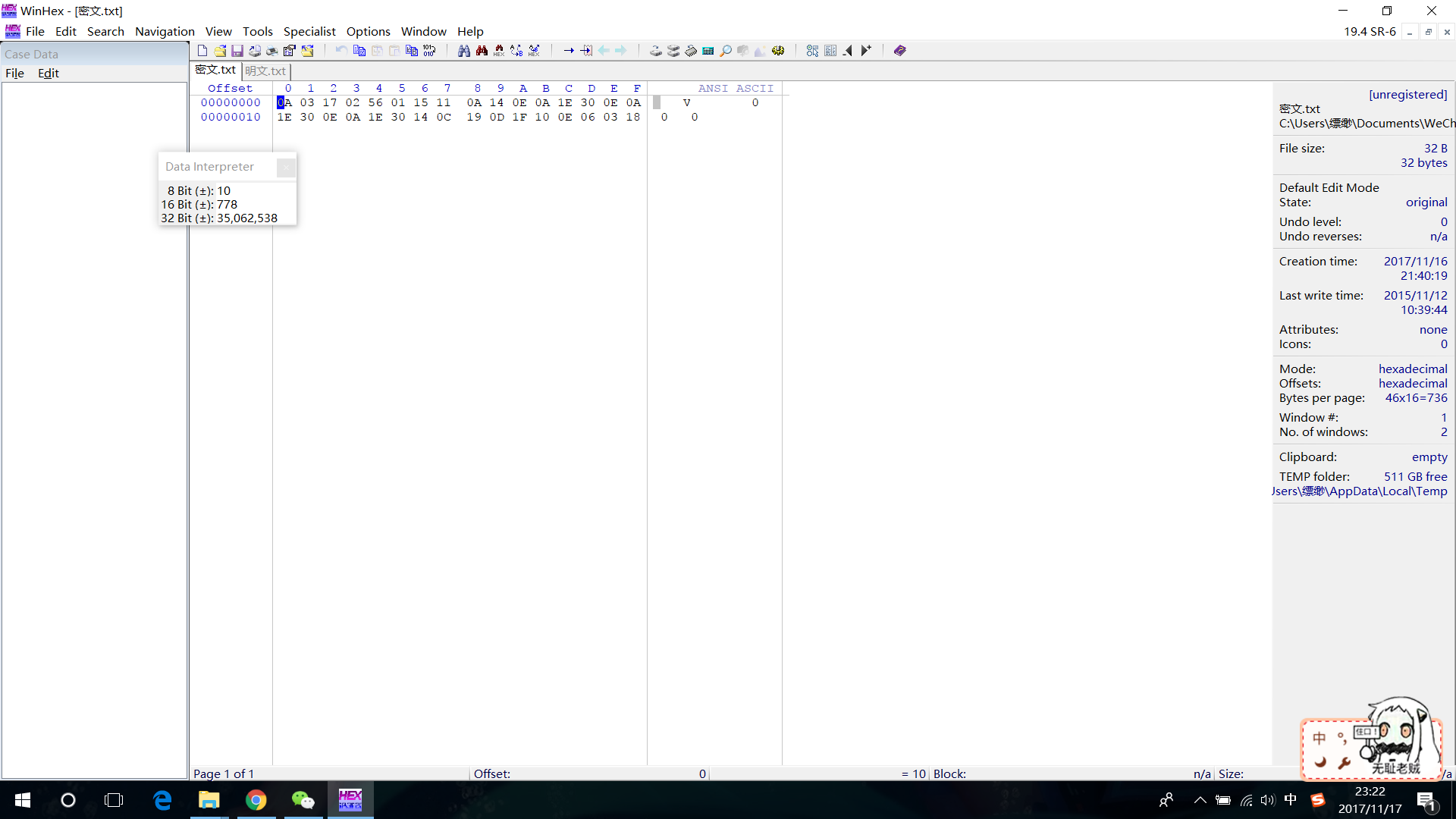

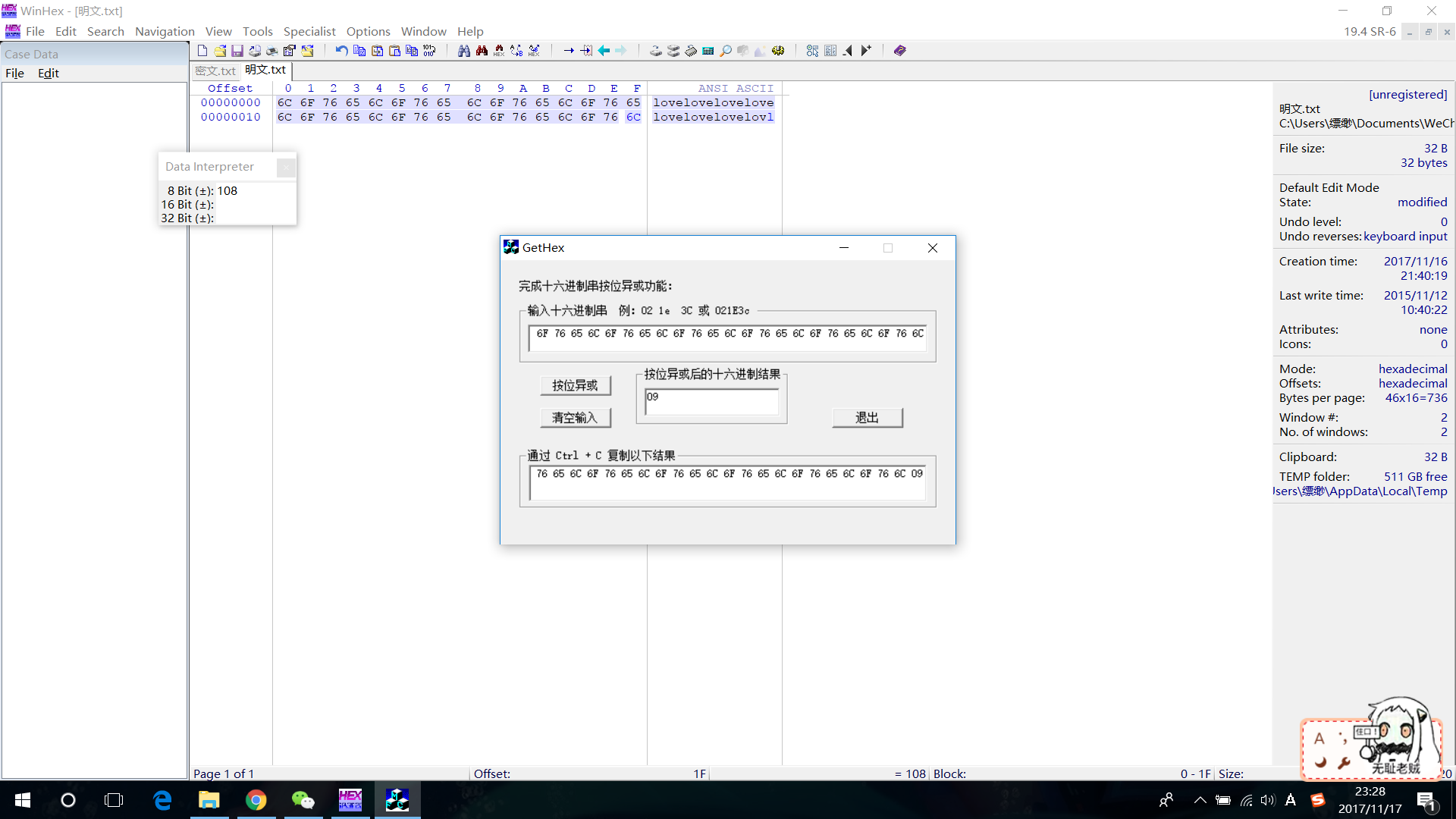

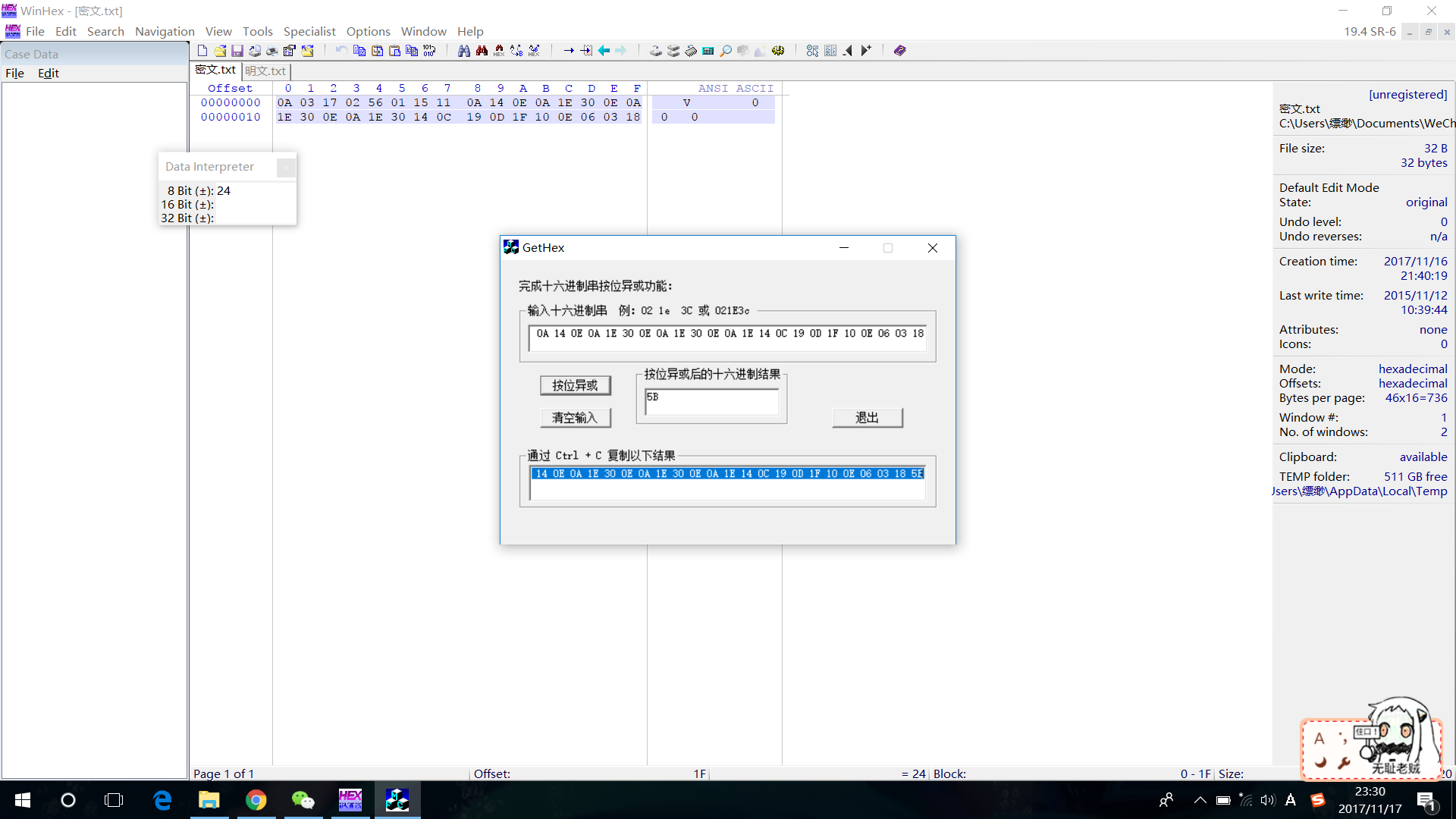

将明文.txt和密文.txt利用WinHex打开,得到两个文件的16进制,将两组16进制进行异或后再将16进制转换为字符,然而.......