1、内存攻击指的是攻击者利用软件的漏洞,构造恶意的输入导致软件在处理输入数据时出现非预期的错误,将输入数据写入内存中的某些敏感位置,从而劫持软件控制流,转而执行外部的指令代码,造成目标系统获取远程控制或被拒绝服务,内存攻击表面原因时软件编写错误,过滤输入条件限制缺陷,变量类型的转换错误,逻辑判断错误,指针引用错误,但究其根本原因,时现代计算机在实现图灵级模式的时候,没有在内存中严格区分数据和指令。

2、后门就是一个驻留在目标计算机上的软件,允许攻击者随时的连接到目标计算机上,大多数情况写后门是一个运行在目标计算机上的隐藏进程。允许未授权的的用户控制计算机。

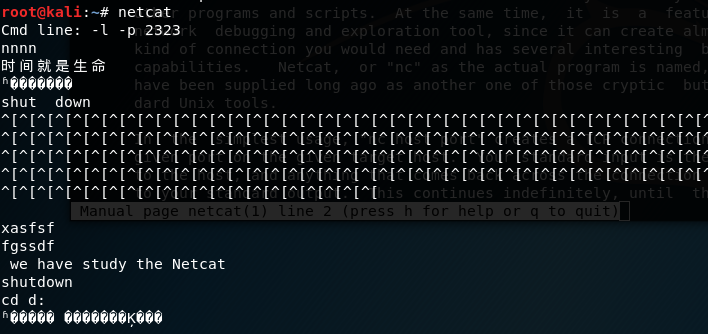

使用后门工具netcat (netcat 并不支持中文输入法,采用的编码不能解析汉子),所用的流量和信息传输都不会进行加密处理。使用加密处理的是另一款工具, cryptcat 数据传输会全部加密(缺点就是不能并行传输流量消息,只能一方向另一方传输)。 使用的命令语法是一样的。 `

3、使用rootkit必须是你已经获得了目标主机的上传权限,(所有的需要上传的脚本都是一样,安装Rootkit必须使用管理员权限安装),类似的一款工具是HackerDefwnder

详细的可以百度,上面的手册说名的很是清楚。(任何软件推荐对手册的阅读)

4、