实验室me开门 ,,,然后等开门,,,然后手贱把自己的kali 给磁盘清除了 ,痛心好久,带着悲伤的心情重新安装一下,但是kali有个很怪的毛病就是,在虚拟机上有其他系统的时候,安装时不成功的,我用了很多方法,所以之前的其他系统必须删除掉,或者移除掉。好吧,,,心累。。。

一般建议大家不要使用界面安装的方法,系统版本问题可能会旁外生枝。

痛定思痛之后,来看看扫描的方法吧

1、ping扫描

ping是一种特定sing类型的数据包,成为ICMP数据包,(ICMP ECHO REQUEST PACKET),

在Linux中使用内嵌的fping工具进行扫描 fping -a -g 192.168.1.1 192.168.1.255 >d:/aliveHost.txt确定扫描范围,-a表示在线主机。

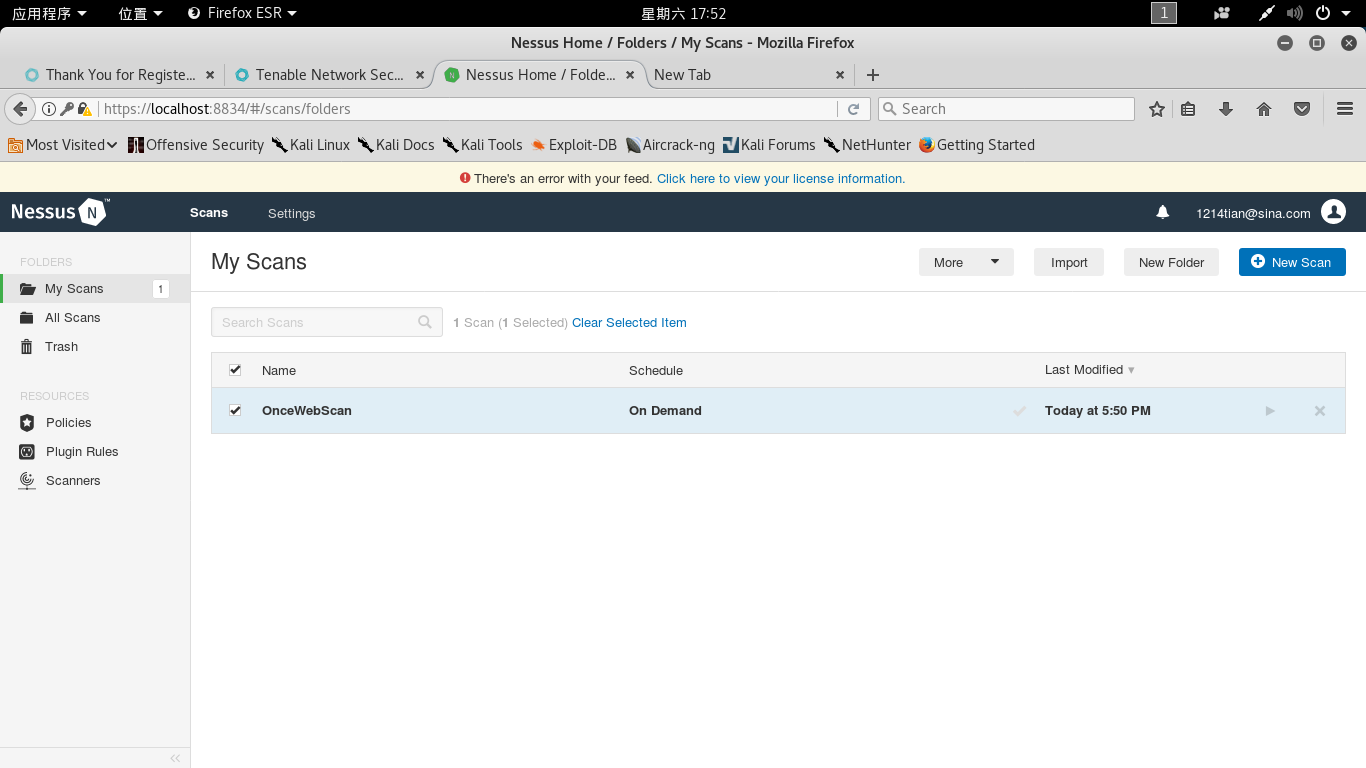

2、漏洞扫描Nessus

因为 apt-get install nessus 源上没有,所以我使用离线下载。下载之后再进行安装

下载地址http://www.tenable.com/products/nessus/select-your-operating-system

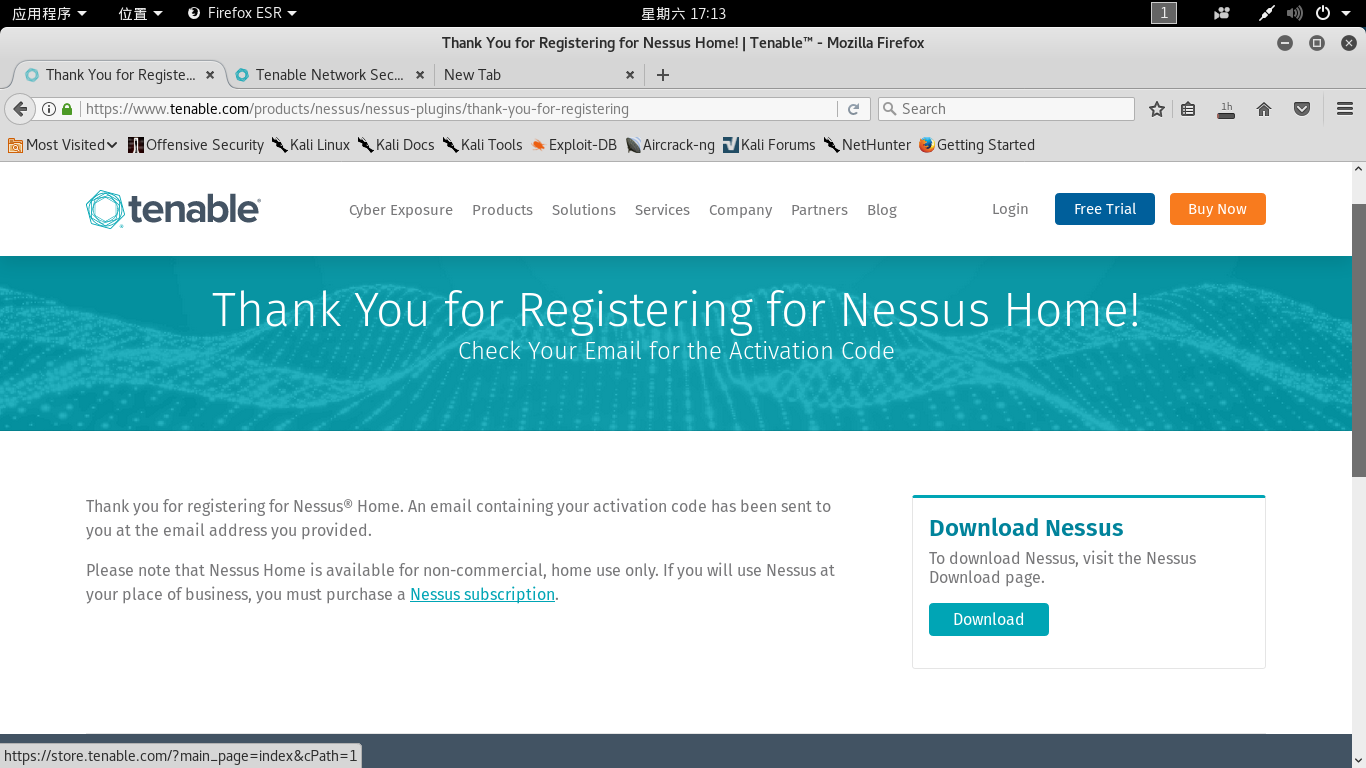

首先要注册,选择下载免费家庭版的,根据自己要安装系统的需要选择下载的版本,不然的话安装不了。

安装的时候可能会出现问题,

dpkg -i Nessus-7.1.2-debian6_amd64.deb

按照提示信息 打开网址 https://guet:8843 但是 可能出现404错误信息 如果这样,使用https://localhost:8843 选择advance 添加可信任证书。

启动nessue /etc/init.d/nessusd start

查看启动后的状态 netstat -ntpl | grep nessus

登陆界面要使用激活码 打开网址 获得激活码http://www.tenable.com/products/nessus/nessus-plugins/obtain-an-activation-code

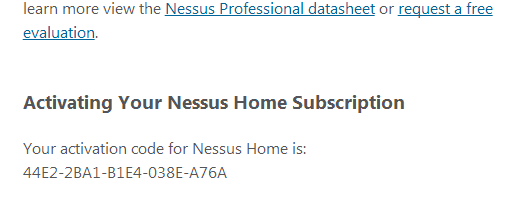

激活码只能使用一次。注册的账户下次还要使用。另外插件安装的时候也会出现问题。所以离线下载plugins .

获得离线插件的方法

1、/opt/nessus/sbin/nessuscli update 但是这种方法一般都不能更新成功

2、获得挑战码 /opt/nessus/sbin# ./nessuscli fetch --challenge

复制挑战码,打开提示的网址:

You can copy the challenge code above and paste it alongside your

Activation Code at: https://plugins.nessus.org/v2/offline.php

输入挑战码和激活码。此处的激活码要自己按照第一步获取激活码方式一样重新获取一下,填入页面,之后点击提交。页面跳转后有两个链接,分别是插件下载页面和激活码压面 。

分别下载。可以在宿主机中下载。

下载好后将两个文件都复制到目录/opt/nessus/sbin/下,然后注册

/opt/nessus/sbin# ./nessuscli fetch --register-offline nessus.license

/opt/nessus/sbin# ./nessuscli update all-2.0.tar.gz

/opt/nessus/sbin# ./nessusd

最后从新刷新页面 https:/localhost:8843 或者 https:/guest:8843 登陆账号 就可以进行对特定的网站,或者网址进行漏洞扫描。

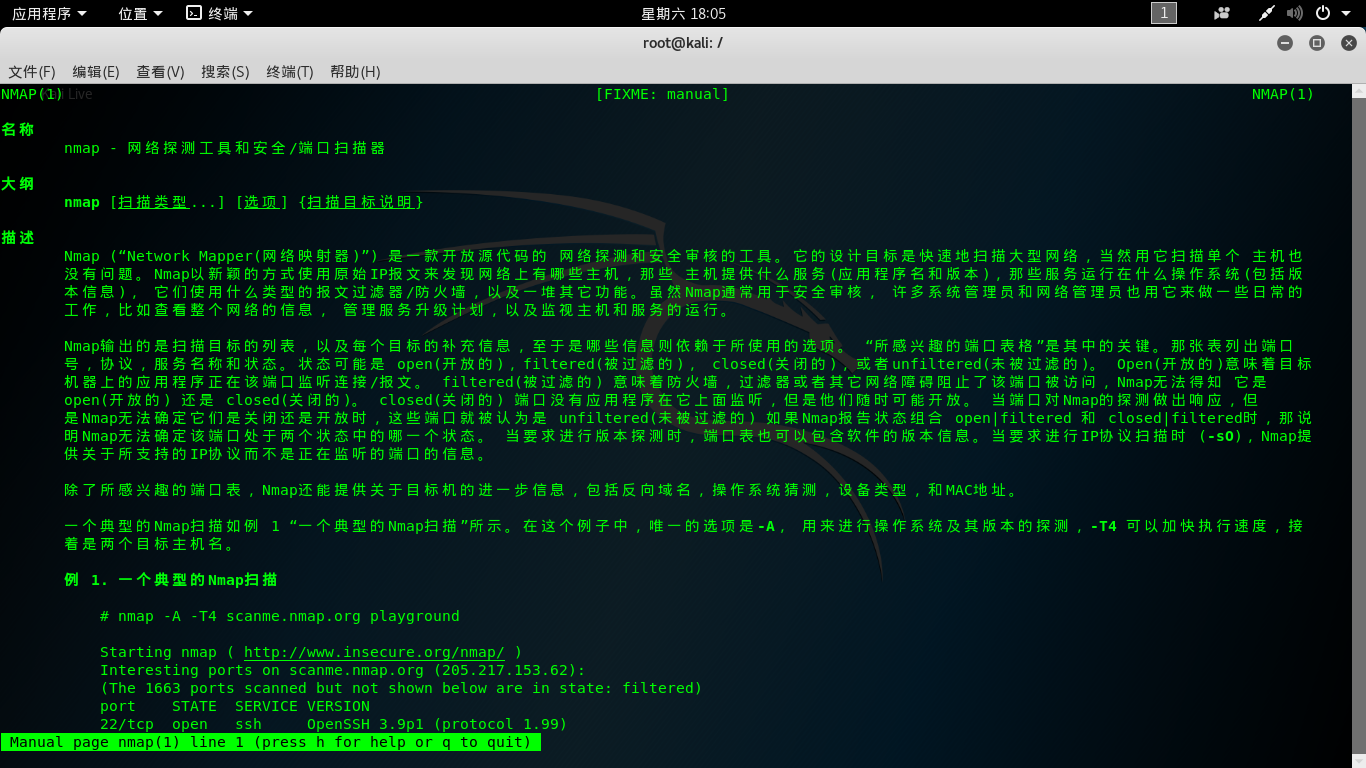

3、端口扫描 nmap

nmap -sT -p 81 _PN 192.18.15.1 -sT 表示nmap运行一个 TCP链接扫描。

nmap -sT -p- -PN 192.168.1.3-255 扫描整个地址范围