http://www.alixixi.com/ePrint.asp?from=dev&id=78138

介绍

SQL Server 2005一个令人激动的特性是内置了加密的功能。在这个新版的SQL Server中,开发团队直接在T-SQL中加入了加密工具、证书创建和密钥管理的功能。对于因为法律要求或商业需求而需要加密表中的数据的人来说,这是一个好礼物。对于犹豫是否用加密来保证数据安全的人来说,做决定也更容易了。这篇文章介绍新的加密功能是怎么工作,怎么使用。

TSQL现在支持使用对称密钥和非对称密钥,证书和密码。本文介绍如何创建、管理和使用对称密钥和证书。

根据涉及的内容,我决定把本文分为三节:

第一部分:服务主密钥和数据库主密钥

第二部分:证书

第三部分:对称密钥

1. 服务主密钥和数据库主密钥

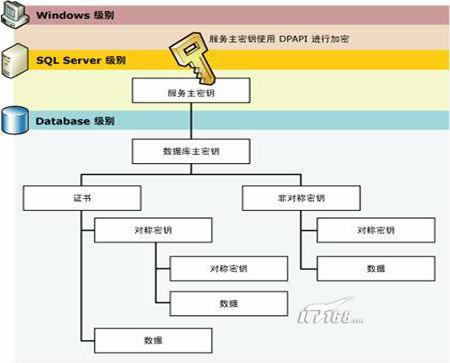

图:SQL Server 2005加密层次结构

1.1 服务主密钥

当第一次需要使用服务主密钥对链接服务器密码、凭据或数据库主密钥进行加密时,便会自动生成服务主密钥。服务主密钥为 SQL Server 加密层次结构的根。服务主密钥直接或间接地保护树中的所有其他密钥和机密内容。使用本地计算机密钥和 Windows 数据保护 API 对服务主密钥进行加密。该 API 使用从 SQL Server 服务帐户的 Windows 凭据中派生出来的密钥。

因为服务主密钥是自动生成且由系统管理的,它只需要很少的管理。服务主密钥可以通过BACKUP SERVICE MASTER KEY语句来备份,格式为:

BACKUP SERVICE MASTER KEY TO FILE = 'path_to_file' ENCRYPTION BY PASSWORD = 'password'

'path_to_file' 指定要将服务主密钥导出到的文件的完整路径(包括文件名)。此路径可以是本地路径,也可以是网络位置的 UNC 路径。

[page_break]'password' 用于对备份文件中的服务主密钥进行加密的密码。此密码应通过复杂性检查。

应当对服务主密钥进行备份,并将其存储在另外一个单独的安全位置。创建该备份应该是首先在服务器中执行的管理操作之一。

如果需要从备份文件中恢复服务主密钥,使用RESTORE SERVICE MASTER KEY语句。

RESTORE SERVICE MASTER KEY FROM FILE = 'path_to_file'

DECRYPTION BY PASSWORD = 'password' [FORCE]

'path_to_file' 指定存储服务主密钥的完整路径(包括文件名)。path_to_file 可以是本地路径,也可以是网络位置的 UNC 路径。

PASSWORD = 'password' 指定对从文件中导入的服务主密钥进行解密时所需的密码。

FORCE 即使存在数据丢失的风险,也要强制替换服务主密钥。

注:如果你在使用RESTORE SERVICE MASTER KEY时不得不使用FORCE选项,你可能会遇到部分或全部加密数据丢失的情况。

如果你的服务主密钥泄露了,或者你想更改SQL Server服务帐户,你可以通过ALTERSERVICE MASTER KEY语句重新生成或者恢复服务主密钥。它的用法请参考联机丛书。

因为服务主密钥是SQL Server自动生成的,所以,它没有对应的CREATE和DROP语句。

1.2 数据库主密钥

正如每个SQL Server有一个服务主密钥,每个数据库有自己的数据库主密钥。数据库主密钥通过CREATE MASTER KEY语句生成:

CREATE MASTER KEY ENCRYPTION BY PASSWORD = 'password'

这个语句创建数据库主密钥,使用指定的密码加密它,并保存在数据库中。同时,数据库主密钥也被使用服务主密钥加密之后保存在master数据库中,这就是所谓的“自动密钥管理”。这个特性我们待会再讲。

[page_break]象服务主密钥一样,你可以备份和恢复数据库主密钥。使用BACKUP MASTER KEY备份数据库主密钥。语法类似于备份服务主密钥:

BACKUP MASTER KEY TO FILE = 'path_to_file'

ENCRYPTION BY PASSWORD = 'password'

恢复数据库主密钥使用RESTORE MASTER KEY语句,它需要使用DECRYPTION BY PASSWORD子句提供备份时指定的加密密码,还要使用ENCRYPTION BY PASSWORD子句,SQL Server使用它提供的密码来加密数据库主密钥之后保存在数据库中。

RESTORE MASTER KEY FROM FILE = 'path_to_file'

DECRYPTION BY PASSWORD = 'password'

ENCRYPTION BY PASSWORD = 'password'

[ FORCE ]

同样,FORCE表示你将忽略在解密过程中的错误。

建议你在创建了数据库主密钥之后立即备份数据库主密钥,并把它保存到一个安全的地方。同样,使用FORCE语句可能导致已加密数据的丢失。

要删除数据库主密钥,使用DROP MASTER KEY语句,它删除当前数据库的主密钥。在执行之前,确定你在正确的数据库上下文中。

1.3 自动密钥管理

当创建数据库主密钥时,它被使用提供的密码加密然后被保存到当前数据库中。同时,它被使用服务主密钥加密并保存到master数据库中。这份保存的数据库主密钥允许服务器在需要的时候解密数据库主密钥,这就是自动密钥管理。没有自动密钥管理的话,你必须在每次使用证书或密钥加密或解密数据(它需要使用数据库主密钥)时使用OPEN MASTER KEY语句同时提供加密的密码。使用自动密钥管理,你不需要执行OPEN MASTER KEY语句,也不需要提供密码。

自动密钥管理的缺点就是每个sysadmin角色的成员都能够解密数据库主密钥。你可以通过ALTER MASTER KEY语句的DROP ENCRYPTION BY SERVICE MASTER KEY子句,从而不使用自动密钥管理。ALTER MASTER KEY的使用方法参见联机丛书。

[page_break]2. 证书

2.1 创建证书

当你配置好服务主密钥和数据库主密钥后,你就可以创建证书了。SQL Server可以创建自签名的X.509证书。使用CREATE CERTIFICATE语句来创建证书:

CREATE CERTIFICATE certificate_name [ AUTHORIZATION user_name ]

{ FROM <existing_keys> | <generate_new_keys> }

[ ACTIVE FOR BEGIN_DIALOG = { ON | OFF } ]

<existing_keys> ::=

ASSEMBLY assembly_name

| {

[ EXECUTABLE ] FILE = 'path_to_file'

[ WITH PRIVATE KEY ( <private_key_options> ) ]

}

<generate_new_keys> ::=

[ ENCRYPTION BY PASSWORD = 'password']

WITH SUBJECT = 'certificate_subject_name'

[ , <date_options> [ ,...n ] ]

<private_key_options> ::=

FILE = 'path_to_private_key'

[ , DECRYPTION BY PASSWORD = 'password' ]

[ , ENCRYPTION BY PASSWORD = 'password' ]

<date_options> ::=

START_DATE = 'mm/dd/yyyy' | EXPIRY_DATE = 'mm/dd/yyyy'

CREATE CERTIFICATE语句有这么多的选项,幸运的是,大多数时候只用到很少的选项。下面的语句创建一个使用密码来保护的证书:

CREATE CERTIFICATE TestCertificate

ENCRYPTION BY PASSWORD = 'thisIsAP@$$w0rd'

WITH SUBJECT = 'This is a test certificate',

START_DATE = '1/1/2006',

EXPIRY_DATE = '12/31/2008';

如果不使用ENCRYPTION BY PASSWORD子句,证书将使用数据库主密钥来保护。如果不指定START_DATE子句,将使用执行此命令的日期来填写证书的Start Date字段。

除了CREATE CERTIFICATE,SQL Server还提供了DROP CERTIFICATE,ALTER CERTIFICATE,BACKUP CERTIFICATE语句来管理证书。

注:不使用RESTORE语句来恢复证书。使用CREATE CERTIFICATE语句来恢复已经备份的证书。

2.2 使用证书来加密和解密

通过内置的函数EncryptByCert,DecryptByCert和Cert_ID,可以使用证书来加密和解密数据。Cert_ID函数得到指定名字的证书的ID。格式为:

Cert_ID ( 'cert_name' )

cert_name为证书的名字。

EncryptByCert函数需要证书ID,格式为:

EncryptByCert ( certificate_ID , { 'cleartext' | @cleartext } )

certificate_ID为通过Cert_ID函数得到的证书ID,cleartext为要加密的明文。类型为 nvarchar、char、varchar、binary、varbinary 或 nchar。EncryptByCert函数的返回值是最大大小为 8,000 个字节的 varbinary。

DecryptByCert语句用来解密先前使用证书加密的数据。格式为:

DecryptByCert (certificate_ID, { 'ciphertext' | @ciphertext } [ , { 'cert_password' | @cert_password } ] )

同样,certificate_ID为通过Cert_ID函数得到的证书ID,ciphertext是加密后的数据。如果创建证书时使用了ENCRYPT BY PASSWORD,则cert_password是当时创建时设定的密码,如果没有使用ENCRYPT BY PASSWORD,那这里也不需要cert_password。

下面的脚本创建数据库主密钥,创建一个测试证书,使用证书进行加密、解密。

[page_break]-- Sample T-SQL Script to demonstrate Certificate Encryption

-- Use the AdventureWorks database

USE AdventureWorks;

-- Create a Database Master Key

CREATE MASTER KEY ENCRYPTION BY PASSWORD = 'p@ssw0rd';

-- Create a Temp Table

CREATE TABLE Person.#Temp

(ContactID INT PRIMARY KEY,

FirstName NVARCHAR(200),

MiddleName NVARCHAR(200),

LastName NVARCHAR(200),

eFirstName VARBINARY(200),

eMiddleName VARBINARY(200),

eLastName VARBINARY(200));

-- Create a Test Certificate, encrypted by the DMK

CREATE CERTIFICATE TestCertificate

WITH SUBJECT = 'Adventureworks Test Certificate',

EXPIRY_DATE = '10/31/2009';

-- EncryptByCert demonstration encrypts 100 names from the Person.Contact table

INSERT

INTO Person.#Temp (ContactID, eFirstName, eMiddleName, eLastName)

SELECT ContactID, EncryptByCert(Cert_ID('TestCertificate'), FirstName),

EncryptByCert(Cert_ID('TestCertificate'), MiddleName),

EncryptByCert(Cert_ID('TestCertificate'), LastName)

FROM Person.Contact

WHERE ContactID <= 100;

-- DecryptByCert demonstration decrypts the previously encrypted data

UPDATE Person.#Temp

SET FirstName = DecryptByCert(Cert_ID('TestCertificate'), eFirstName),

MiddleName = DecryptByCert(Cert_ID('TestCertificate'), eMiddleName),

LastName = DecryptByCert(Cert_ID('TestCertificate'), eLastName);

-- View the results

SELECT *

FROM Person.#Temp;

-- Clean up work: drop temp table, test certificate and master key

DROP TABLE Person.#Temp;

DROP CERTIFICATE TestCertificate;

DROP MASTER KEY;

3. 对称密钥

可以使用证书来创建用来在数据库中进行加密和解密的对称密钥。使用CREATE SYMMETRIC KEY语句:

CREATE SYMMETRIC KEY key_name [ AUTHORIZATION owner_name ]

WITH <key_options> [ , ... n ]

ENCRYPTION BY <encrypting_mechanism> [ , ... n ]

<encrypting_mechanism> ::=

CERTIFICATE certificate_name |

PASSWORD = 'password' |

SYMMETRIC KEY symmetric_key_name |

ASYMMETRIC KEY asym_key_name

<key_options> ::=

KEY_SOURCE = 'pass_phrase' |

ALGORITHM = <algorithm> |

IDENTITY_VALUE = 'identity_phrase'

<algorithm> ::=

DES | TRIPLE_DES | RC2 | RC4 | DESX | AES_128 | AES_192 | AES_256

同CREATE CERTIFICATE语句一样,CREATE SYMMETRIC KEY语句相当灵活。多数情况下,你只需使用少量的选项。如下例中,创建一个对称密钥,它使用前节中创建的证书来加密:

CREATE SYMMETRIC KEY TestSymmetricKey WITH ALGORITHM = TRIPLE_DES ENCRYPTION BY CERTIFICATE TestCertificate;

对称密钥可以用另一个对称密钥、非对称密钥、密码或证书来加密。系统也提供了ALTER SYMMETRIC KEY和DROP SYMMETRIC KEY语句来管理对称密钥。这些语句的用法请参考联机丛书。

当删除密钥和证书时,删除的顺序很重要。SQL Server不会允许你删除还在被用来加密其他密钥的证书和密钥。

3.1 对称密钥加密

SQL Server使用下面的函数来进行对称密钥加密:EncryptByKey,DecryptByKey和Key_GUID。Key_GUID返回特定对称密钥的GUID。语法为:

[page_break]Key_GUID( 'Key_Name' )

EncryptByKey的语法为:

EncryptByKey( key_GUID, { 'cleartext' | @cleartext }

[ , { add_authenticator | @add_authenticator }

, { authenticator | @authenticator } ]

)

Key_GUID是对称密钥的GUID,cleartext为明文,Add_authenticator和authenticator指示是否使用验证器来禁止对加密字段进行整个值替换。

DecryptByKey做EncryptByKey相反的事情,它解密先前使用EncryptByKey加密的数据。语法为:

DecryptByKey( { 'ciphertext' | @ciphertext }

[ , add_authenticator

, { authenticator | @authenticator } ]

)

Ciphertext是密文。Add_authenticator,authenticator,如果指定,必须和先前EncryptByKey时指定相同的值。DecryptByKey不需要你显示指定对称密钥的GUID。但使用的对称密钥必须已经在当前数据库中打开。OPEN SYMMETRIC KEY用来打开对称密钥。

下面的代码演示使用对称密钥来加密和解密。

-- Use the AdventureWorks database

USE AdventureWorks;

-- Create a Database Master Key

CREATE MASTER KEY ENCRYPTION BY PASSWORD = 'p@ssw0rd';

-- Create a Temp Table

CREATE TABLE Person.#Temp

(ContactID INT PRIMARY KEY,

FirstName NVARCHAR(200),

MiddleName NVARCHAR(200),

LastName NVARCHAR(200),

eFirstName VARBINARY(200),

eMiddleName VARBINARY(200),

eLastName VARBINARY(200));

-- Create a Test Certificate

CREATE CERTIFICATE TestCertificate

WITH SUBJECT = 'Adventureworks Test Certificate',

EXPIRY_DATE = '10/31/2009';

-- Create a Symmetric Key

CREATE SYMMETRIC KEY TestSymmetricKey

WITH ALGORITHM = TRIPLE_DES

ENCRYPTION BY CERTIFICATE TestCertificate;

OPEN SYMMETRIC KEY TestSymmetricKey

DECRYPTION BY CERTIFICATE TestCertificate;

-- EncryptByKey demonstration encrypts 100 names from the Person.Contact table

INSERT

INTO Person.#Temp (ContactID, eFirstName, eMiddleName, eLastName)

SELECT ContactID,

EncryptByKey(Key_GUID('TestSymmetricKey'), FirstName),

EncryptByKey(Key_GUID('TestSymmetricKey'), MiddleName),

EncryptByKey(Key_GUID('TestSymmetricKey'), LastName)

FROM Person.Contact

WHERE ContactID <= 100;

-- DecryptByKey demonstration decrypts the previously encrypted data

UPDATE Person.#Temp

SET FirstName = DecryptByKey(eFirstName),

MiddleName = DecryptByKey(eMiddleName),

LastName = DecryptByKey(eLastName);

-- View the results

SELECT *

FROM Person.#Temp;

-- Clean up work: drop temp table, symmetric key, test certificate and master key

DROP TABLE Person.#Temp;

CLOSE SYMMETRIC KEY TestSymmetricKey;

DROP SYMMETRIC KEY TestSymmetricKey;

DROP CERTIFICATE TestCertificate;

DROP MASTER KEY;

4.结论

SQL Server内置了用来加密敏感数据的密钥、证书等函数。使用这个功能可以极大的增加数据库和应用的安全性