MOV EAX,[924E0C]

PUSH 80104DF6 //怪物ID号狂暴甲狮王

MOV ECX,[EAX+20]

ADD ECX,0EC

CALL 005830D0

/////////////////////////////////////////////////////////////////////////////////

bp send,回到游戏里点1个怪物,OD断下来,复制 返回到 elementc.{如果有TAB功能的用快捷键选怪}

072AFD44 005869B2 返回到 elementc.005869B2 来自 elementc.0058E8A0[模块-WS2_32]

072AFD58 00588B1F 返回到 elementc.00588B1F 来自 elementc.00586980[模块-WS2_32]

072AFD94 005A6A8E 返回到 elementc.005A6A8E 来自 elementc.00588A70

072AFDA4 00583121 返回到 elementc.00583121 来自 elementc.005A6A60

072AFDC0 00457916 返回到 elementc.00457916 来自 elementc.005830D0//////

072AFE18 00748CBF 返回到 elementc.00748CBF 来自 elementc.00782956

072AFE44 0044B3CE 返回到 elementc.0044B3CE 来自 elementc.00457500

072AFE50 005702D9 返回到 elementc.005702D9

072AFE5C 00568F4F 返回到 elementc.00568F4F

072AFEB0 00431582 返回到 elementc.00431582 来自 elementc.00568ED0

072AFEDC 00402B08 返回到 elementc.00402B08

072AFEE0 00430C29 返回到 elementc.00430C29 来自 elementc.004314F0

072AFF10 00586A06 返回到 elementc.00586A06 来自 elementc.00582C50

072AFF24 0042BF76 返回到 elementc.0042BF76 来自 elementc.00430BA0

072AFF4C 0042BD9C 返回到 elementc.0042BD9C 来自 elementc.0042BE70

072AFF5C 0043B595 返回到 elementc.0043B595 来自 elementc.0042BD50

前2个地址一定不是,从头开始看特征,ctrl+F9,从第3个返回的地址开始试,

通常第4个第5个就是

00457916

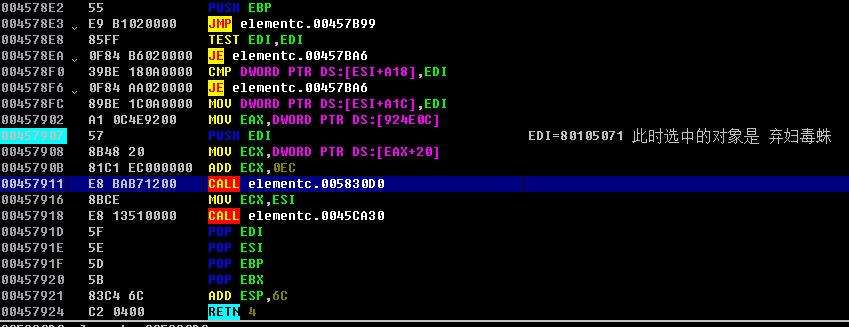

00457902 A1 0C4E9200 MOV EAX,DWORD PTR DS:[924E0C]

00457907 57 PUSH EDI ; EDI=80105073

00457908 8B48 20 MOV ECX,DWORD PTR DS:[EAX+20]

0045790B 81C1 EC000000 ADD ECX,0EC

00457911 E8 BAB71200 CALL elementc.005830D0

给edi这个参数处下个断点

用codeInject 测试找到的CALL是否正确

//写法1

MOV EAX,DWORD PTR DS:[924E0C]

PUSH 80105073 // edi弃妇毒蛛ID=80105073

MOV ECX,DWORD PTR DS:[EAX+20]

ADD ECX,0EC

CALL 005830D0

//写法2

MOV EAX,[924E0C]

PUSH 80105073// edi弃妇毒蛛ID=80105073

MOV ECX,[EAX+20]

ADD ECX,0EC

CALL 005830D0

{

选中,怪物,NPC,玩家,自己 ok

取消选中 CALL 005A7320

提示上面的 ESI+A18 是选中的目标ID号

}