《网络攻防实践》第一周作业

一、黑客信息

详情见 2017-2018-2 20179205 《网络攻防实践》黑客信息及安全工具的使用

二、安全工具的使用

详情见 2017-2018-2 20179205 《网络攻防实践》黑客信息及安全工具的使用

三、视频学习

1.Kali Security 基本配置

首先按照教程讲kali安装在VMware虚拟机上,接下来按照视频所讲,完成了kali的基本配置。

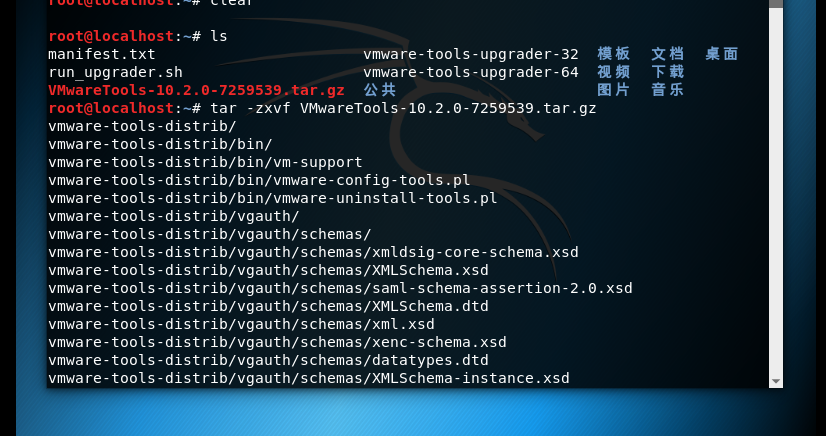

将vmtools安装包粘贴在主文件夹下,然后进行解压缩。

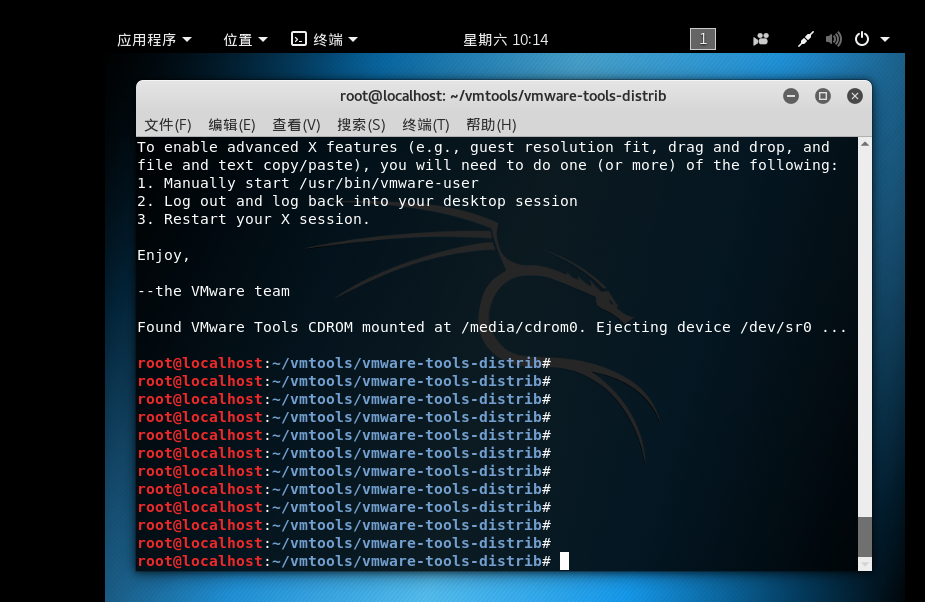

解压缩完成后,执行文件,一直回车,直至出现循环,输入no,继续回车,出现如下界面,显示安装完成。

输入reboot命令重启kali,发现vmtools已经安装好,可以进行文件的粘贴等功能。下面更新系统,安装一些常用的软件,并进行美化。

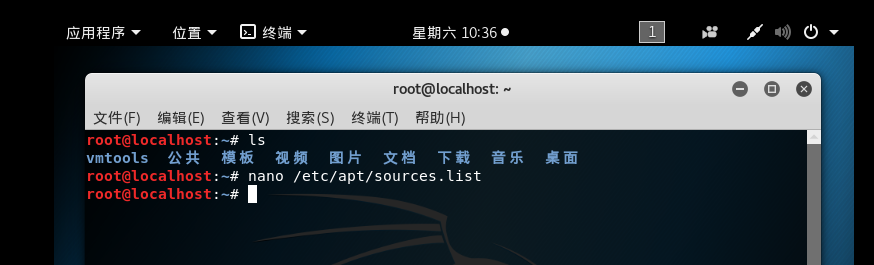

将网址进行输入, Ctrl+o 写入,Ctrl+x退出。接下来设置源,包管理器(apt),对kali进行清洁、更新、升级和发行版升级等操作分别对应命令apt-get clean && apt-get upgrade -y && apt-get dist-upgrade -y。

设置VPN

2.Kali Security安全渗透测试一般流程

我们这里将一个完整的授权安全渗透测试流程分为以下几个步骤:

一、信息收集

这是选择目标的过程,也是对目标信息进行收集整理的过程。

信息搜集过程包括但不限于目标在线主机、域名信息、邮箱地址、常用密码、网络段信息、子域名信息、指纹信息、端口信息、文件信息等。

而这一过程大多借助搜索引擎、社会工程学与基本的扫描工具实现。

只有建立在足够信息分析的基础上,渗透测试工作才能游刃有余。收集的信息越多,发现漏洞的几率越大。当然,对不同应用的信息收集侧重点不同:

对于web网站,你需要得到目标主机的服务器操作系统,web服务器类型,web后端语言,数据库系统等信息。

对软件应用,更多的可能是关心应用程序本身是否存在某些漏洞如缓冲区溢出。

二、漏洞分析

在收集了足够的信息之后,我们要判断目标可能会存在哪些漏洞,这里就需要搜索引擎搜索或借助通用的漏洞扫描器(如WEB漏洞扫描器WVS)来完成。

通常使用搜索引擎可以得到比较直接的信息,比如我们在第一步中知道对方站点使用WordPress搭建而成,则可通过Google搜索可能存在的插件漏洞,并针对性的进行利用测试。

有很多专业记录漏洞信息的站点如Exploit-DB,里面有很多值得我们留意的最新漏洞信息。我们也可利用其进行针对性的漏洞扫描。此时专门的漏洞扫描工具比通用工具来得更实际和高效。

三、漏洞信息

得到漏洞信息后,基本都可以找到对应的攻击方法。Kali Linux中也提供了很对现成的工具,来帮助我们顺利的攻击目标。

这一步包含两个方面:一是对现有的漏洞进行利用,得到一定权限,二是提升自己的权限,简称提权。

要注意,这个过程中要明确自己的目的,渗透测试和以破坏为目的的黑客行为是有区别的,渗透测试的目的是证明漏洞的存在,而不是搞破坏。

对于攻击行为,还包含一个重要的内容,就是如何隐蔽攻击行为或消除攻击日志。让对方很难通过反追踪技术查找到攻击者。

四、权限维持

权限维持,是指我们成功攻破一个系统后,继续保持对系统权限的控制,俗称留后门。通常会通过创建高权限隐蔽账户或者安装后门程序实现。

五、文档编辑

渗透测试最终需要将得到的信息、漏洞等归档化,这样会形成知识的积累。当然如果你即将成为专业的渗透测试工程师或者项目为渗透测试,那么标准化文档更是必不可少的。工具集中的keepnote是很好的编辑文档的工具。

六、其他相关项

在Kali Linux分类目录中,以上没有提及无线攻击、密码攻击、嗅探攻击、逆向工程、数字取证几个目录,多也是为整个渗透测试流程填砖。

一如从无线网络渗透测试公司内网,则需要无线攻击审计部分;获取到加密的密码哈希密文,则需要密码攻击模块进行破解,内网下的渗透测试,可能需要嗅探攻击加以辅助,面逆向工程工具集在二进制漏洞挖掘过程中尤为重要;数字取证模块为数字取证与审计专业对渗透事件作出响应时所需要。

了解、熟悉掌握Kali Linux各个模块的操作,配合使用,会使渗透过程更规范、轻松。

3.Kali security信息收集之Google Hack

一、通过互联网网站搜集信息

子域名信息:域名、操作系统版本等信息。

Shodan大数据搜索、同IP网站反查、IP信息扫描、网站指纹信息、WHOIS查询。

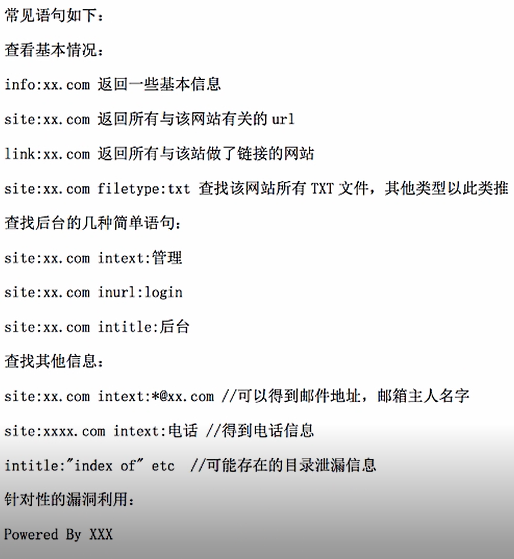

二、常见Google Hack语句温习

三、社交搜索工具 Cree.py

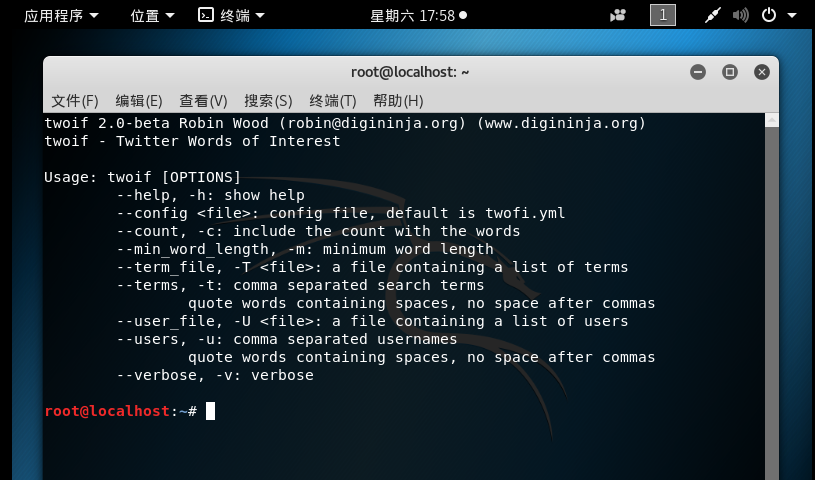

twofi

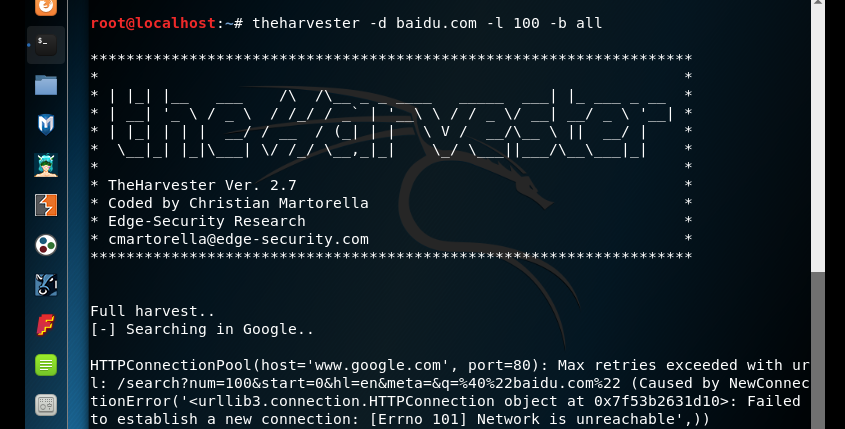

四、theHarvester信息搜集工具

theHarvester是一个“社会工程学工具”,通过Google Hack的思路,它通过搜索引擎,PGP服务器以及SHODAN数据库收集用户的email、子域名、主机、雇员名、开放端口和banner等信息。

类似的工具还有metagoofil

五、Recon-NG信息搜集工具

模块:侦察、发现、汇报。打开一个终端,输入recon-ng, 输入show modules查看模块

4.Kali-信息搜集之目标获取

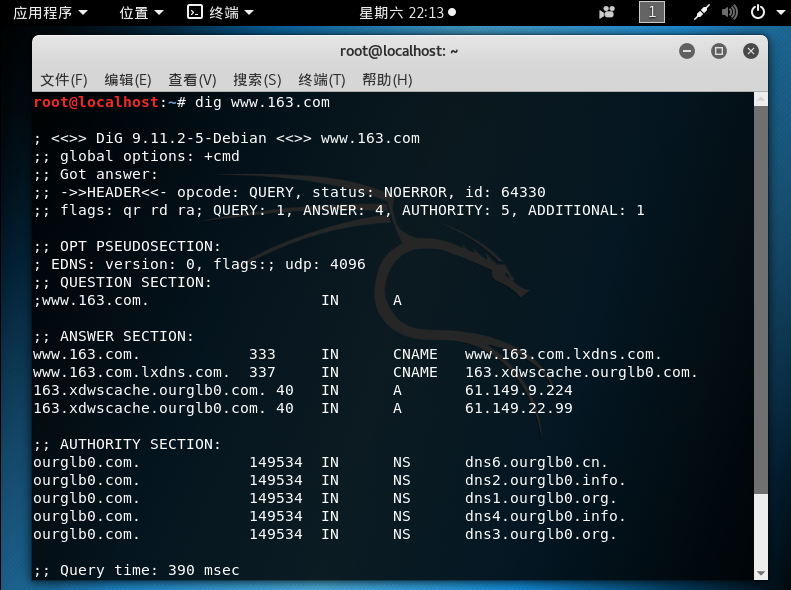

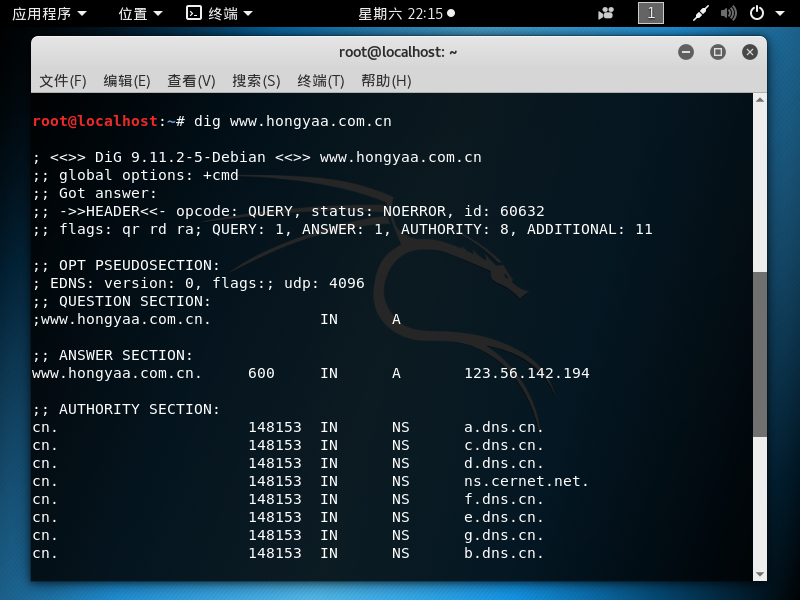

一、使用Dig进行域名解析

dig 是Linux中的域名解析工具,使用也很方便,不用像nslookup总是set不停。

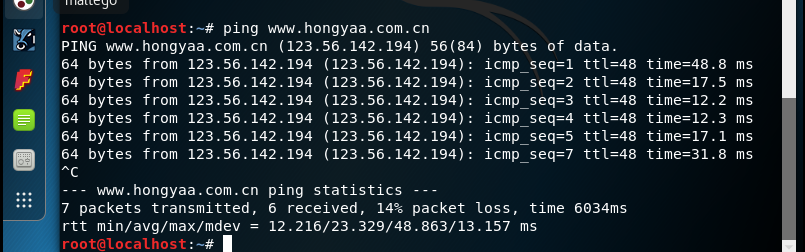

DNS请求与ping的结果一致:

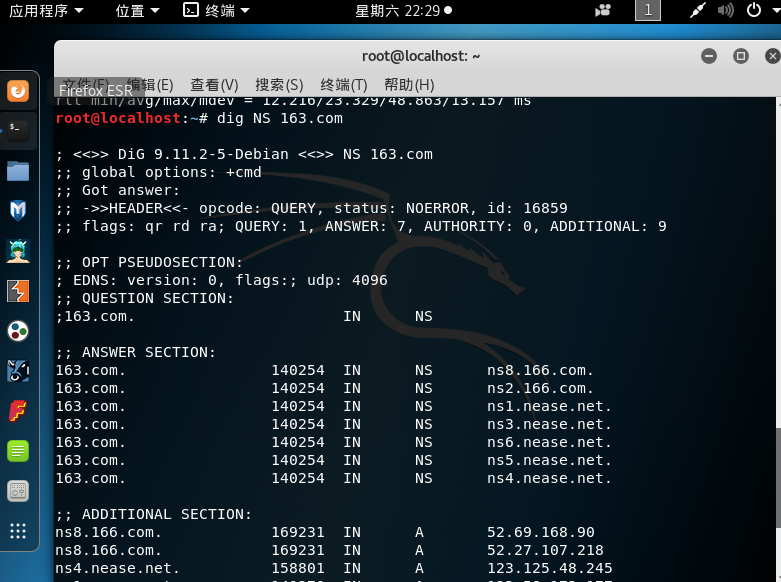

二、使用Dig进行域传送漏洞测试

首先通过Dig命令获取目标域名使用的DNS服务器:

选择一台进行测试:

显示传送失败,说明没有漏洞。

三、DNS分析工具

fierce

首先请求用到的DNS服务器,然后尝试有没有域传送漏洞,测试完后无漏洞,然后开始暴力枚举。

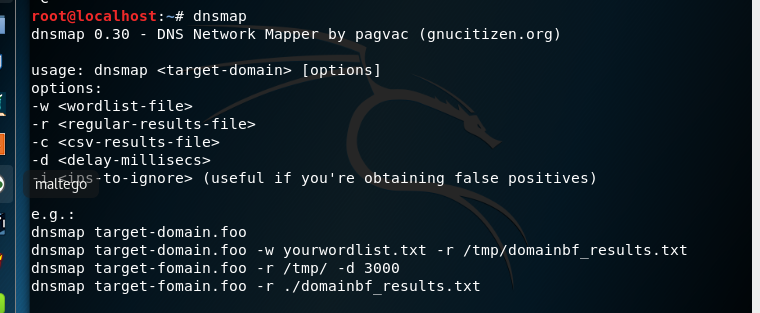

dnsmap

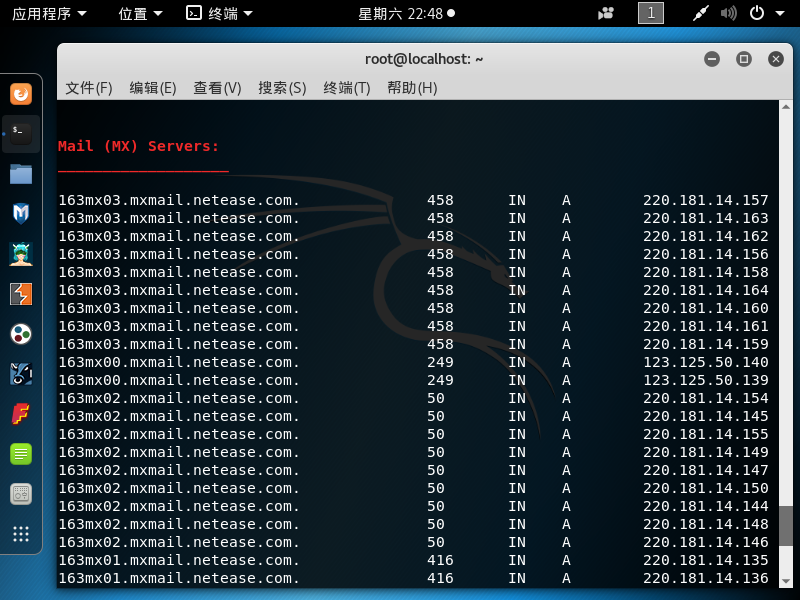

dnsmap 163.com直接开始扫描:

工具:dnsenum

工具功能并无不同,但dnsenum速度最快,且分类明显,亦可指定字典进行枚举,推荐使用。

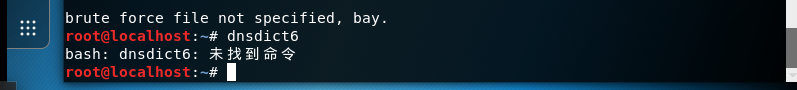

dnsdict6

可以一点点枚举把即时的状态显示出来,工作即简单的枚举二级域名并指向它的IP地址。

四、教材学习

第一章 网络攻防技术概述

本章首先通过黛蛇蠕虫应急响应事件,学习了一个典型的案例,建立了对网络攻防技术的初始印象;然后学习了网络攻防技术领域的掌控者--黑客道的发展史。现阶段的黑客分为真正的黑客hacker(白帽子)和cracker骇客(黑帽子)即为恶意攻击者两种;同时也提到了网络攻防技术框架以及涉及到的物理攻击和社会工程学。

第二章 网络攻防实验环境

本章主要介绍了讲解虚拟化网络攻防实验环境的介绍及配置情况,给出了靶机,攻击机,攻击检测、分析与防御平台,网络连接等概念,并引出第三代蜜网技术。

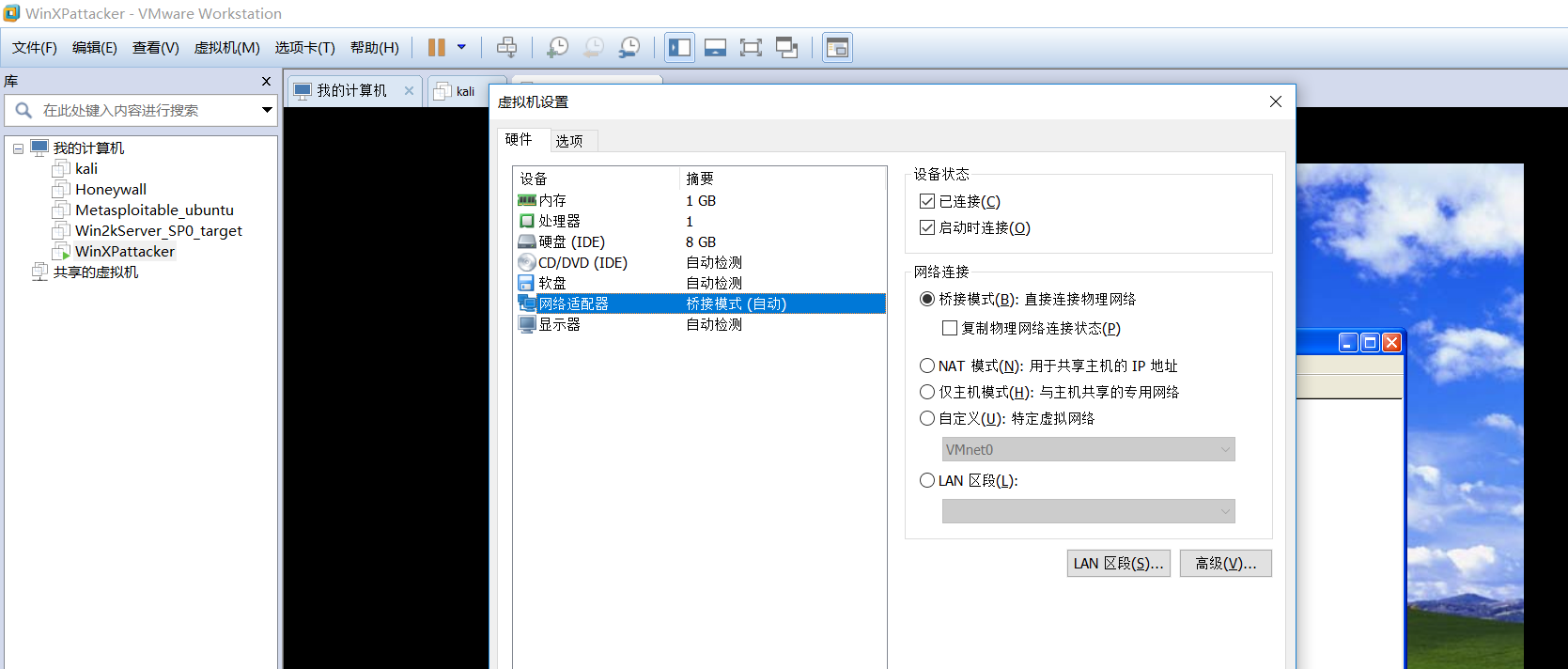

教材实践(配置虚拟机)

这里以WinXPattacker为例(其他攻击机靶机的虚拟机配置类似)将虚拟机的配置全部改为桥接模式:

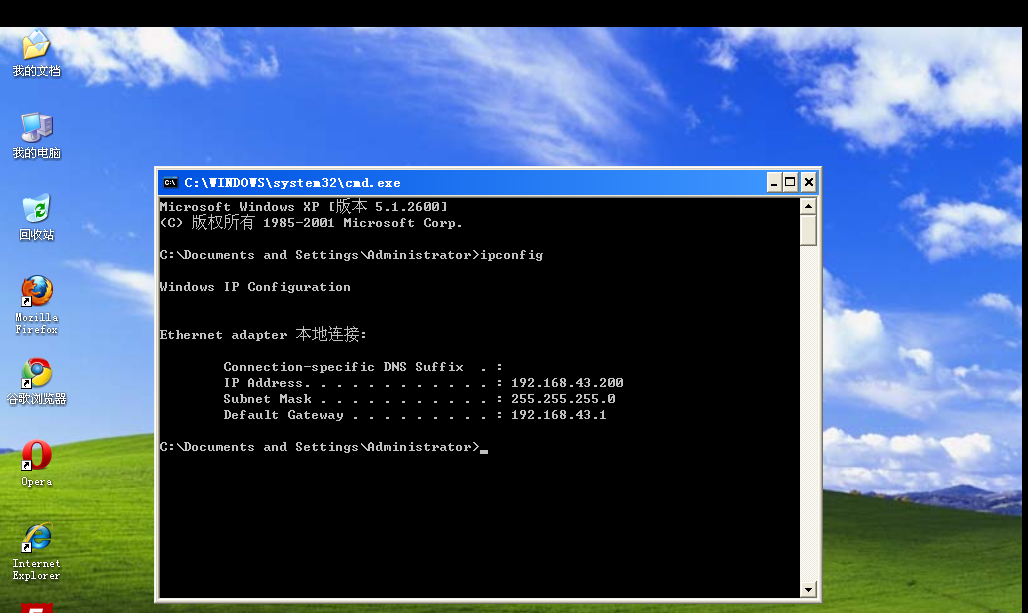

查看攻击机虚拟机的ip:

五、未解决的问题

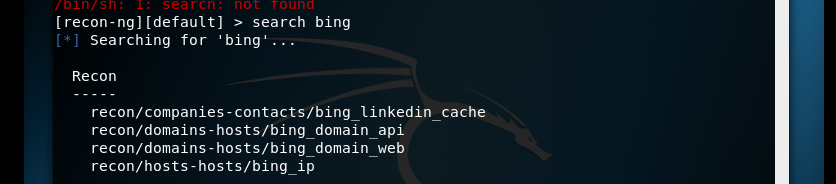

1、使用recon-ng信息搜集工具,不知道为什么查询不到百度模块信息?

视频中同样也提及必应,所以我就换做查询必应模块,发现可以查询。不知道百度为什么不可以。

选择其中的一个模块,进行配置,比如更改source为 163.com,接下来只要run 即可爬到和163.com有关的信息。

2.工具dnsdict6,不知道为何找不到命令