破解某快报app加密参数

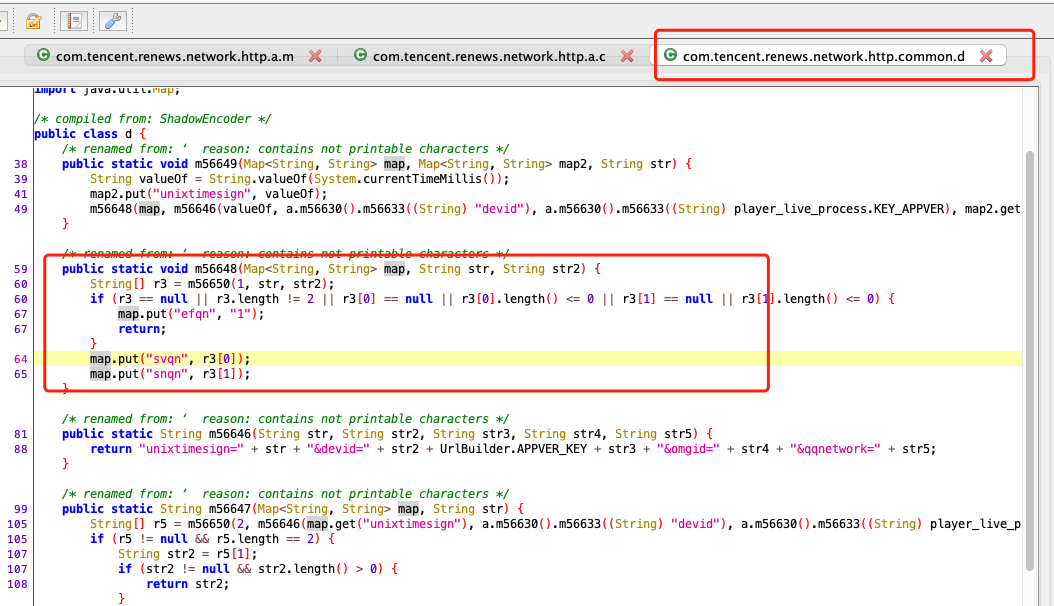

观察得知sngn为加密参数

jadx反编译,搜索sngn。发现有很多,

此时一个个的hook,调试,发现很不方便

这时候用objection精准定位

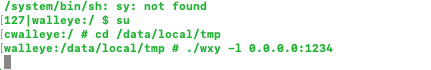

启动frida时,修改端口启动,避免检测

我们用wifi adb connect 连接手机

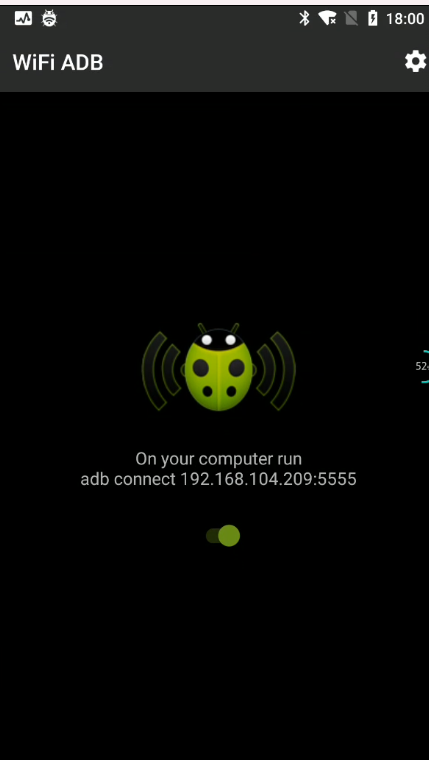

手机端安装wifi adb

然后我们adb connect 192.168.104.209:5555

完成以后我们adb shell看看是否成功

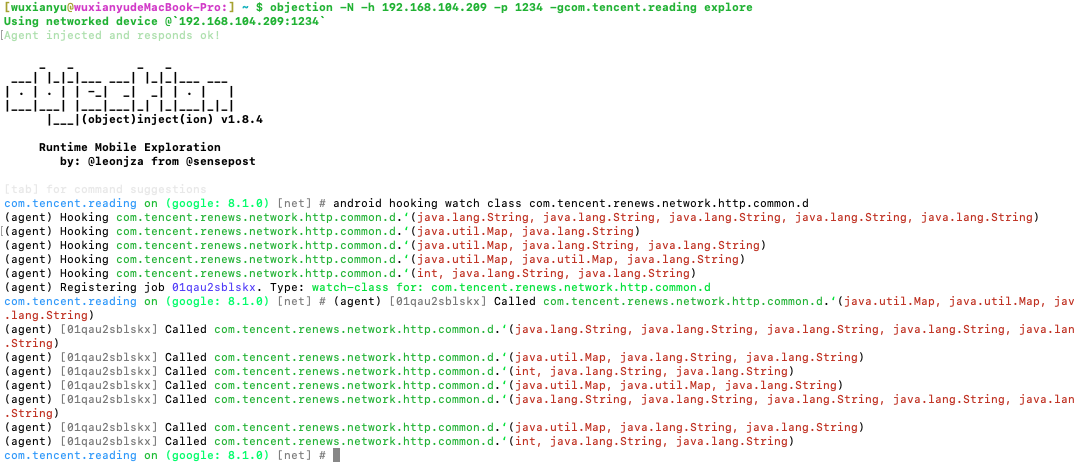

成功以后我们使用objection 来hook这个app

objection -N -h 192.168.104.209 -p 1234 -g com.tencent.reading explore

(

或者。不指定端口objection -h 192.168.0.102 -g com.lce2195c61.f02fb0e370 explore

)

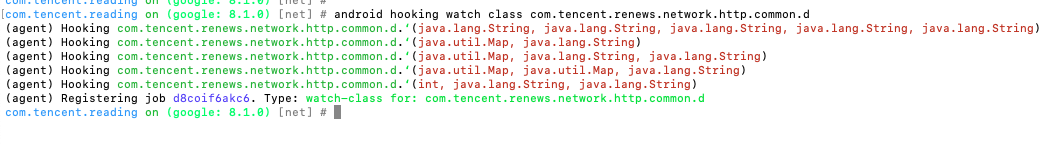

现在我们使用objection-hooking方法去hook我们想要hook的类,当他们调用时,会有响应的堆栈打印出来‘

比如我们想要hook com.tencent.renews.network.http.common.d这个类,来确认下这个类里面的方法是否有被调用

方法 android hooking watch class com.tencent.renews.network.http.common.d

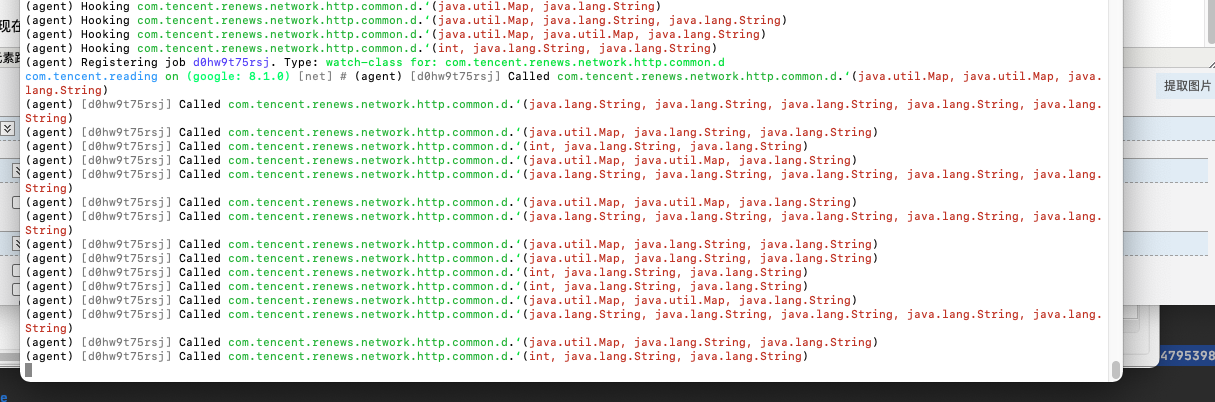

现在我们滑动手机app,来触发网络请求,看看方法的调用是否被触动

发现确实是被触发的,现在我们就可以大致定位这个sngn的值应该是从这几个类产生的