bind域名服务

BIND(Berkeley Internet Name Domain,伯克利因特网名称域)服务是全球范围内使用最广泛、最安全可靠且高效的域名解析服务程序。

域名解析服务(DNS)

域名系统(Domain Name System,DNS),是一项用于管理和解析域名与IP地址对应关系的技术。

域名有正向解析(将域名解析为IP地址)和反向解析(将IP地址解析为域名)。

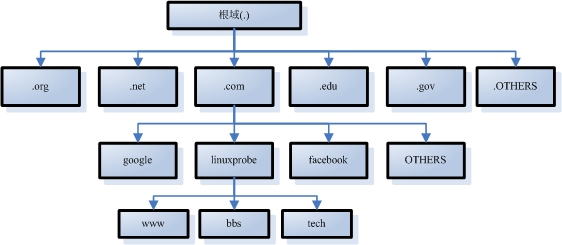

DNS域名解析服务采用的是目录树层次结构,如图所示。

常见的域名后缀有.com(商业组织)、.org(非营利组织)、.gov(政府部门)、.net(网络服务商)、.edu(教育机构)、.pub(公共大众)、.cn(中国国家顶级域名)等。

域名服务器分为主服务器、从服务器、缓存服务器三种。

主服务器:具有唯一性,负责维护该区域内的域名与IP地址之间的对应关系。

从服务器:从主服务器中获得域名与IP地址的对应关系并进行维护,以防主服务器宕机等情况。

缓存服务器:一般部署在企业内网的网关位置,用于加速用户的域名查询请求。

域名查询有递归和迭代两种查询方式

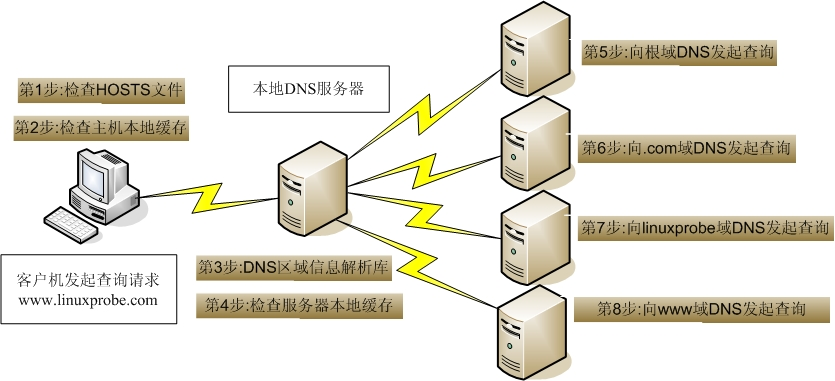

递归查询,是指DNS服务器在收到用户发起的请求时,必须向用户返回一个准确的查询结果。如果DNS服务器本地没有存储与之对应的信息,则该服务器需要询问其他服务器,并将返回的查询结果提交给用户。

迭代查询则是指,DNS服务器在收到用户发起的请求时,并不直接回复查询结果,而是告诉另一台DNS服务器的地址,用户再向这台DNS服务器提交请求,这样依次反复,直到返回查询结果。

向DNS服务器发起域名查询请求的流程

安装bind服务

建议大家在生产环境中安装部署bind服务程序时加上chroot(俗称牢笼机制)扩展包,以便有效地限制bind服务程序仅能对自身的配置文件进行操作,以确保整个服务器的安全。

[root@linuxprobe ~]# yum install bind-chroot

配置bind服务

bind服务的主要配置文件有主配置文件、区域配置文件、数据配置文件目录。在Linux系统中,bind服务程序的名称为named。

主配置文件(/etc/named.conf):用来定义bind服务程序的运行。

区域配置文件(/etc/named.rfc1912.zones):用来保存域名和IP地址对应关系的所在位置。

数据配置文件目录(/var/named): 用来保存域名和IP地址真实对应关系的数据配置文件。

[root@linuxprobe ~]# vim /etc/named.conf

1 //

2 // named.conf

3 //

4 // Provided by Red Hat bind package to configure the ISC BIND named(8) DNS

5 // server as a caching only nameserver (as a localhost DNS resolver only).

6 //

7 // See /usr/share/doc/bind*/sample/ for example named configuration files.

8 //

9

10 options {

11 listen-on port 53 { any; }; //any表示本服务器上的所有IP地址均可提供DNS域名解析服务

12 listen-on-v6 port 53 { ::1; };

13 directory "/var/named";

14 dump-file "/var/named/data/cache_dump.db";

15 statistics-file "/var/named/data/named_stats.txt";

16 memstatistics-file "/var/named/data/named_mem_stats.txt";

17 secroots-file "/var/named/data/named.secroots";

18 recursing-file "/var/named/data/named.recursing";

19 allow-query { any; }; //any表示允许所有人对本服务器发送DNS查询请求

20

21 /*

22 - If you are building an AUTHORITATIVE DNS server, do NOT enable recursion.

23 - If you are building a RECURSIVE (caching) DNS server, you need to enable

24 recursion.

25 - If your recursive DNS server has a public IP address, you MUST enable access

26 control to limit queries to your legitimate users. Failing to do so will

27 cause your server to become part of large scale DNS amplification

28 attacks. Implementing BCP38 within your network would greatly

29 reduce such attack surface

30 */

31 recursion yes;

32

33 dnssec-enable yes;

34 dnssec-validation yes;

35

36 managed-keys-directory "/var/named/dynamic";

37

38 pid-file "/run/named/named.pid";

39 session-keyfile "/run/named/session.key";

40

41 /* https://fedoraproject.org/wiki/Changes/CryptoPolicy */

42 include "/etc/crypto-policies/back-ends/bind.config";

43 };

44

45 logging {

46 channel default_debug {

47 file "data/named.run";

48 severity dynamic;

49 };

50 };

51

52 zone "." IN {

53 type hint;

54 file "named.ca";

55 };

56

57 include "/etc/named.rfc1912.zones";

58 include "/etc/named.root.key";

59