IATF

四个焦点域中,本地计算环境包括服务器、客户端及其上所安装的应用程序、操作系统等;区域边界是指通过局域网相互连接、采用单一安全策略

且不考虑物理位置的本地计算设备的集合;网络和基础设施提供区域互联,包括操作域网(OAN)、城域网(MAN)、校园域网(CAN)和局域网

(LANs),涉及广泛的社会团体和本地用户;支撑性基础设施为网络、区域和计算环境的信息保障机制提供支持基础。

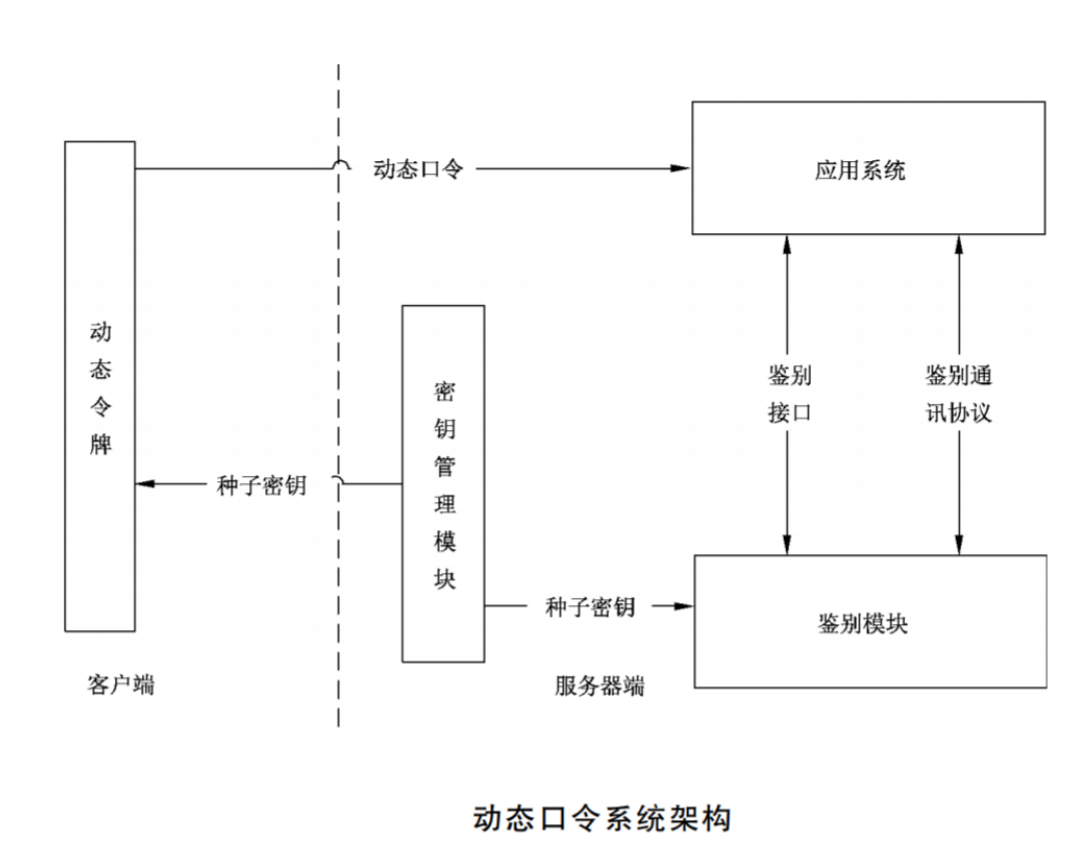

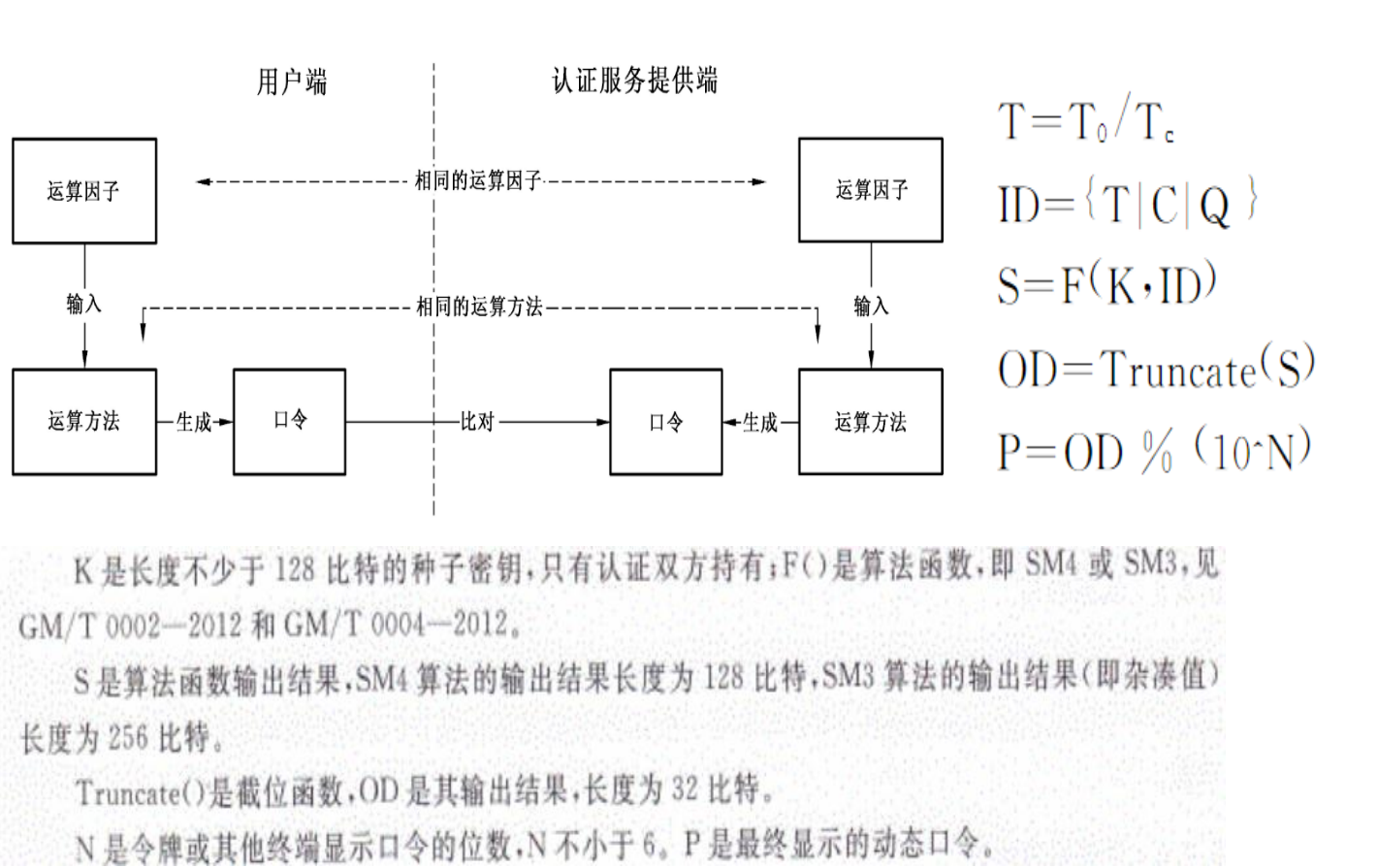

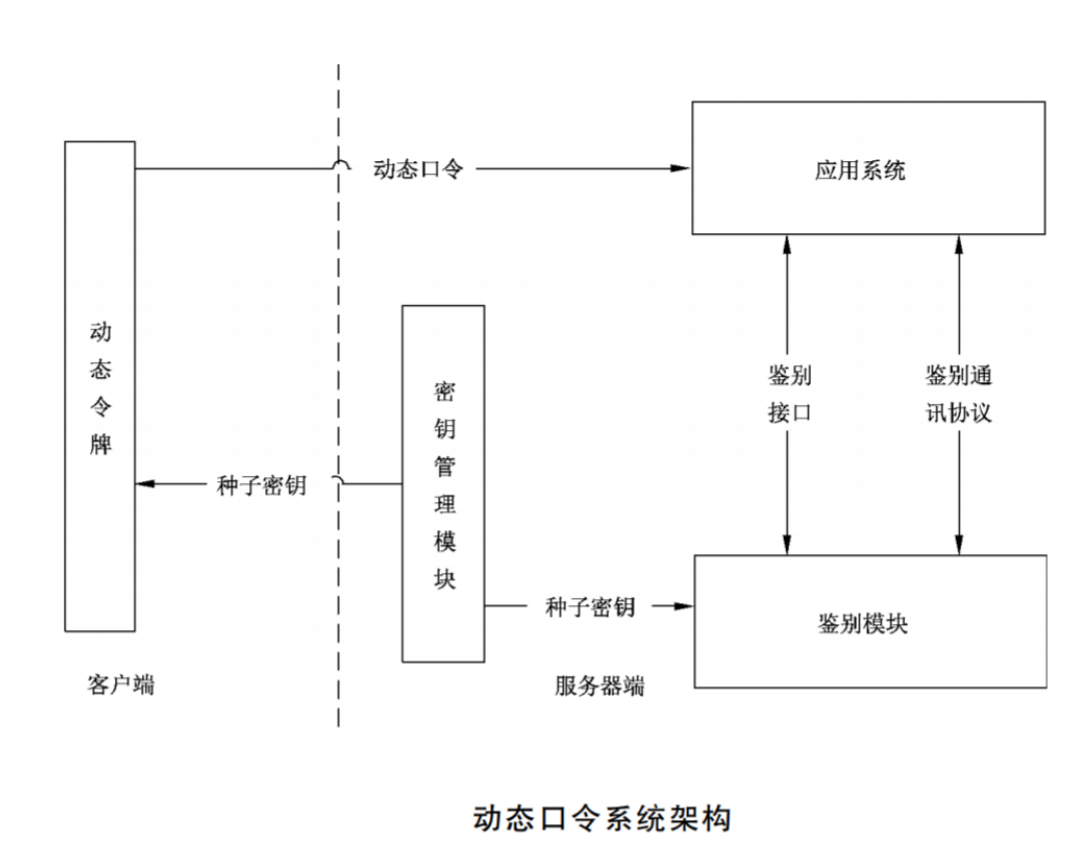

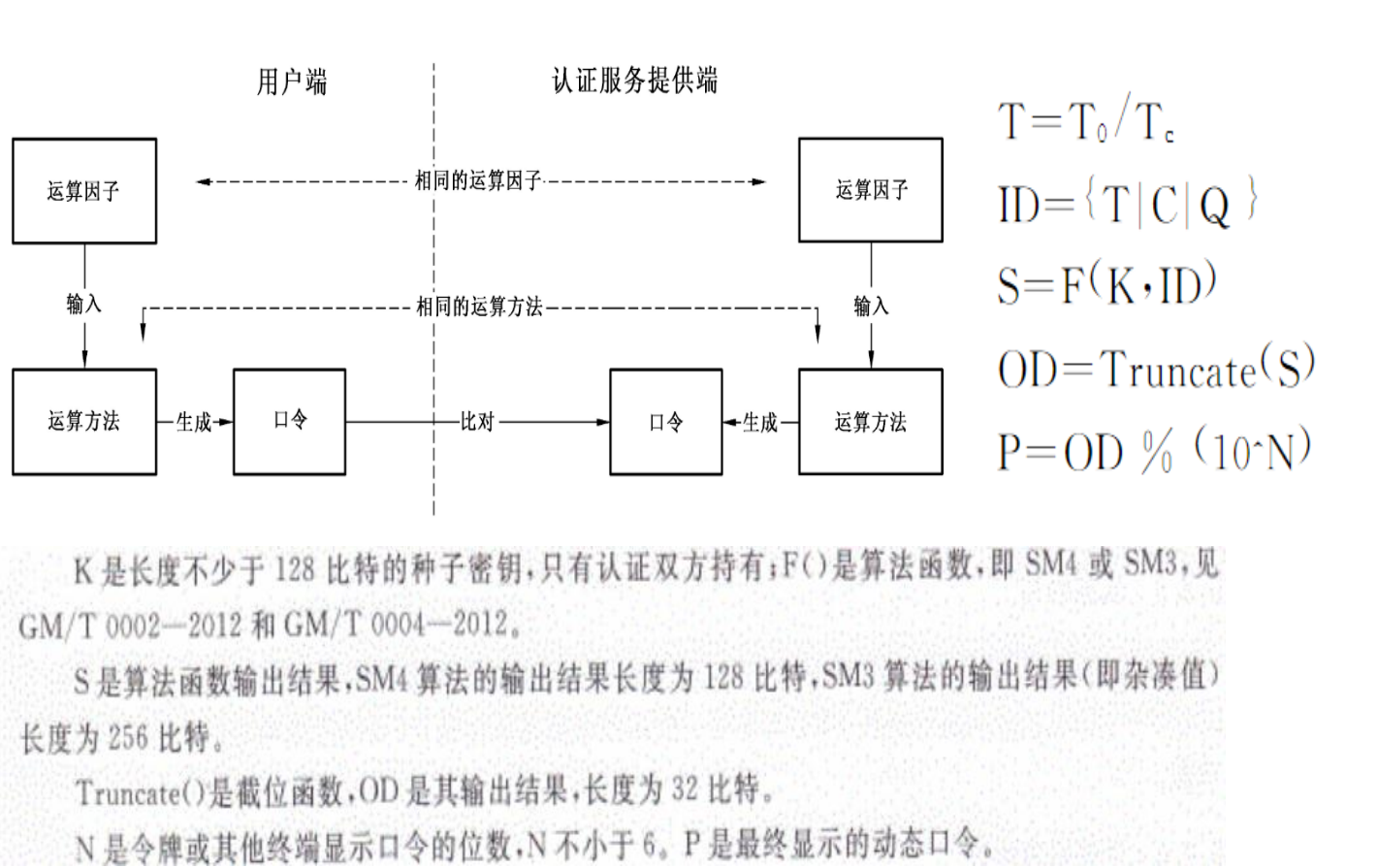

动态口令系统

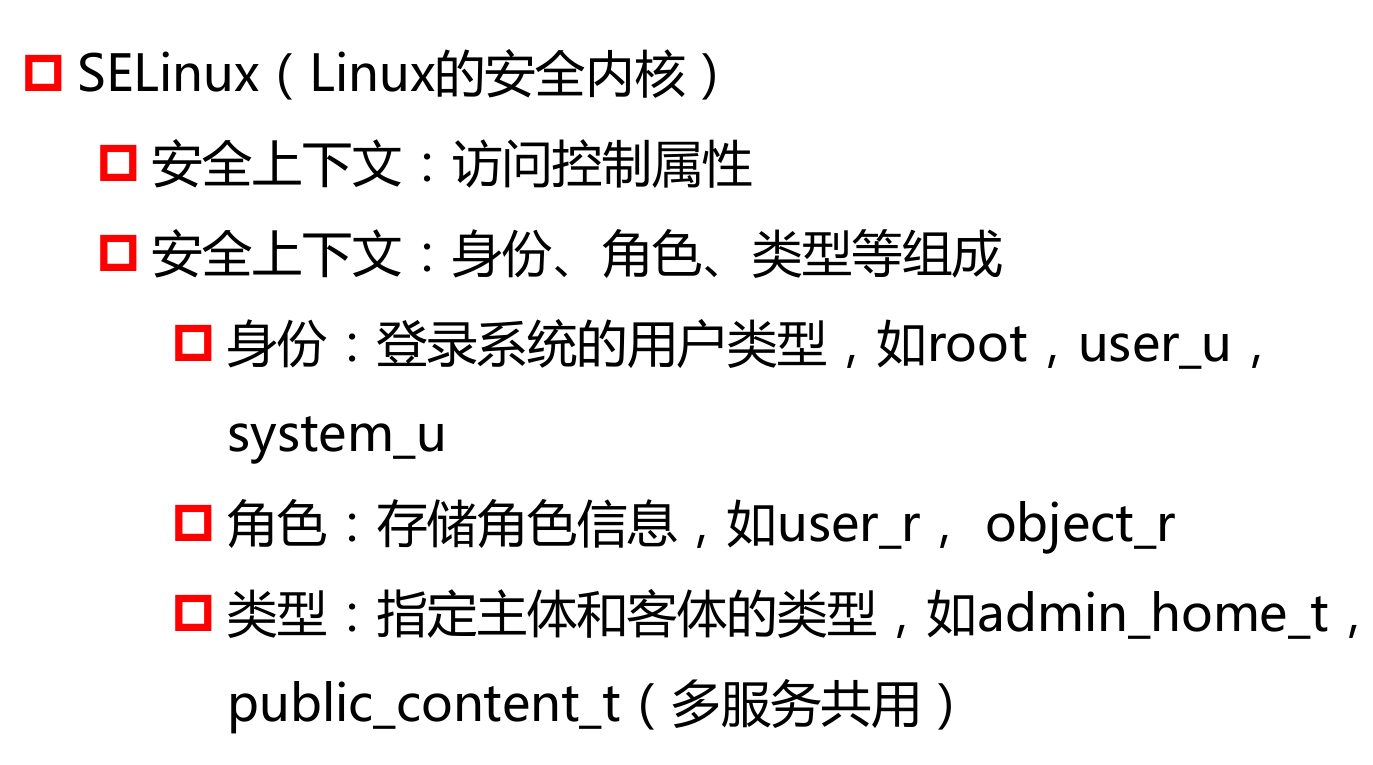

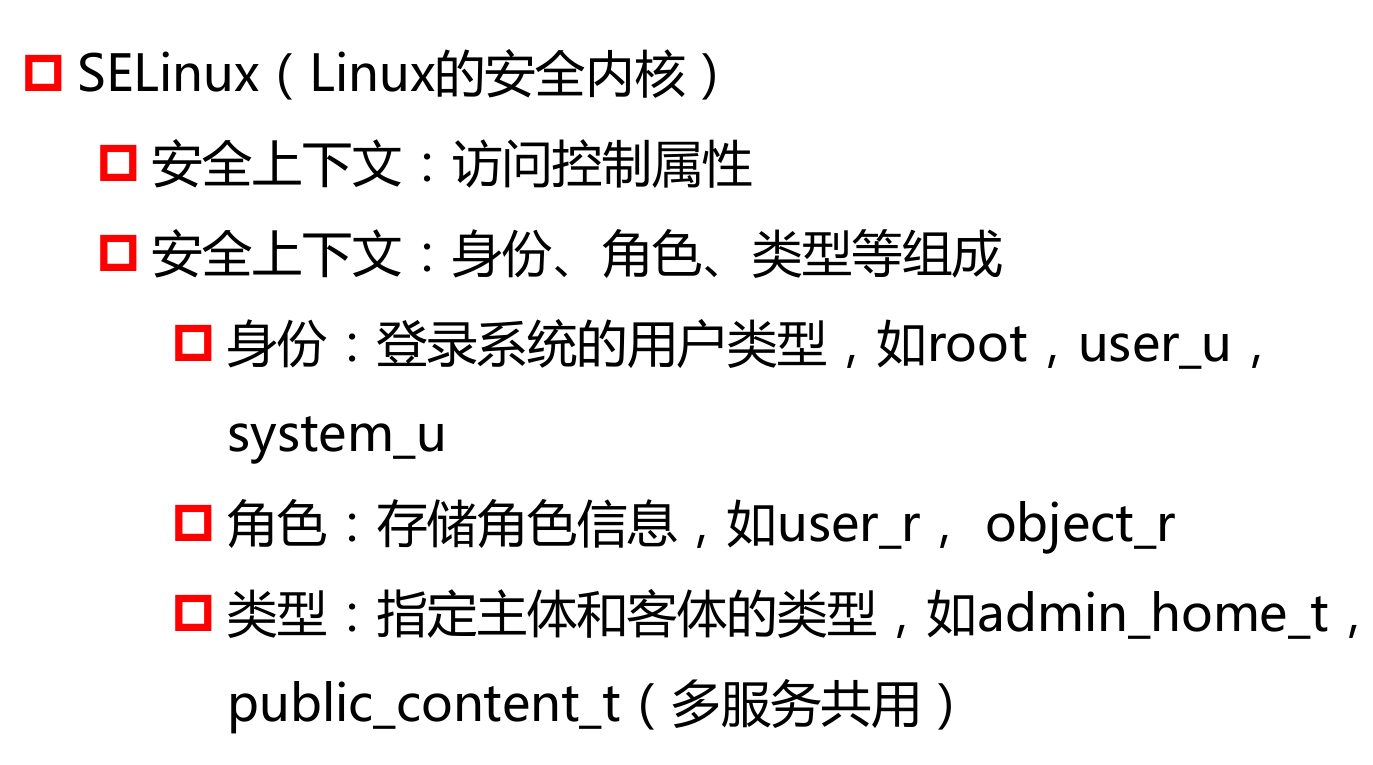

SELinux

网络防火墙

netfilter/iptables(简称为iptables)

Linux平台下的包过滤防火墙

iptables 是 Linux 防 火 墙 的 管 理 工 具 , 位 于/sbin/iptables。真正实现防火墙功能的是netfilter,它是Linux内核中实现包过滤的内部结构

iptables 根 据 规 则 处 理 经 过 数 据 包 , 如 放 行(accept)、拒绝(reject)和丢弃(drop)等

规则链:INPUT、OUTPUT、FORWARD、PREROUTING、POSTROUTING

规则链是数据包传播路径,每一条链其实就是检查清单,每一条链可以有一条或多条规则。当一个数据包到达一个链时,iptables就会从链中第1条规则开始检查,看该数据包是否满足规则所定义的条件。如果满足,系统就会根据该条规则所定义的方法处理该数据包;否则iptables将继续检

查下一条规则,如果该数据包不符合链中任何一条规则,iptables就会根据该链预先定义的默认策略来处理数据包

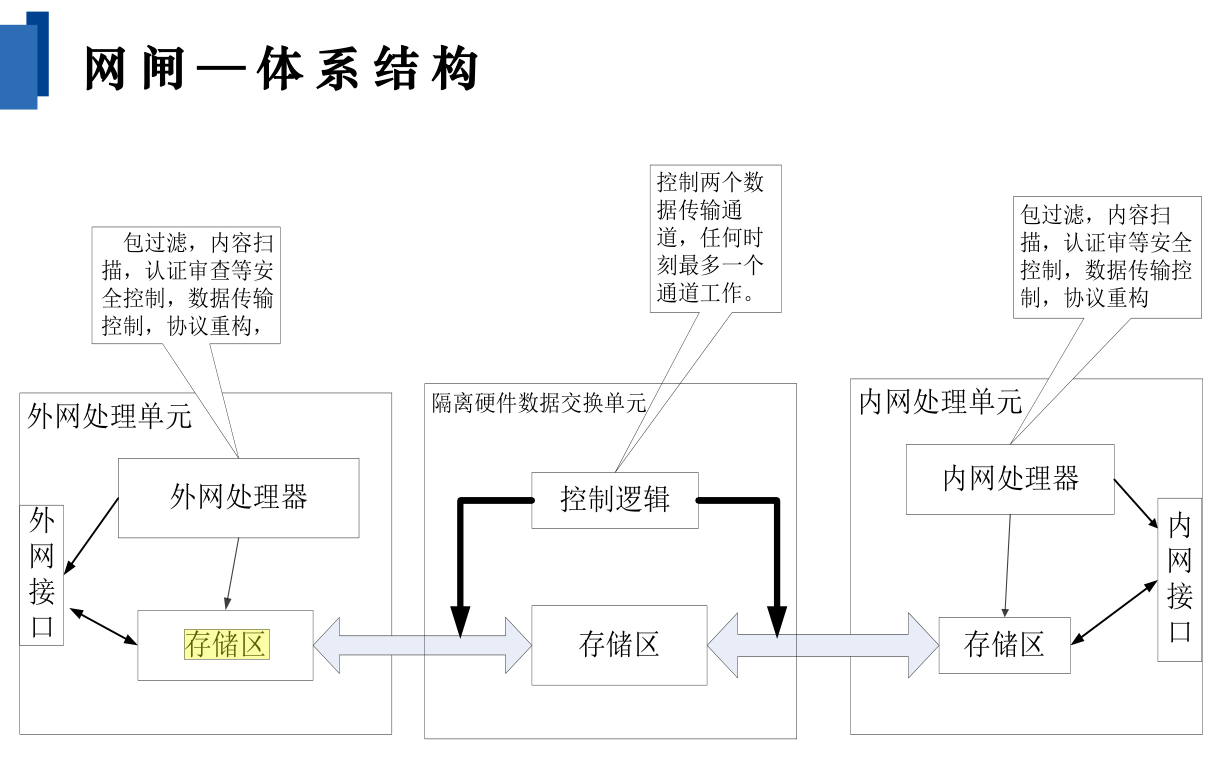

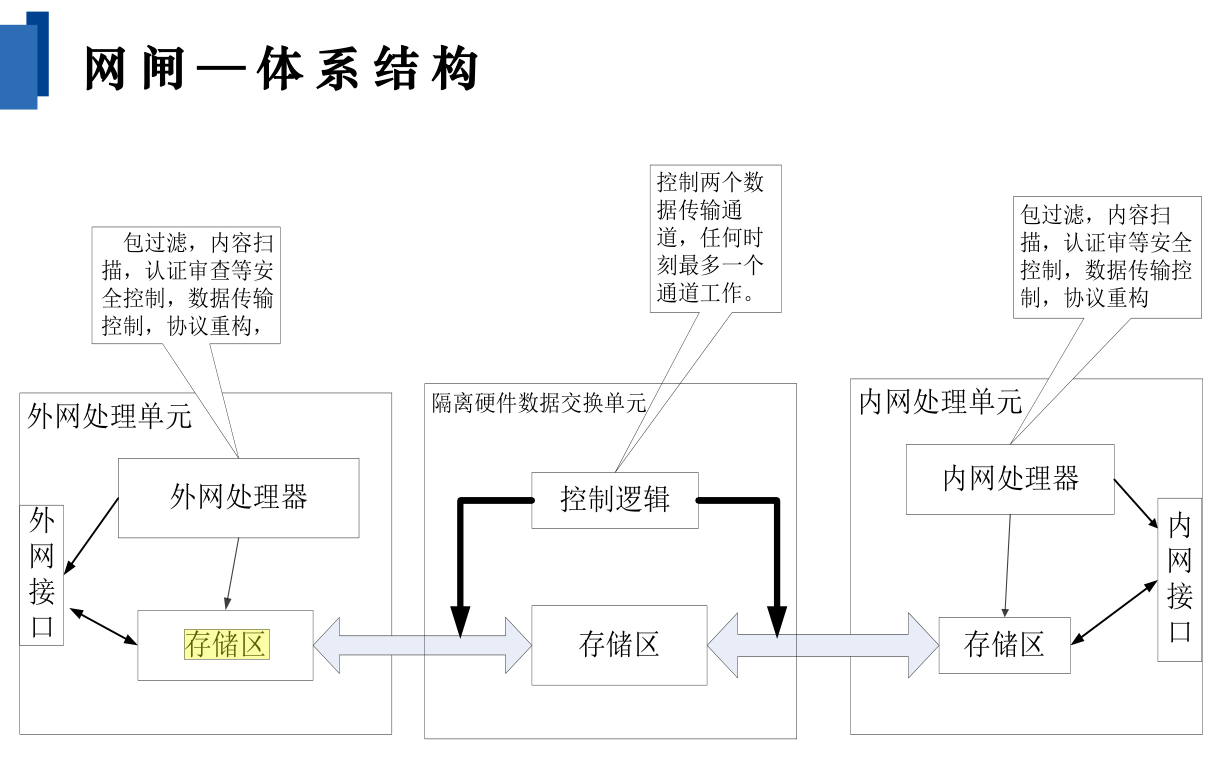

网闸

适用场景

不同涉密网络之间

同一涉密网络的不同安全域之间

与互联网物理隔离的网络与秘密级网络之间

未与涉密网络连接的网络与互联网络之间

消息认证

消息加密:用消息的完整密文作为消息的认证符;

消息编码:是针对信源消息的编码函数,使用编码抵抗针对消息的攻击。

AH

AH外出包处理

(1)使用相应的选择符(目的IP地址,端口号和传输协议)查找安全策略数据库获取策略。

(2)查找对应的SA。

SA存在的情况下,符合分组选择符的SPD将指向外出SA数据库的一个相应SA束。

如果SA还未建立,IPSec将调用IKE协商一个SA,并将其连接到SPD条目上。

(3)构造AH载荷。

产生或增加序列号,当一个新的SA建立时,序列号计数器初始化为0,以后每发一个分组,序列号加1

计算ICV,填入认证数据字段

(4)为AH载荷添加IP头转发分组到目的节点

(5)其他处理

重新计算外部IP头校验和

分段处理(可选)

分组转发:交给数据链路层发送(传输模式)或IP层路由(隧道模式)

AH进入包处理

(1)分段重组:若IP分组采用了分片处理,要等到所有分片到齐后重组

(2)查找SA:使用IP分组头中的SPI、目的IP地址以及协议号在进入的SA数据库中查找SA,如果查找失败,则抛弃该分组,并记录事件。

(3)抗重放处理:检查序列号,确定是否为重放分组。

(4)完整性检查:使用SA指定的MAC算法计算ICV,并与认证数据域中的ICV比较,如果两值不同,则抛弃分组

(5)检验策略的一致性:使用分组中的选择符进入SPD查找一条与选择符匹配的策略,检查策略是否相符

完整性校验值ICV的计算

根据SA指定的认证算法和密钥对IP分组计算出消息认证码(MAC)。

MAC的计算范围:

包括IP头标,计算前先将可变域置0,但在隧道模式下,内部IP头标的可变域不用设为0。

ICV的长度依赖于使用的MAC算法,

HMAC-MD5的ICV是128位

HMAC-SHA1的ICV是160位。如果ICV不是32的整数倍,就需要填充成32的整数倍。

SSL

SSL利用“会话状态”来表示通信双方通过握手协议协商确定一组安全参数:压缩、加密和MAC算法,以及加解密的密钥等

按照参数是否启用,会话状态分为两种:

待决状态(Pending State) :包含握手协议协商好的参数,未使用

当前操作状态(Current Operating State) :包含SSL记录协议正在使用的参数

待决状态和当前操作状态又分别可分成2种状态

读状态:表示读操作(接收)中使用的参数

写状态:表示写操作(发送)中使用的参数

待决状态转化为当前操作状态的方法:使用修改密文规约协议

修 改 密 文 规 约 协 议:20

告 警 协 议:21

网络互联性:SSL工作在TCP层,不会受NAT和防火墙的影响

客户端的维护:借助浏览器,实现客户端的自动安装和配臵

访问权限管理:解析应用层协议,进行高细粒度地访问控制

S S L V P N — W e b 接 入

实现原理:对返回Web页面中的URL进行改写,使得远程用户在公网上可以访问到私网中的URL

S S L V P N — T C P 接 入

实现原理:在远程主机上安装一个VPN客户端,以代理方式与SSLVPN网关建立SSL连接,SSL VPN网关再以代理方式与服务器端建立TCP连接

SNORT

snort规则设计:

对Telnet访问进行告警:

alert tcp !10.65.19.0/24 any->10.65.19.1/32 80

对邮件服务器的防护:

alert tcp any any->10.65.19.10/32 !25(msg:"Policy violation";)

记录ICMP数据包:

log icmp any any<->10.65.19.0/24 any

FTP服务器的防护:

alert tcp any any->10.65.19.0/24 21(content:"USER root"; msg:"FTP

root user access attempt";)

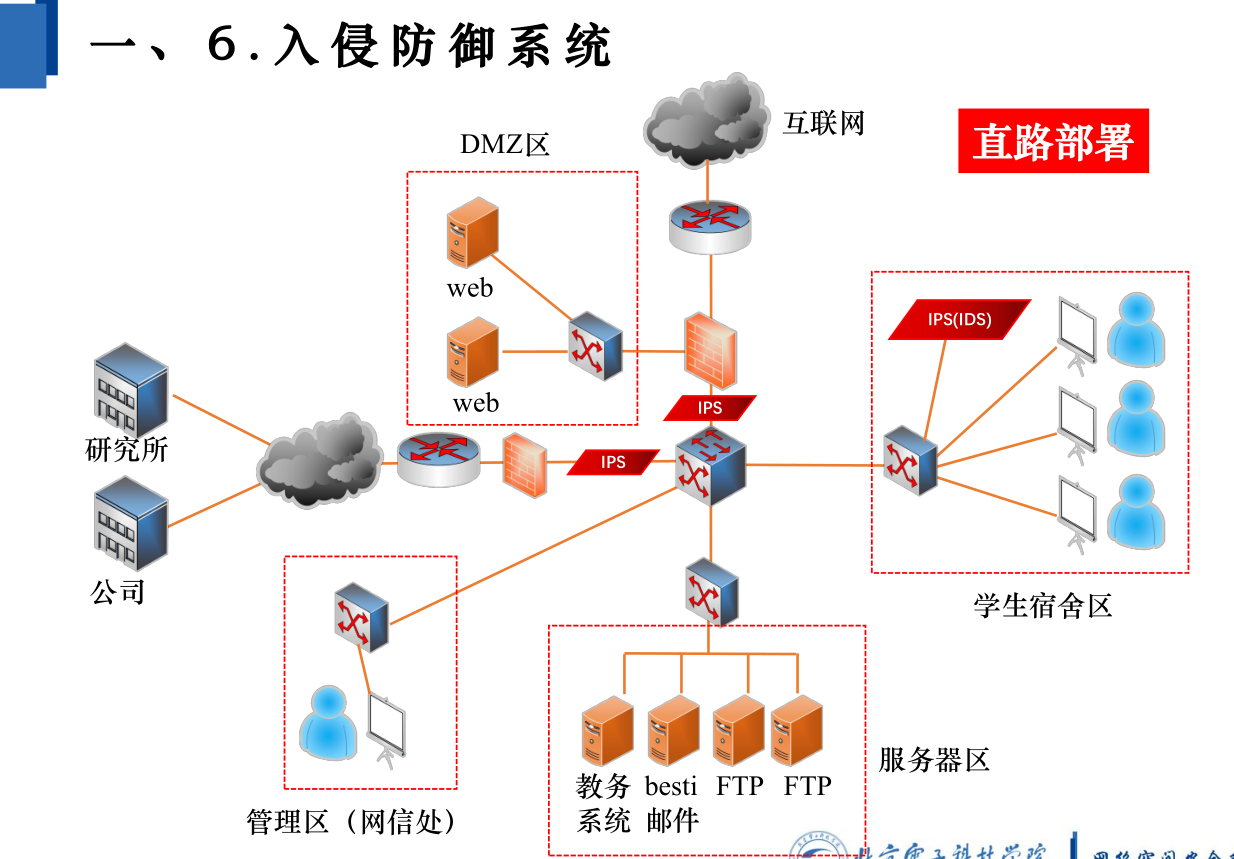

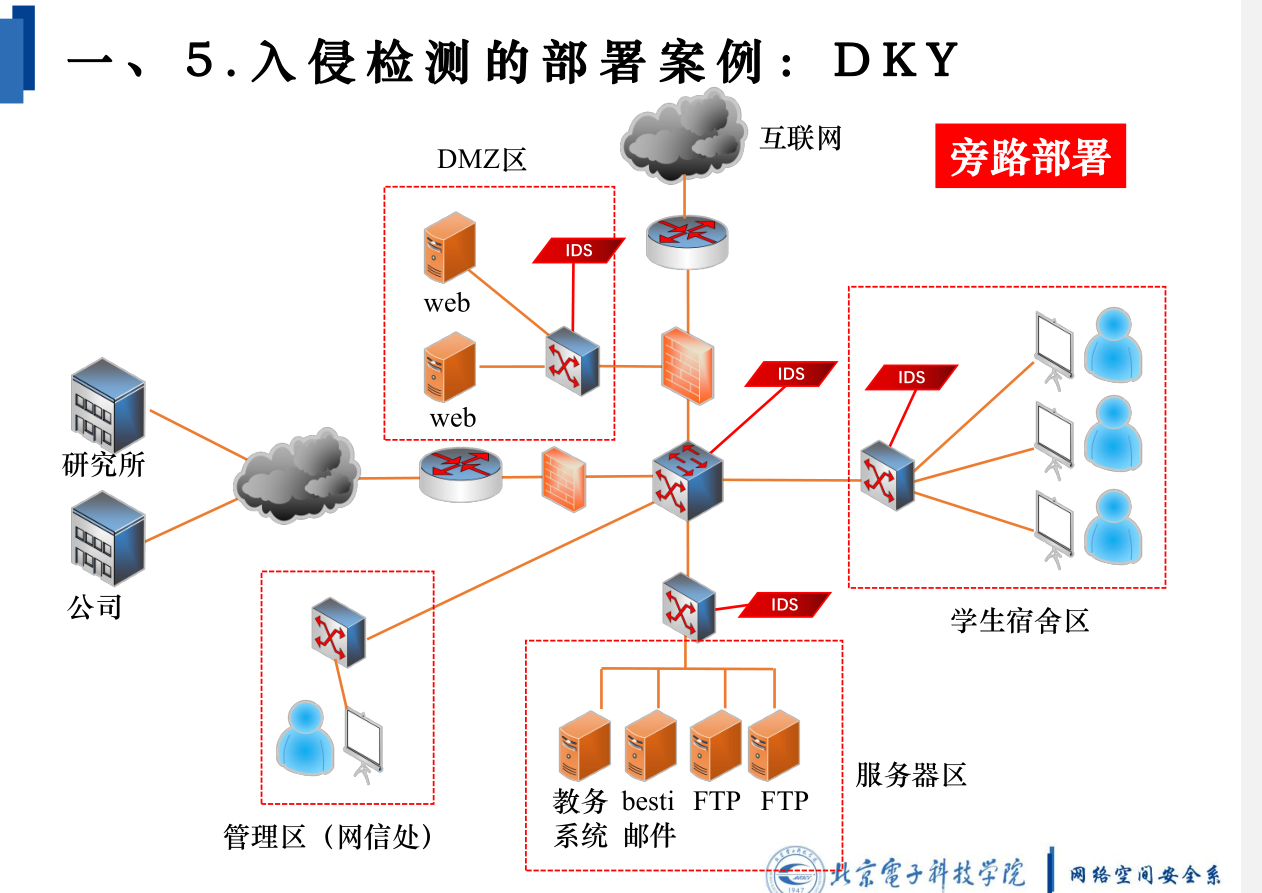

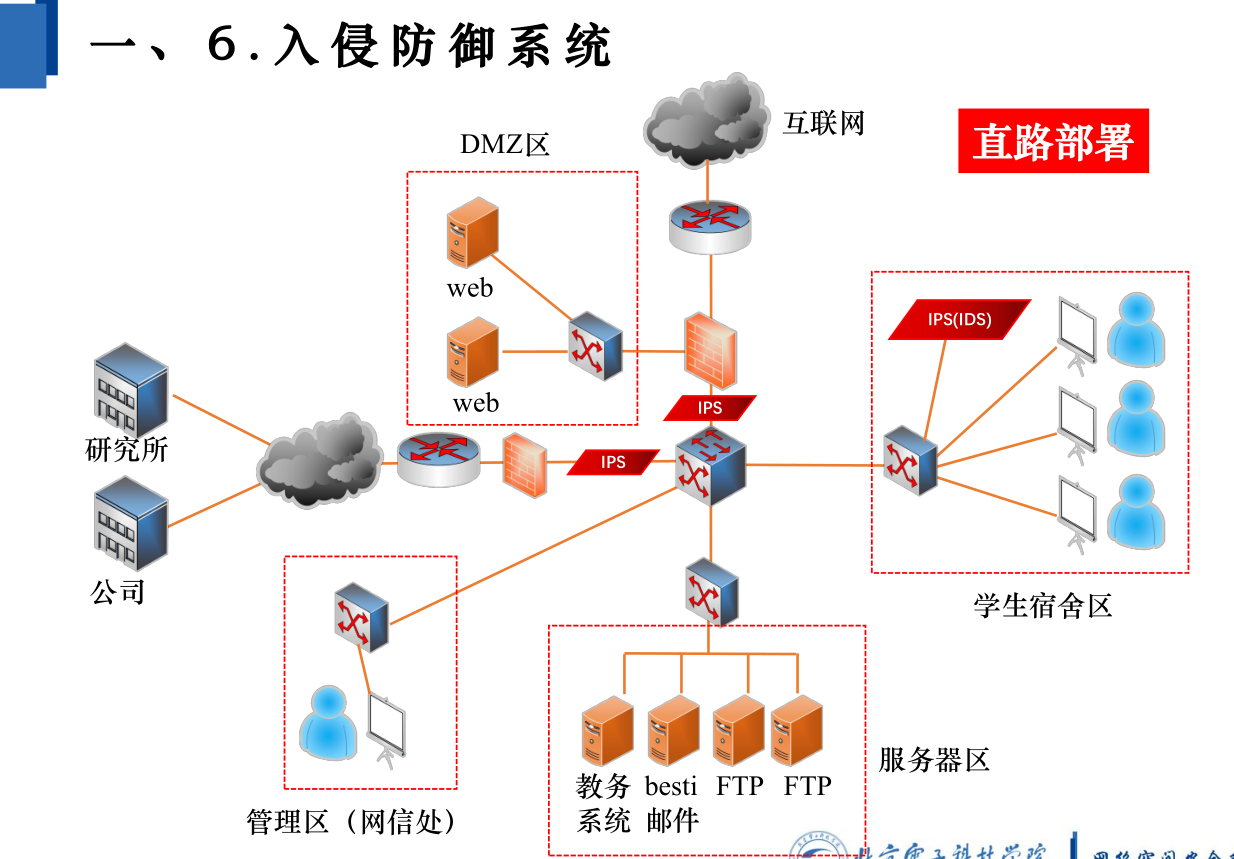

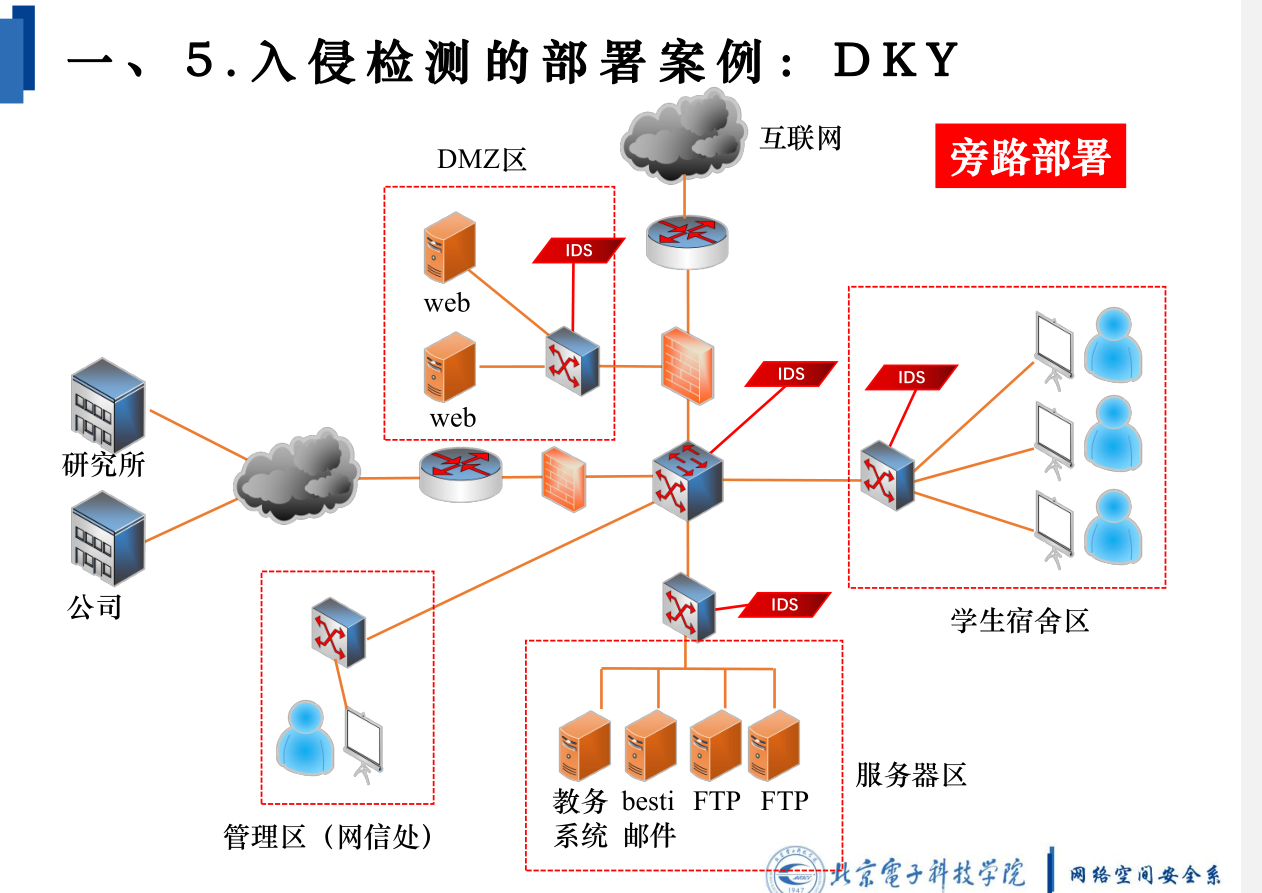

入侵防御技术提出将防火墙与入侵检测技术融合在一起,吸取二者的优点,弥补二者的不足,是一种实时的、主动的技术。采用入侵防御技术的系统就是入侵防御系统(Intrusion Prevention System, IPS)。

·防火墙可以拦截网络层的攻击行为,但对高层的攻击无能为力

·入侵检测系统可以实现深层的、细粒度的检测,但不能实时阻断

·防火墙与 IDS 联动技术虽然可以实现由 IDS 检测发现入侵,由防火墙实现阻断,但是这种技术缺乏统一标准,实际效果不佳

某种程度上讲,入侵防御系统≈入侵检测系统+防火墙+联动

·防火墙侧重于访问控制

·IDS 侧重于风险管理

·IPS 侧重于风险控制